[Перевод] Серьёзная безопасность: всплывшие спустя 15 лет баги в ядре Linux

Исследователи кибербезопасности GRIMM 12 марта опубликовали три интересных бага в ядре Linux. В коде, который игнорировали около 15 лет. К счастью, кажется, всё это время никто не присматривался к коду; по крайней мере, не так усердно, чтобы заметить ошибки. Соответствующие CVE уже исправлены. Что...

Отчет о сетевой безопасности и доступности в 2020 году

К 2021 году сеть фильтрации Qrator Labs расширилась до 14 центров очистки трафика общей пропускной способностью в 3 Тбит/с с точкой присутствия в Сан-Паулу, Бразилия, вводящейся в эксплуатацию в начале 2021 г. Новые сервисы, предоставляемые партнерами компании (SolidWall WAF и RuGeeks CDN) за 2020...

Мастера перевоплощений: охотимся на буткиты

Прогосударственые хакерские группы уже давно и успешно используют буткиты — специальный вредоносный код для BIOS/UEFI, который может очень долго оставаться незамеченным, контролировать все процессы и успешно пережить как переустановку ОС, так и смену жесткого диска. Благодаря тому, что подобные...

Ryuk: как устроен топовый вымогатель

Киберкриминалитет нашёл для себя практически идеальную схему получения сверхдоходов: проникнуть в корпоративную сеть, скопировать все данные, до которых получилось добраться, а затем зашифровать информацию на всех скомпрометированных ресурсах и потребовать выкуп. Слитая информация может быть...

Тест «Знаете ли вы своих врагов в лицо, или Как атакуют киберзлоумышленники»

Одна из главный болей человека — это безопасность. А компании и айтишники по всему миру беспокоятся по поводу кибербезопасности. Чтобы быть начеку, нужно понимать природу злоумышленника, его мировоззрение и логику. А как хорошо вы знаете своего врага? Проверьте себя, пройдя тест под катом. Пройти...

Как подружить высший менеджмент организации с кибербезопасностью

Цифровизация бизнеса приводит к тому, что руководители компаний заявляют: «кибербезопасность — это вопрос совета директоров» — и включают связанные с этим вопросы в повестку заседаний. Кажется, что руководитель направления информационной безопасности (CISO) может вздохнуть с облегчением и...

Почему стоит использовать менеджер паролей

Менеджер паролей — хороший способ повысить уровень безопасности своей работы, сохранив все коды доступа в одном надежном месте. Без такого инструмента сложно удержаться от соблазна пользоваться во всех сервисах одними и теми же паролями (или их вариациями), что серьезно повышает вероятность...

Информационная безопасность в 2021 году. Угрозы, отраслевые тренды

В 2020 году многие аспекты повседневной жизни серьезно изменились. Всеобщая «удаленка» и рекордная цифровизация большинства отраслей не могла не трансформировать и ландшафт информационной безопасности. Рассказываем о наиболее интересных и заметных изменениях в ИБ-отрасли, а также о новых...

Cyber Risk Index: сравниваем компании по уровню киберзащищённости

Процесс изучения защищённости компаний от киберугроз осложняется тем, что отсутствуют какие-либо объективные критерии, по которым можно произвести сравнение. Чтобы решить эту проблему, Trend Micro совместно с Институтом Понемона (Ponemon Institute) разработали индекс киберриска (Cyber Risk Index,...

Узнать врага: как MITRE TTP помогают определить атакующего

Количество способов, которые используют хакерские группировки, чтобы атаковать компании, кажется бесконечным, но на самом деле это не так. Практически все тактики и техники киберпреступников проанализированы и задокументированы в общедоступной базе MITRE ATT&CK. В этом посте мы расскажем о том, как...

Как и зачем проходить сертификацию AICPA SOC 2 и 3. Опыт Яндекс.Паспорта

Привет! На связи Аня Зинчук. Я работаю в Службе информационной безопасности. Мы сопровождаем ключевые сервисы Яндекса на всех этапах жизненного цикла от дизайна и проектирования до реализации в коде: анализируем архитектуру новых решений, ищем потенциальные риски, проводим анализ кода на уязвимости...

Нос к носу с хакерами. Как мы защищаемся от новейших киберугроз

Привет, Хабр! Меня зовут Александр Пономарев, я руковожу департаментом ИТ-решений и продуктов информационной безопасности ВымпелКома. Хочу рассказать, как сделали сервис обнаружения киберугроз для среднего и крупного бизнеса, вначале протестировав его на своей инфраструктуре. Подробности под катом....

Чем грозят уязвимости систем контроля доступа с идентификацией по лицу

Современные системы контроля доступа научились узнавать сотрудников по лицу. Это удобно: не нужно носить на шее бейдж с RFID-чипом и прикладывать его к считывателю у каждой закрытой двери. Кажется, что будущее наступило: можно ходить по офису с гордо поднятой головой, а двери будут сами...

Социотехническое тестирование: какое лучше выбрать в 2021 году?

В интернете предостаточно статей о важности социотехнического тестирования. В них разбирается само понятие, методика, инструменты и почему так важно его проводить. Все просто: человек — слабое звено в системе защиты любой компании. В этой статье мы решили пойти немного дальше и поделиться своим...

[Перевод - recovery mode ] Как создать план реагирования на инциденты кибербезопасности: 5 главных шагов по версии GetApp

Рассказываем про пять простых шагов, которые помогут создать универсальный эффективный план реагирования на инциденты кибербезопасности в любой организации. Читать дальше →...

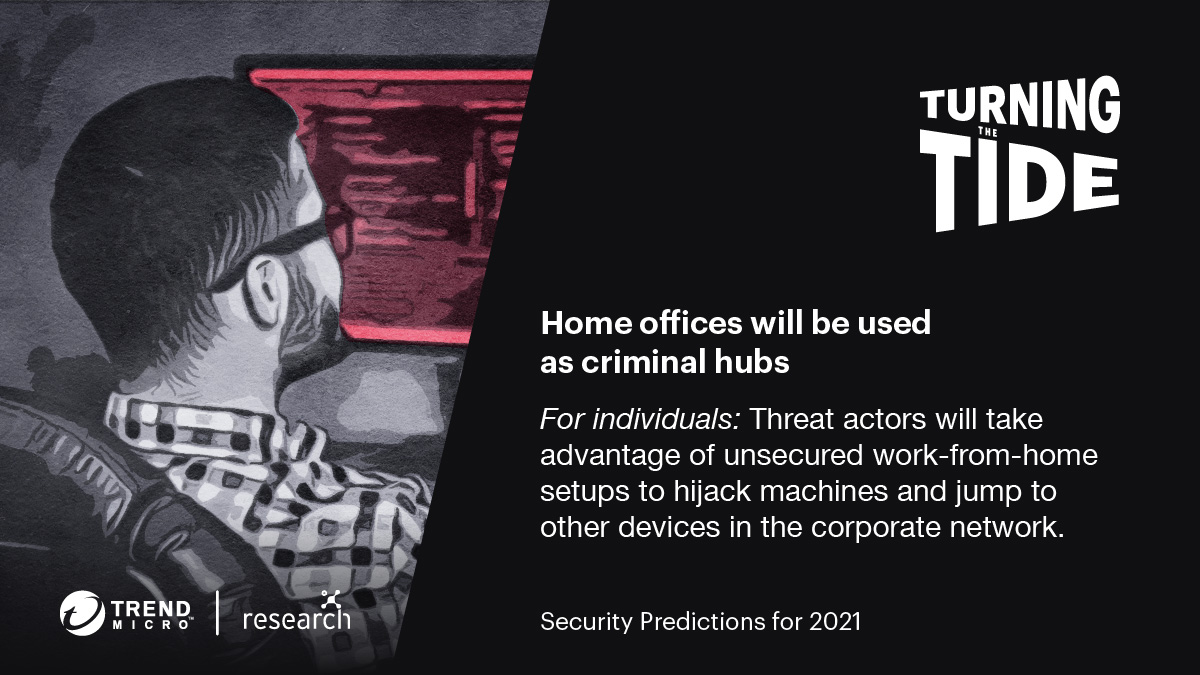

Киберугрозы-2021: прогнозы и перспективы

В течение 2020 года мы изучали нескончаемый поток угроз, отслеживали действия киберпреступников по всему миру, анализировали инструменты, тактики и направления интереса. В материале Turning the Tide. Trend Micro Security Predictions for 2021 наши эксперты делятся своим видением ближайшего будущего...

Acronis Cyber Threats Report: 2021 станет годом вымогательства и краж данных

Всеобщая самоизоляция и удаленная работа повлияли на активность киберпреступников. Но хотя частота и методы атак изменились, сегодня угрозой №1 для бизнеса по-прежнему остается Ransomware. Этот тезис подтвердил отчет, подготовленный на базе информации из сети операционных центров киберзащиты...

Машинное обучение в кибербезопасности

Достижения в области машинного обучения за последние годы позволили создать огромное количество приложений, таких как прикладной анализ данных, голосовые ассистенты или беспилотные автомобили. Успех машинного обучение обеспечен тем, что одни и те же метод, в разной обертке работают хорошо в...