Снятся ли разработчикам безопасные приложения?

Волнует ли разработчиков безопасность кода? Для меня вопрос открыт. Эта статья — своего рода опрос: хочу собрать мнения как разработчиков, так и специалистов по безопасности. Поможете? Читать дальше →...

Доверенные микросхемы и аппаратура: «Сколько вешать в граммах ?»

Данная статья является перепечаткой из профильного журнала "Безопасность информационных технологий", который позволяет донести проблематику до узко заточенных специалистов. Но с целью расширения круга и более широкоформатного обсуждения, я на правах автора, решил опубликовать ее и на Хабре. Термин...

Жизненный цикл вашей конфиденциальной информации в кругу централизованных сервисов

Сегодня ни для кого не секрет, что централизованные сервисы постоянно собирают о нас как можно больше информации. Любое наше действие, передвижение, сообщение считывается как на аппаратном, так и на программном уровнях, словно мы находимся в антиутопичном мире киберпанка, где за всей нашей жизнью...

BlackMamba или как ChatGPT пишет вредоносы

Скорее всего не для кого уже не новость, что ChatGPT от OpenAI способен не только генерировать статьи, идеи, писать код вместо разработчика, но также писать всякого рода вирусы и прочие вредоносные программы. Специалисты кибербезопасности из компании Hyas решили продемонстрировать, на что способно...

Куда сходить: главные ИТ-события второй половины апреля

Гид по конференциям и митапам, которые пройдут с 15 по 30 апреля в Москве, Ереване, Екатеринбурге, Алматы и других городах. Читать далее...

Как закалялась сталь современной симметричной криптографии. Глава 2. Математическая криптография

Современные симметричные шифры, которыми мы пользуемся неявно, но повсеместно, появились в ходе своей многовековой эволюции, в ходе продолжительных и постоянных этапов собственного совершенствования. Каждый новый шаг улучшения приводил одновременно к разрушению старых уязвимых шифров и к порождению...

Как Карл данные у Клары крал. Реконструкция ИБ-инцидента на 100+ млн. рублей

Разбор громких инцидентов с Road Show SearchInform на Хабре имеет шансы стать традицией. В прошлом году я представил реконструкцию инцидента, связанного с выносом базы данных за пределы одной финансовой компании. Его главным и единственным организатором был ловкий и умелый инсайдер «Иван...

Как мы улучшили самозащиту приложения благодаря KNOX

Привет! Меня зовут Сергей Занкин, я старший разработчик в мобильном штабе «Лаборатории Касперского» на проекте Kaspersky Safe Kids — это программа родительского контроля и защиты ваших детей в режиме 24/7. В данной статье расскажу о добавлении Samsung KNOX (далее KNOX) в проект для улучшения...

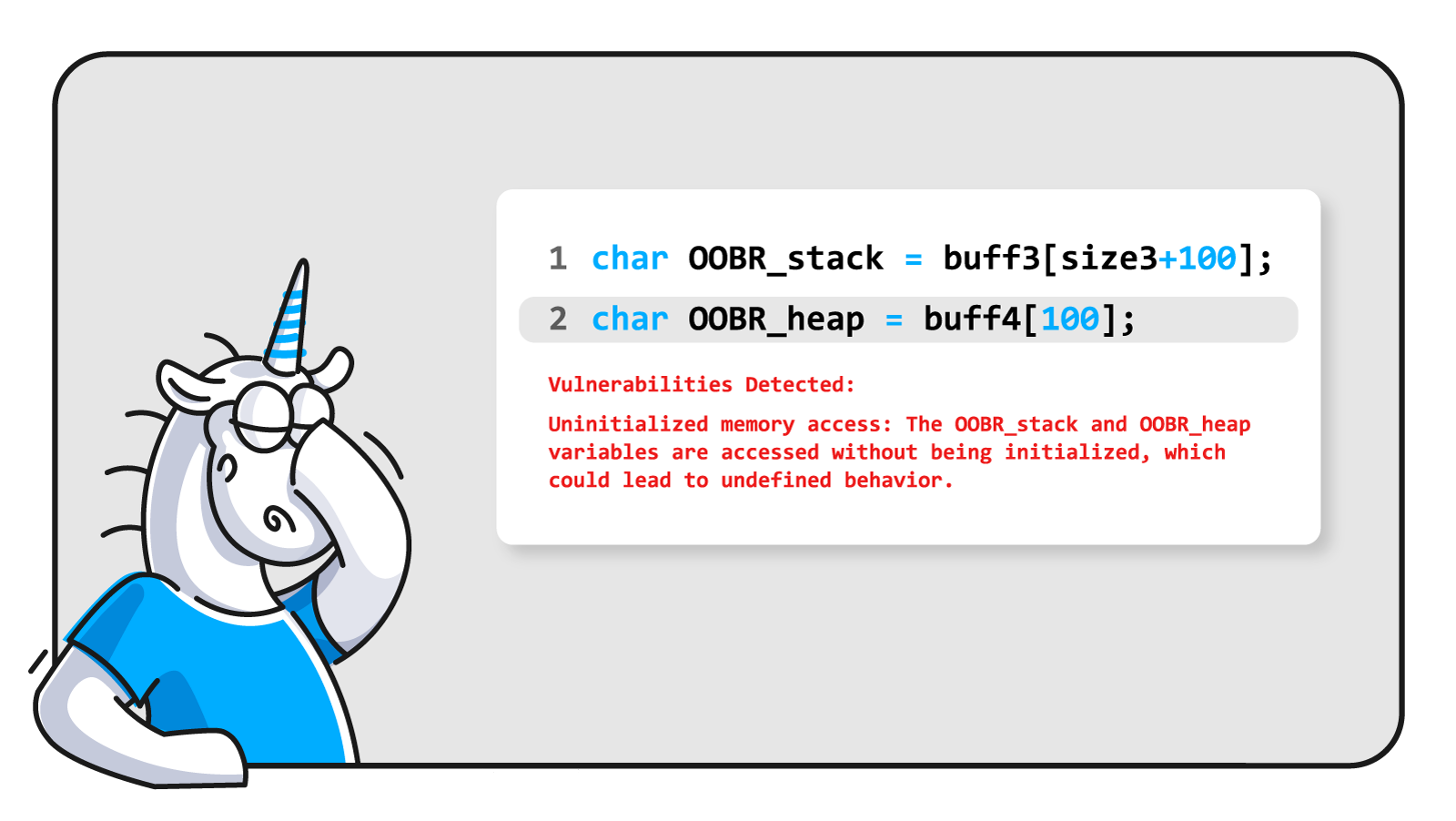

GPT-3 нашёл 213 Security Vulnerabilities… Или не нашёл

Этот текст является развёрнутым комментарием к статье "Я нашёл 213 уязвимостей безопасности в кодовой базе при помощи GPT-3". Читать дальше →...

Самые громкие события инфобеза за март 2023 года

Всем привет! Это наш традиционный дайджест по следам ушедшего месяца. Так что если вы пропустили самые громкие новости марта, у нас в программе закрытие Breached и ещё одной киберпреступной платформы, ультразвуковые атаки, страсти по GPT-4 от экспертов и правительств, релиз исходников NordVPN и...

Как можно (было) угнать аккаунт Instagram

Пережив недавно небольшой security-испуг — мне пришла SMS с кодом «Гугла» вида G-******, я отправился искать, что это может значить. Не знаю, как у вас, а у меня это уже не первый случай, правда, после этого обычно больше ничего не происходит. Понятно, что это какой-то код авторизации, но понять,...

Аутсорсинг ИБ. Плюсы, минусы, подводные камни

Рассматриваем основные преимущества от передачи функции обеспечения информационной безопасности профессионалам «со стороны». Рассказываем, что предусмотреть при заключении договора аутсорсинга для его максимальной эффективности Читать далее...

Real-time optimization (RTO) — продолжение

Всем привет! Прошлый пост дал общее понимание системы, но вышел незаконченным, поэтому я обещал раскрыть тему в дальнейших постах. В данном посте чуть глубже погружу в детали продукта и поговорим на следующие темы: Читать далее...

Ищете в интернете бланки и документы, а получаете бэкдор

«Хм, атаки через почту — прошлый век», — подумали в группе Watch Wolf и взялись за SEO-продвижение вредоносов. Мы обнаружили, что троян Buhtrap теперь распространяется через фейковые сайты с якобы полезными материалами для бухгалтеров. Проплаченная реклама поднимает эти ресурсы в топ поисковой...

Разглашение ПДн Роскомнадзором?

Сегодня поговорим о качестве открытых данных Роскомнадзора на примере набора данных "Реестр операторов, осуществляющих обработку персональных данных". Данный набор как предполагается должен содержать общедоступную информацию об операторах ПДн. Попробуем понять, какие проблемы имеются у данного...

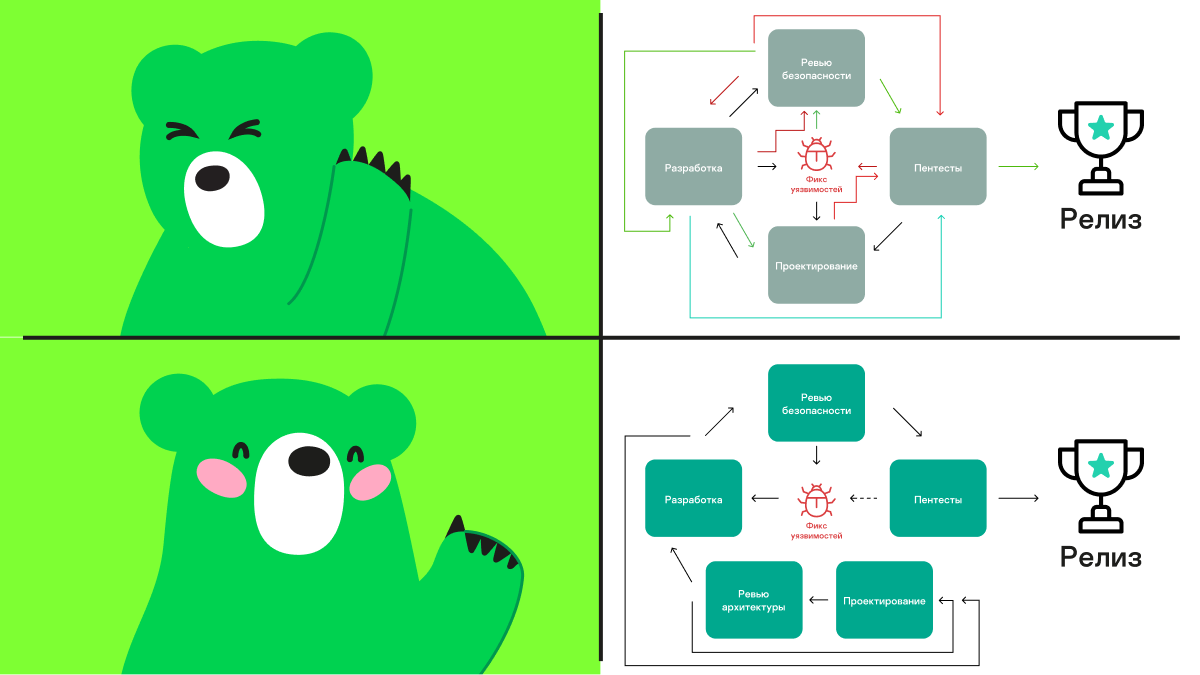

Меньше багов богу разработки: плюсы, минусы и нюансы имплементации подхода Secure by design

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно...

Как использовать системный анализ для определения угроз безопасности: кратко для всех

Системный анализ один из самых эффективных инструментов, которые может использовать предприятие, чтобы распознавать угрозы, связанные с безопасностью. Использование системного анализа для определения угроз безопасности помогает выявлять уязвимости и налаживать контроль за безопасностью в компаниях....

Топ самых интересных CVE за март 2023 года

Внимание! Вся представленная информация предназначена для ознакомления. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Ниже представлена подборка самых интересных уязвимостей за март 2023 года! Читать далее...