Секреты должны оставаться секретами: как работает Secret Scanner в Yandex Cloud

Привет! Меня зовут Лиза Шеленговская, я разработчик в подразделении Yandex Cloud Security. Задача нашей команды — создавать сервисы безопасности в облаке, а также следить за безопасностью самого облака. Конечно, мы занимаемся и вопросами управления уязвимостями. Одна из самых частых угроз в облаке...

Gatekeeper в production: полезные практики и шаги, которые не стоит допускать

Kubernetes, как и любая другая рабочая среда, не лишен уязвимостей. Поэтому наряду с развитием проектов в нем администраторы или DevOps-инженеры должны уделять внимание и безопасности использования кластеров. Для этого нужен надежный инструмент, который может работать с любыми политиками и...

Как мы выстраиваем риск-ориентированную модель информационной безопасности

Привет, Хабр! Меня зовут Екатерина Веремиенко, я руководитель направления «Риски информационной безопасности» в Х5 Group. В этой статье хочу рассказать, как мы выстраиваем в компании риск-ориентированный подход по управлению информационной безопасностью. Эта информация точно пригодится каждому...

Интервью с руководителем практики промышленной кибербезопасности Positive Technologies Дмитрием Даренским

Сегодня я публикую интервью с форума «Цифровая устойчивость и промышленная безопасность России», который называют «Магнитка». Как я уже писал ранее, форум в этом году был посвящён промышленной кибербезопасности, поэтому я решил поговорить с экспертом, опыт которого находится практически на стыке...

DNS-over-CoAP, ботнеты и дискуссии регуляторов — сетевой дайджест

Компактная подборка материалов о работе провайдеров и свежих решениях регуляторов по вопросам шифрования, VPN и внедрения протокола IPv6. Читать далее...

[Перевод] Аппаратный взлом для обхода паролей BIOS

Перед вами руководство для начинающих, в котором описан обход пароля BIOS на ноутбуках Lenovo. Определяем, в чем проблема, как выявить уязвимую микросхему, как её обойти, а также анализ причины уязвимости и способы её устранения. Читать далее...

Организационно-правовое обеспечение информационной безопасности

Информация по своему существу является совокупностью сведений в различных формах проявлений. Она может передаться, сохраняться и приниматься разнообразными способами. Ввиду этого, законодательство Российской Федерации предусматривает целый комплекс организационно-правовых мер, которые направлены на...

Как решать вопрос контроля файловых хранилищ – личный опыт

Привет, Хабр! Мы часто просим наших заказчиков рассказать, как они на практике закрывали задачи по ИБ в своих компаниях. Недавно мы и сами делились опытом, как наводили порядок в файловых системах. Сегодняшний пост будет по мотивам воспоминаний об одной задачке, которую решал Николай Казанцев,...

Больше не значит лучше: адекватный класс СКЗИ для бизнеса

Всем привет, меня зовут Василий Степаненко, и теперь я работаю в НУБЕС. Эта статья для тех, кто любит “перебдеть”, и все информационные системы, в которых производится обработка персональных данных, категорировать по максимальному уровню защищенности, т.е. УЗ-1. Конечно же бывают случаи, когда...

Прифронтовая разведка методами OSINT

Как показывает практика, современные вооруженные конфликты требуют новых подходов к организации сбора и анализа открытых данных, которыми мы оперируем в рамках OSINT. В этой статье мы рассмотрим различные инструменты, которые могут быть использованы в контексте прифронтовой разведки и сбора...

Самые громкие события инфобеза за май 2023 года

Всем привет! Мы подводим итоги последнего весеннего месяца в нашем традиционном дайджесте. В мае особо отличилась Toyota, обнаружившая у себя несколько облаков, висевших без пароля десять лет, злоумышленники из Cl0p устроили массовую атаку через софт для передачи файлов MOVEit, вновь всплыла...

Топ самых интересных CVE за май 2023 года

Внимание! Вся представленная информация предназначена для ознакомления. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Ниже представлена подборка самых интересных уязвимостей за май 2023 года! Читать далее...

Core Werewolf: легитимное ПО против ОПК и критической инфраструктуры

Группировка Core Werewolf — один из новых представителей той части киберпреступности, которая в сегодняшней обстановке занимается активным шпионажем. Как минимум с 2021 года она предпринимала атаки на российские организации, связанные с оборонно-промышленным комплексом (ОПК) и критической...

Книга «Аппаратный хакинг: взлом реальных вещей»

Привет, Хаброжители! Встроенные системы трудно атаковать. Различных конструкций плат, процессоров и операционных систем слишком много, и это затрудняет их реверс-инжиниринг. Но теперь все станет проще — вас обучат два ведущих мировых эксперта по взлому аппаратного обеспечения. Пройдите ускоренный...

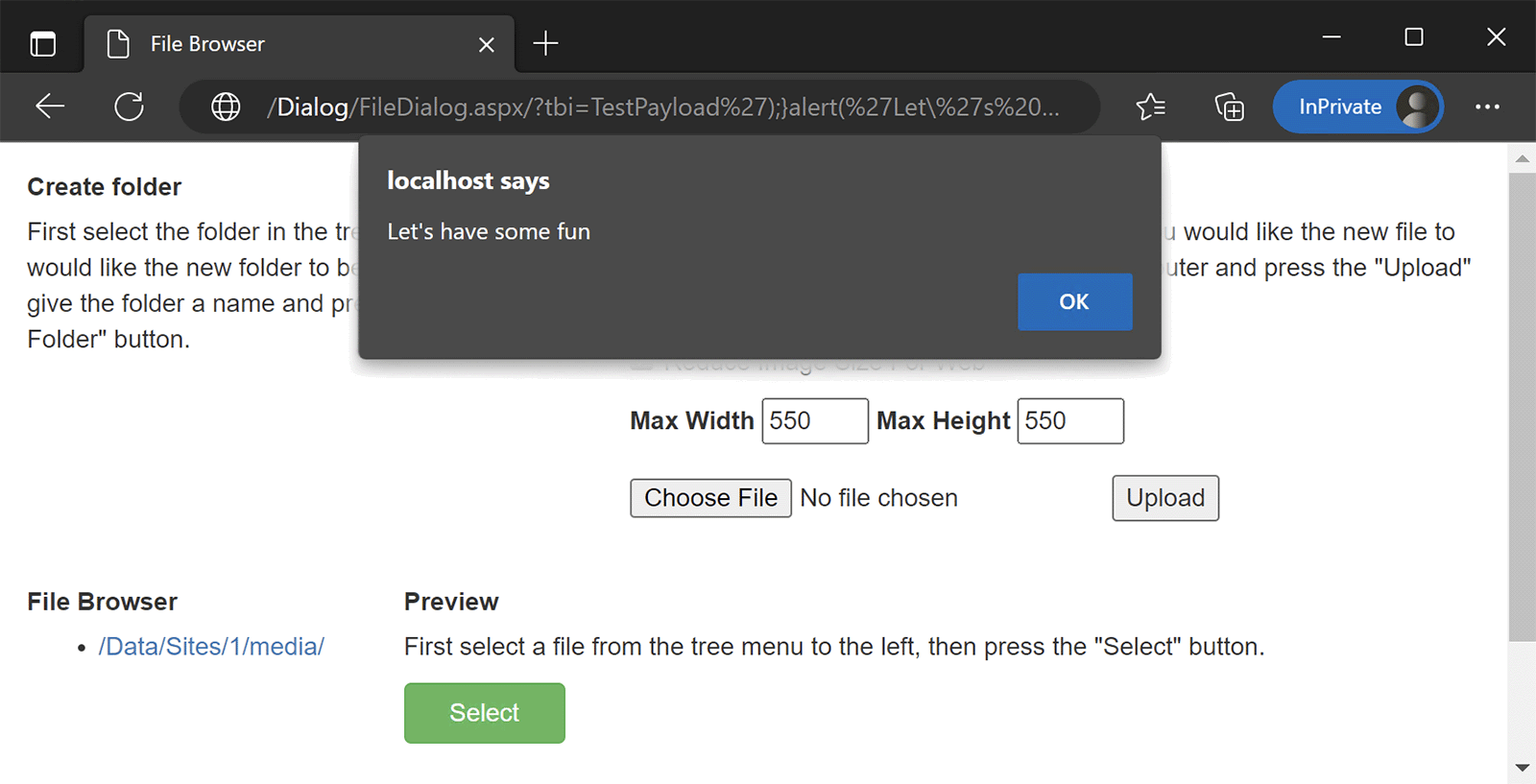

Уязвимость XSS в приложении ASP.NET: разбираем CVE-2023-24322 в CMS mojoPortal

В этой статье изучим с разных сторон уязвимость XSS в CMS, написанной на C#. Вспомним теорию, разберёмся, как дефект безопасности выглядит со стороны пользователя и кода, а также поупражняемся в составлении эксплойтов. Читать дальше →...

(Не) безопасный дайджест: утечка с пробегом, отказ от ИИ и взлом учетки

Пришло время традиционной ежемесячной подборки из «классических» и нетривиальных ИБ-инцидентов, о которых писали в СМИ. В майской программе удивляемся «сливу» длиною в десятилетие, взлому учетки сотрудника, который еще не успел выйти на работу, и внезапным киберканикулам. Читать далее...

UserGate LogAnalyzer: 12 лайфхаков в помощь ИБ-специалисту для настройки систем мониторинга безопасности

Современный ландшафт киберугроз настолько разнообразен и динамичен, что использование одних лишь базовых средств защиты уже не является достаточным шагом к построению защищенной инфраструктуры. Немаловажным является способность бизнеса анализировать данные, находить среди них значимые события,...

Игра на опережение: как NGFW-как-сервис поможет в кибервойне

Борьба за кибербезопасность с каждым днем становится все более напряженной для компаний, и иметь представление о ее основных инструментах сегодня нужно не только специалистам по информационной безопасности. Данная статья – попытка рассказать в упрощенной форме об одном из таких инструментов, а...