Monitoring System (SpyWare) с C2 сервером на базе чат-бота в telegram. Часть 1: Создание бота

Введение Hello Habr! Хотел найти приложение, позволяющее отслеживать работу своих компютеров, но испугался что кто-то сможет следить за мной через их. Поэтому решил разработать его сам, изначально ПО было похоже на приложение для родительского контроля, но после добавления новых модулей получилось...

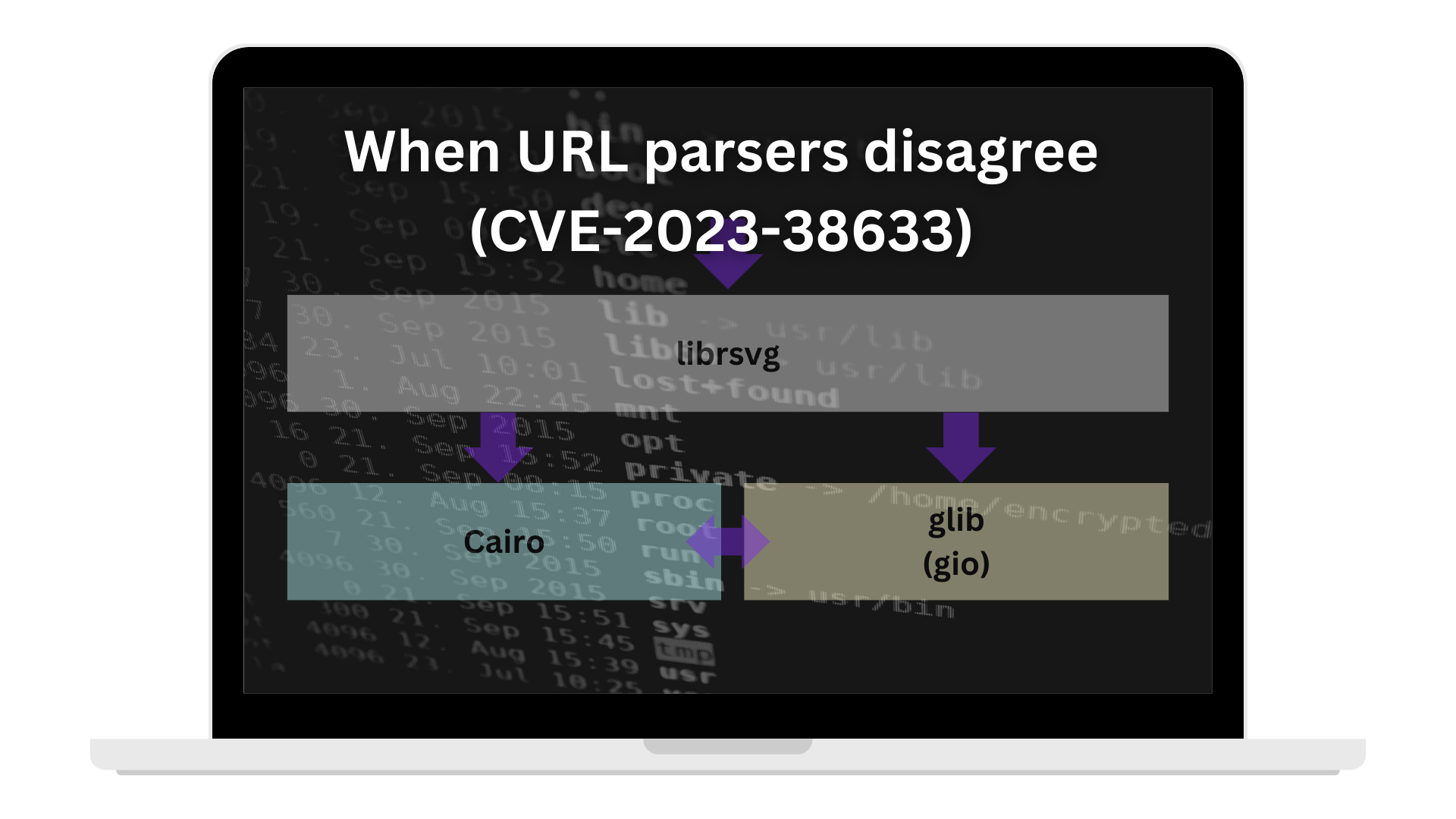

[Перевод] Когда парсеры URL-адресов расходятся (CVE-2023-38633)

Обнаружение и разбор уязвимости CVE-2023-38633 в librsvg, заключающейся в ситуации, когда две реализации URL-парсера (Rust и Glib) расходятся в парсинге схемы файла, создавая уязвимость к атаке обхода каталога. Читать дальше →...

Истории из жизни вредоносов: инъекция кода в Windows

Технологии внедрения своего кода в чужие процессы уже много лет используются различными вредоносными приложениями. В Windows это стало довольно распространенным явлением. Вредонос инжектирует фрагменты своего собственного кода в другой запущенный процесс, чтобы затем его выполнить. Инъекция кода...

DDoS-атаки: что это такое и как защитить свои сервисы

Во всём мире ежегодно растёт статистика киберпреступлений – растёт параллельно вовлечению государственных структур, бизнеса и населения в онлайн-среду. Злоумышленники изобретательны и постоянно разрабатывают новые методы вредительства, но для бизнеса одними из самых грозных являются DDoS-атаки,...

Как мы отправляем фишинг на своих сотрудников, чтобы не расслаблялись по ИБ

Социнжиниринг выглядит вот так Мы решили проверить, как поведут себя наши сотрудники в условиях реальной фишинговой атаки. Целью было понять, кому нужно дообучение и сколько денег компания может потерять от, в общем-то, примитивной атаки. Фишинговый тест — это методика, при которой компания...

Что такое аттестация в мире IaaS, или как мы обезопасили облако на базе VMware

Пользовались услугами провайдеров, арендовали облачные серверы или базы данных? Слышали про аттестованные услуги и сервисы? Их на современном рынке много, но в интернете совсем нет информации, как облачные провайдеры проводят оценку эффективности средств защиты и эту таинственную аттестацию. Для...

Защищай, но проверяй. Как самостоятельно защитить СУБД от взлома

Всем привет! На связи Александр Матвиенко, руководитель группы защиты от утечек информации в компании «Инфосистемы Джет». То, что с безопасностью даже очень популярных сервисов и продуктов не все в порядке, писать нет смысла — все и так читают новости. Несмотря на то, что внешних предпосылок для...

«Инфобез со вкусом» — шоу об ИБ и кулинарии

Привет, Хабр. 7 сентября мы запустили новое шоу о кибербезопасности и кулинарии «Инфобез со вкусом». Концепция проекта такова: на одной кухне встречаются Сергей Полунин руководитель группы защиты инфраструктурных ИТ-решений компании «Газинформсервис» и его гость. За готовкой они обсуждают новое ПО...

Самые громкие события инфобеза за август 2023 года

Всем привет! По следам последнего летнего месяца подводим его итоги дайджестом самых горячих новостей от мира инфобеза за август. Сегодня у нас в эфире кампания по взлому аккаунтов на LinkedIn, потерявший все данные клиентов хостинг, пара неприятных взломов с родных просторов. А также отправившиеся...

Постмодерн в криптографии или как в книгах плодятся симулякры третьего порядка

Данная статья не вышла бы на свет и вовсе, если бы у меня не существовало такого фетиша как скупки книг по криптографии, за счёт которого я откопал ещё недавно выставленную книгу - "Криптография. Основы практического шифрования и криптографии". Книга описывает лишь основы криптографии, но можно ли...

Безопасность K8s: защита кластеров в Сloud Containers от VK Cloud и Luntry

Благодаря широкой совместимости и большому количеству встроенных функций Kubernetes позволяет выстроить надежную систему безопасности и мониторинга. Но «из коробки» пользователям почти ничего недоступно. Если остро стоит вопрос безопасности, отдельные инструменты нужно активировать и подключать,...

Назад в будущее: что волновало ИБ-спецов в 2022-ом

Решили включить машину времени и вспомнить, какие темы волновали специалистов по информационной безопасности год назад. Как мы это сделали: 1. Собрали вопросы*, которые поднимали участники нашего традиционного Road Show SearchInform 2022 – серии выездных конференций, посвященных инфобезу. 2....

Безопасность в деталях: исследование cистемы защиты от CSRF в Banki.ru

Атаку, при которой хакер пытается выполнить авторизованный запрос на вашем сайте, используя доступ, предоставленный пользователем, называют CSRF-атакой (cross-site request forgery – межсетевая подделка запроса). Это огромная проблема для любой платформы (и особенно финтех) с многотысячной...

Геймификация SOC

Нередко в потоке рабочей рутины и при постоянном погружении в процесс опытный руководитель может сразу подметить первые признаки усталости и выгорания среди аналитиков и операторов SOC. С еще большей частотой команды, непрерывно, замотивированно и с энтузиазмом работающие над сложными или...

Разговор с «Газпромбанком» про участие в развитии квантовых технологий, премию «Вызов» и формирование имиджа учёного РФ

Это второй материал с Форума будущих технологий. Изучая немногочисленные стенды на форуме, последним, к которому я пошёл, был стенд «Газпромбанка». Оказалось, что финансовая организация поддерживает несколько направлений, связанных с квантовыми технологиями. И возникла идея на примере...

Топ самых интересных CVE за август 2023 года

Всем привет! В нашей ежемесячной подборке самых интересных CVE на этот раз засветились уязвимости в браузерах Firefox и Chrome, ворох эксплойтов в продуктах от Logitec, критическая уязвимость в полудюжине маршрутизаторов от Elecom с рекомендациями отправить их в утиль. И другие баги, требующие...

Часть 2 — Безопасная работа в домене ALD Pro на базе FreeIPA. Или как хранить ключ от квартиры, где деньги лежат

В первой части мы обсудили правила HBAC и SUDO для ограничения доступа к хостам и предоставления прав на повышение привилегий. Теперь поднимем не менее важные вопросы: мы поговорим о политиках паролей, необходимости обновления учетных данных хостов и способах делегирования прав на ввод хостов в...

Обнаружение meterpreter сессий в ОС Windows

Hello Habr! Эта моя первая статья на Хабре, и родилась она благодаря тому, что как то раз игрался я с видами полезной нагрузки meterpreter из Metasploit Framework и решил найти способ ее обнаружения в ОС семейства Windows. Постараюсь изложить все доступно и компактно, не углубляюсь во всю работу....