Топ самых интересных CVE за сентябрь 2023 года

Всем привет! В этой подборке представлены самые интересные уязвимости за сентябрь 2023-го года. Сегодня из примечательного ворох уязвимостей в продуктах от TP-Link и D-Link, в том числе и критических, которые пока не получили исправлений. Также засветилась критическая уязвимость в GitLab,...

Страх и ненависть в ГОСТ Р 51583-2014 (18+)

Статья посвящена проблемам при планировании, управлении и создании сложных информационных систем. Иногда на то что ты делаешь или в чём участвуешь требуется посмотреть иным взглядом. Думаю многим будут до боли знакомы перечисленные грабли. Поехали...

CyberCamp 2023: итоги, задания и победители

Хабр, привет! В сентябре мы провели второй онлайн-кэмп по практической кибербезопасности — CyberCamp 2023. Событие собрало в два раза больше участников в сравнении с прошлым годом — более 10 000 зрителей и 100 команд, сражавшихся в двух лигах: корпоративной и студенческой. Онлайн-кэмп объединил в...

«Барби»: какие проблемы инфобеза может показать нам Барбиленд

Не секрет, что нашумевший в кинотеатрах и на торрентах фильм «Барби» оставил много поводов для раздумий над слоями иронии, а также над политическими и идеологическими посылами, которые там присутствуют. Но, помимо этого, Барбиленд — ещё и хороший пример того, как не надо выстраивать информационную...

Переезжаем с DUO Mobile на Мультифактор. Опыт (и грабли) QIWI

Когда каждый день слышишь о новых утечках учетных данных пользователей, а социальная инженерия и разного рода мошенники активно прокачивают свои скиллы в выманивании паролей у пользователей, многофакторная аутентификация становится must have. А если мы говорим о работе в больших компаниях, где есть...

От упрощённых методов разработки до операций по удалению: как меняются ботнеты и методы борьбы с ними

Ранее мы уже рассказывали о том, как эволюционирует поведение злоумышленников, и что им пытаются противопоставить специалисты по информационной безопасности. За прошедшие полгода ситуация с DDoS-угрозами и ботнетами продолжает развитие: угроз стало больше, разработка вредоносов и атак становится...

Keycloak. Standalone-HA в k8s и закрытие админки на ingress-e с переводом на localhost

Привет, Хаброжители! Продолжаем делиться с вами экспертизой отдела Security services infrastructure (департамент Security Services компании «Лаборатории Касперского»). Предыдущую статью нашей команды вы можете прочесть вот здесь: Keycloak. Админский фактор и запрет аутентификации В этой части...

SpyWare своими руками. Часть 2: Функционал

Всем привет, в этой части мы добавим функционала нашему SpyWare, чтоб было поинтереснее отслеживать что творится с нашим компом, пока нас нет рядом. Давайте начинать =) ... Пару минут чтения спустя, вы узнаете как отследить вашего пушистого хацкера ну или кого-то друго-го не менее любопытного) ......

Поведенческий анализ — дискуссия об UEBA

Добрый день, меня зовут Лидия Виткова, я product owner Ankey ASAP компании «Газинформсервис» (а еще кандидат технических наук, доцент, старший научный сотрудник и т.д). Я предлагаю обсудить актуальную тему применения поведенческой аналитики (User and Entity Behavior Analytics- UEBA) в...

Jailbreak checker — как обезопасить свое iOS-приложение

Привет! Меня зовут Тоня, я продуктовый разработчик в продукте QIWI Кошелек. Недавно мы делали задачу по предотвращению рисков в связи с использованием приложения с Jailbreak. Хочу рассказать о трудностях, с которыми столкнулись на пути, и о том, как мы их разрешили. Кто такой этот ваш Jailbreak?...

«Пофиксил две своих проблемы, а вылезло еще шесть». Честные кейсы наших IT-стажеров

«На стажировке не дают реальных задач», «Тебя и близко к реальному проекту не подпустят!», «Лидам некогда с тобой нянчиться: ошибешься — и на выход!», «Даже если возьмут в штат, все равно будешь „принеси-подай”». Так многие думают про стажировки в IТ-компаниях. Чтобы развеять стереотипы, мы...

Как изменилось отношение к «удаленке» в инфобезе?

Привет, Хабр! Продолжаем делиться интересной аналитикой. Мы уже разбирали глобальную подборку цифр из различных отчетов, выпускали статистику о том, как обстоит ситуация с защищенностью в российских компаниях и публиковали отдельное исследование по утечкам. В этот раз «подбили» итоги небольшого...

Анализируем домен компании с помощью OSINT

В начале сентября мы перенесли облако NGcloud на новый домен. Перед миграцией проанализировали домен с помощью инструментов OSINT. Зачем? Потому что из сведений о домене хакеры могут добыть массу информации: начиная от данных владельца и заканчивая внутренними документами компании. В этой статье...

Добавляем номер в чёрный список с помощью API

Привет, Хабр! Меня зовут Анастасия Иванова, я технический писатель МТС Exolve. В этой статье я расскажу, как можно реализовать автоматическое добавление номеров в чёрный список после нескольких входящих звонков в веб-приложении на NodeJS. Читать далее...

Как научить разработчиков писать безопасный код: взгляд хакера

Команды безопасности верят, что создать продукт без уязвимостей можно, внедряя различные инструменты и практики вроде SAST, DAST и WAF. Эти практики помогают выявить уязвимости в уже написанном коде и, возможно, предотвратить их эксплуатацию. Но исправить найденные уязвимости или сделать продукт...

Monitoring System (SpyWare) с C2 сервером на базе чат-бота в telegram. Часть 1: Создание бота

Введение Hello Habr! Хотел найти приложение, позволяющее отслеживать работу своих компютеров, но испугался что кто-то сможет следить за мной через их. Поэтому решил разработать его сам, изначально ПО было похоже на приложение для родительского контроля, но после добавления новых модулей получилось...

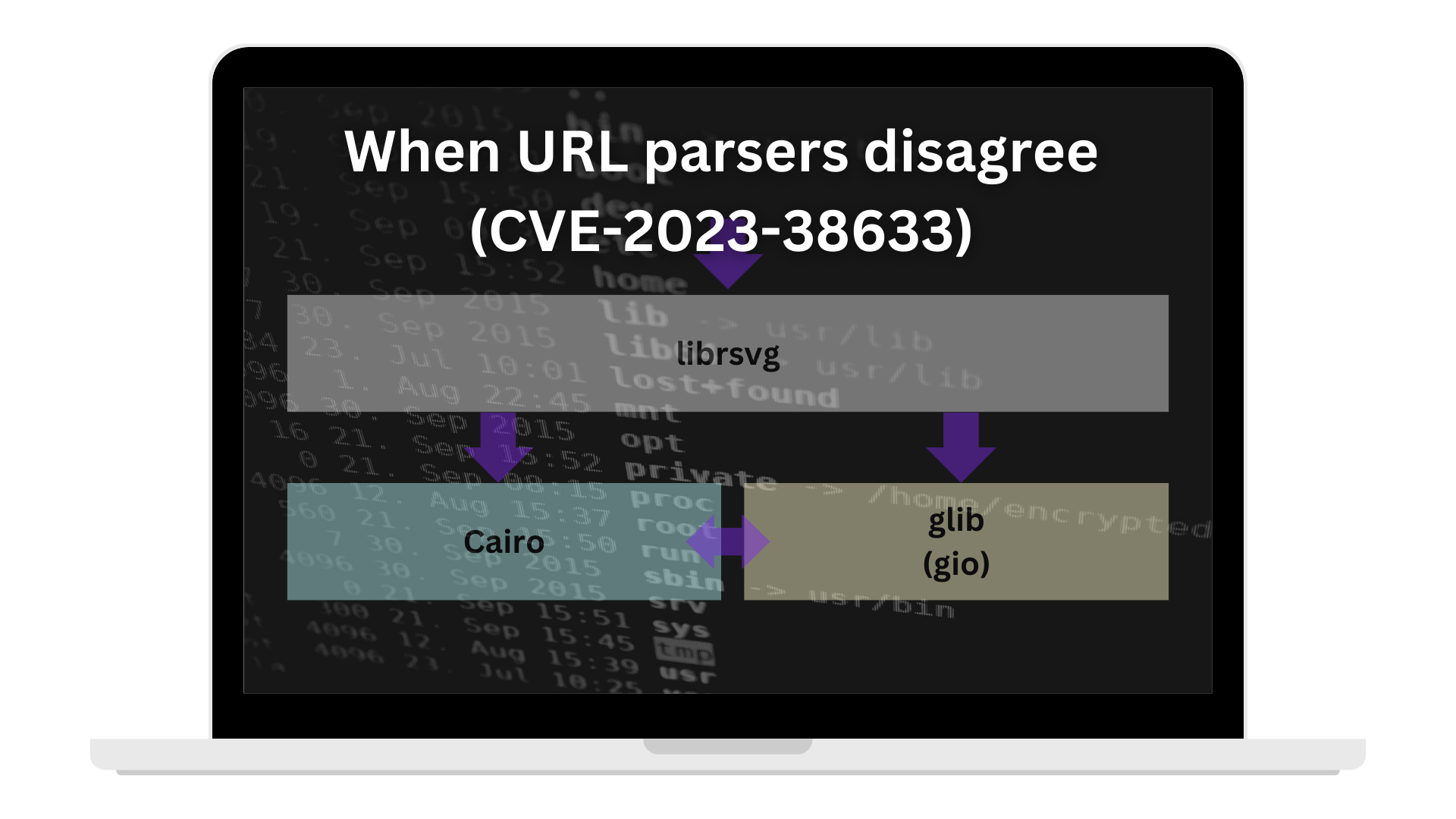

[Перевод] Когда парсеры URL-адресов расходятся (CVE-2023-38633)

Обнаружение и разбор уязвимости CVE-2023-38633 в librsvg, заключающейся в ситуации, когда две реализации URL-парсера (Rust и Glib) расходятся в парсинге схемы файла, создавая уязвимость к атаке обхода каталога. Читать дальше →...

Истории из жизни вредоносов: инъекция кода в Windows

Технологии внедрения своего кода в чужие процессы уже много лет используются различными вредоносными приложениями. В Windows это стало довольно распространенным явлением. Вредонос инжектирует фрагменты своего собственного кода в другой запущенный процесс, чтобы затем его выполнить. Инъекция кода...