Tuna bastion — безопасный SSH доступ, альтернатива Teleport и HashiCorp Boundary

Мы продолжаем развивать нашу платформу для разработчиков и их команд. В этот раз мы снова наступили на грабли безопасности но уже в чаcти SSH доступа к серверам. Читать далее...

Исследование уязвимостей LLM-агентов: опыт Red Teaming

Привет, Хабр! Сначала об определениях. LLM Red teaming — практика тестирования больших языковых моделей (например, GPT), направленная на выявление уязвимостей, нежелательного поведения и способов их взлома (jailbreak). Суть в том, чтобы через специальные подсказки или методы обойти защитные...

Worst Practice Case: Как защитить богатство с помощью User-Hostile интерфейсов?

Хороший интерфейс должен помогать пользователю. А что, если я скажу, что иногда хороший интерфейс должен ему мешать? Звучит странно, но иногда проектировать цифровые продукты, которые раздражают, сбивают с толку и противоречат логике, — это не баг, а фича. Особенно если речь идёт о защите...

Настройка Firefox для анонимной и безопасной работы и серфинга

Всех приветствую читатели Хабра Сегодня я поведую о личном опыте настройки браузера Firefox (далее просто лиса, огнелис), причем настройки нацеленной на приватный и безопасный серфинг. И как всегда просьба не переходить на личности в комментариях, если вы обнаружили ошибку недочет или неточность,...

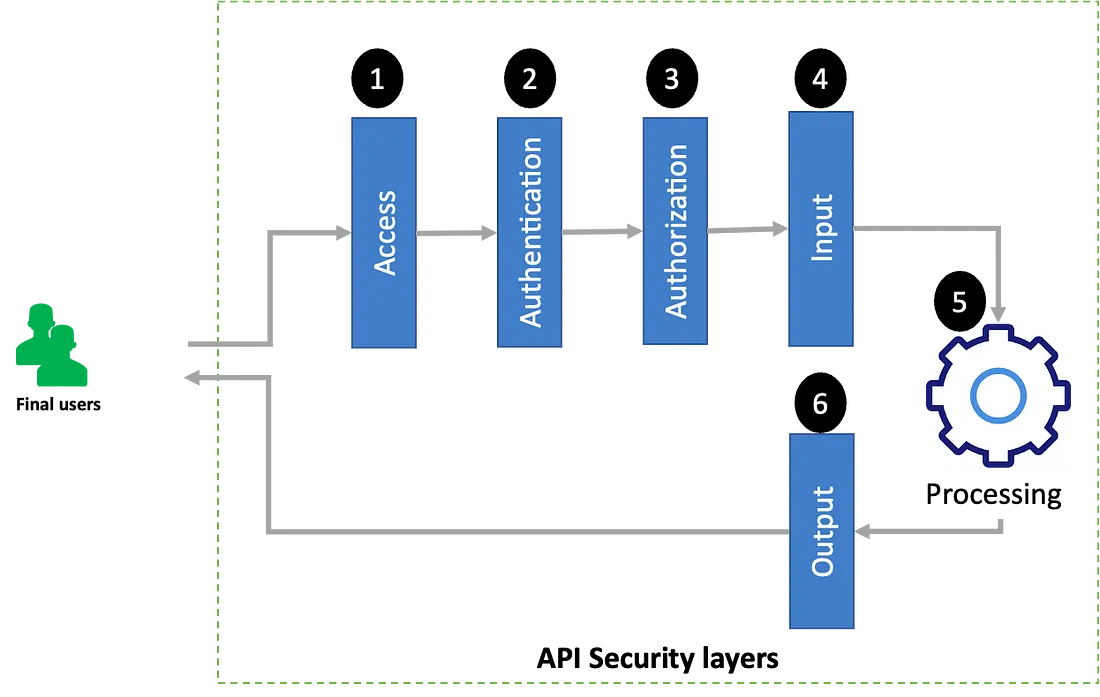

[Перевод] API Security Best Practices

Данная публикация - перевод серии постов Хассена Бельгасема - API Security Best Practices. Статья о том, как обеспечить безопасность API. API стал одним из фундаментальных элементов мобильных и веб-приложений, обеспечивая бесшовную коммуникацию между различными системами и сервисами. Однако,...

Как я «взломал» популярное приложение и добыл корпоративный токен OpenAI

Благодаря искусственному интеллекту, все больше энтузиастов запускают свои продукты без команды профессиональных разработчиков. Но давайте взглянем на ситуацию с другой стороны: какое качество у таких проектов и какие уязвимости они могут нести? Здесь я хочу разобрать реальный кейс - уязвимость в...

Почему не работает «Security through obscurity»

"Security through obscurity" (безопасность через неясность) — один из подходов информационной защиты систем. Этот подход подразумевает, что безопасность объекта можно обеспечить, сохранив в секрете принципы его внутреннего устройства. Злоумышленникам сложнее взломать систему, алгоритмы которой им...

Всё пропало! Google удалил хронологию пользователей с карт

Сервис Google - Maps Timeline позволял пользователям легко посмотреть историю своих перемещений на Гугл картах, с привязкой к посещённым местам, сделанным фотографиям. Сегодня Гугл убил его, а вместе с ним и историю моих путешествий за последние несколько лет... Поплакать вместе с автором......

Фундаментальная проблема TLS/SSL или как потерять доверие к доверенным центрам

Сегодня HTTPS считается де-факто стандартом для безопасного сёрфинга веб-страниц, но знаете ли вы о подводных камнях, на которые мы натыкаемся в самый неудобный момент? Сегодняшняя статья расскажет о самой главной из них, а так же о способе её исправления. Поехали!...

Установка+базовая настройка файерволла ufw. Базовая настройка и использование proxychains4 на Kali Linux

1 Proxychains4 В сегодняшней статье я покажу простейшие примеры использования файерволла на примере ufw а также настрою соединение с конечным сервером через прокси. И вновь повторюсь, что я пишу статью лишь для тех, кто только начал изучение Линукс, а не для тех кто уже гуру. Мои статьи скорее...

Зачем вашему проекту нужен java.policy?

Привет, меня зовут Валерия, я работаю Java-разработчиком в компании SimbirSoft. В этой статье я расскажу вам о java.policy: что это, зачем его использовать и как подключить к проекту. В некоторых проектах к исполняемому программному коду отдел информационной безопасности предъявляет повышенные...

Яндекс Алиса: сто лет тому вперёд

Изрядно побитый жёлто-зелёный флаер высадил Перфория на кучу песка посреди Балтийского моря. - Терве! Вы же Казинский да? - Да, Перфорий Срирамович, будем знакомы. - А вы правда... пра-правнук? - Ну, по фамилии видно. Узнать секреты с архео-девелопером......

Как создать свой алгоритм шифрования: от идеи до готового CLI-приложения

В эпоху цифровых технологий защита информации становится одним из самых актуальных вопросов. На первый взгляд, создание собственного алгоритма шифрования может показаться задачей исключительно для элитных криптографов. Однако, понимание основных принципов, демонстрация работы алгоритма и...

[Перевод] OAuth 2.0

Вы когда‑нибудь логинились на сайте, используя аккаунт Google или Facebook? Или подключали приложение, требующее доступа к GitHub? Если да, то вы уже сталкивались с OAuth2, зная того или нет. OAuth2 — наиболее популярный и расширяемый фреймворк авторизации. Он позволяет интегрировать различные...

Харденинг GitLab: хитрость лисы в защите кода организации

Привет, Хабр! Я Антон Ерёмин, ведущий инженер дирекции инфраструктурных проектов Positive Technologies. Сегодня на примере харденинга реальных сервисов продолжаем рассказывать о нашей методологии ХардкорИТ — подходе к определению времени атаки и вероятных маршрутов хакеров. В прошлый раз мы...

Уничтожаем камеру видеонаблюдения РУВЕР: ИК-прожектор, УФ-лампа, фонарь и электрошокер

В прошлый раз мы сжигали камеру лазером, а на этот раз будем засвечивать ее ИК/УФ/видимым фонарем, бить шокером и заливать аэрозолью! Интересно, что из этого сможет ей навредить? Читать далее...

Архитектура хостинга 1С: как решить проблемы безопасности

Сегодня на рынке хостинга 1С существует множество предложений. Но все ли они на практике обеспечивают необходимые меры защиты? С увеличением числа кибератак становится очевидно: ситуация требует более серьёзного подхода. Однако многие компании до сих пор не уделяют достаточного внимания актуальным...

Илон Маск заинтересовался взломом AI-агента на $50000

AI-агенты, способные самостоятельно обращаться к функциям системы для решения задач, набирают популярность. На прошлой неделе OWASP опубликовал гайд об угрозах для AI-агентов и примеры уязвимостей на базе популярных фреймворков. Участник лаборатории ИТМО AI Security Lab Александр Буянтуев предложил...