Как поднять бабла на баг-баунти или история о поощрении поиска ошибок

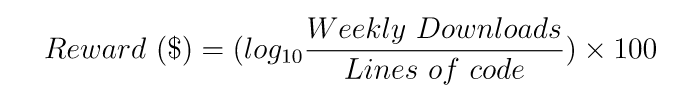

Баг-баунти в нашей IT компании мы используем как способ поощрения сотрудников. В этой статье расскажу, как способы оптимизации процессов помогут вам разбогатеть. Что такое баг-баунти, зачем нужна эта программа, сколько денег она сэкономит вашей компании и как с ее помощью заработать на ламборджини...

Интеграция CrowdSec в Kubernetes

Архитектура микросервисов — самая серьёзная угроза безопасности в кластере Kubernetes (K8s), так как каждое развёртываемое приложение открывает для злоумышленников новый потенциальный вектор атаки. При этом, развёрнутые приложения генерируют логи, а наша платформа CrowdSec может запускаться в...

[Перевод] Безопасность ПЛК: 16-19) Отслеживайте длительность циклов, потребление памяти, логируйте аварийные ситуации

Суммируйте время циклов каждые 2-3 секунды и направляйте на HMI для визуализации на графике. Логируйте время безотказной работы ПЛК, чтобы знать, когда он был перезапущен. Отслеживайте время безотказной работы на HMI для диагностики. Храните события неожиданной остановки ПЛК из-за сбоев или...

[Перевод] Я готов платить деньги тем, кто удалит свой модуль npm

Культура npm создает серьезную опасность для защиты программного обеспечения в мировых масштабах. Это крайне безответственно – позволять деревьям зависимостей разрастаться до таких размеров, что в них входят тысячи зависимостей, связывающих вас с производителями, о которых вы никогда не слышали и...

Атака на промышленную IT-инфраструктуру

Здравствуйте, уважаемые читатели. Сегодня рассмотрим базовый сценарий атаки на IT-инфраструктуру организации. В качестве цели может выступать что угодно: от пиццерии до банков. В наше время (во многом благодаря санитарно-эпидемиологической обстановке) многие организации вынужденно мигрируют свою...

Разбор заданий конкурса на взлом NFT “The Standoff Digital Art”

15-16 ноября в Москве проводилась ежегодная кибербитва The Standoff, которая собрала лучшие команды защитников и атакующих. В рамках глобальной конференции по информационной безопасности проводился конкурс на взлом NFT под названием The Standoff Digital Art. Мы пригласили известных цифровых...

[Перевод] Безопасность ПЛК: 13-15) Сетевые интерфейсы и безопасная перезагрузка ПЛК

Контроллеры ПЛК и модули сетевого интерфейса обычно поддерживают несколько протоколов связи, которые включены по умолчанию. Отключите порты и протоколы, которые не требуются для приложения. Ограничьте типы соединений и доступные данные для сторонних интерфейсов. Соединения или интерфейсы передачи...

Неочевидные возможности ZIP на macOS

Не так давно я изучал интересный проект – защищенное хранилище файлов. Одной из задач было найти возможности обхода проверки расширения файла внутри zip-архива. Пользователь мог отправить на сервер zip-архив, но сохранялся он только в том случае, если в нем лежали файлы с определенным расширением....

2000000$ за найденную уязвимость

Эксперт в области информационной безопасности Гехард Вагнер получил рекордное вознаграждение в размере 2000000$ от команды блокчейн проекта Polygon. Найденная исследователем уязвимость угрожала потерей 850000000$. Вознаграждение стало рекордным в истории DeFi. Гехард Вагнер обратил внимание на...

ATT&CK v10: больше объектов, техник и функций

Привет! Сегодня рассказываем о том, какие обновления и функции ждут пользователей новой версии MITRE ATT&CK: v10. Свежий релиз включает в себя новые источники данных, новый контент и улучшения, связанные с техниками, группами, программного обеспечения корпоративного сегмента и мобильных устройств....

[Перевод] Безопасность ПЛК: 11, 12) Реализуйте механизмы для проверки достоверности измерений и входных значений

Организуйте процесс таким образом, чтобы обеспечить проверку достоверности путем перекрестной проверки различных измерений. Убедитесь, что операторы могут вводить только то, что практически или физически осуществимо в процессе. Установите таймеры для операций на время, которое они должны физически...

Безопасность Kubernetes — это просто

Привет, Хабр! Эта статья - расшифровка доклада с QIWI Server Party Многие знают, что такое микросервисы и как их оркестрировать. А вот как обеспечить их безопасность, это отдельный вопрос, достойный обсуждения. Потому что если достаточно глубоко не разобраться в том, что и как работает в вашей...

[Перевод] Безопасность ПЛК: 10) Разделите регистры по их назначению

Определите блоки регистров для определенных функций, чтобы проверять данные, избегать переполнений и блокировать несанкционированные записи для защиты данных контроллера. Разбираем рекомендации по безопасному программированию ПЛК, формируем список своих рекомендаций. Всех неравнодушных прошу под...

[Перевод] Безопасность ПЛК: 8,9) Проверяйте входные переменные, следите за косвенными обращениями

Доступ к переменным ПЛК должен быть ограничен. Значение с HMI, вышедшее за допустимые пределы, должно быть корректно обработано или оператор должен получить об этом сообщение. Следите за обращением к элементам массива, чтобы избежать ошибку неучтённой единицы. Разбираем рекомендации по безопасному...

WireGuard. How it was

Привет. Я Леша, System Infrastructure Engineer в inDriver. В этой статье на конкретных кейсах объясню, почему WireGuard — отличная VPN-система для работы, в чем разница использования разных утилит и что надо помнить, когда с ними работаешь. Прошу под кат! Окунуться в мир WireGuard...

[Перевод] Безопасность ПЛК: 6,7) Проверяйте таймеры, счётчики и парные входы/выходы

Счётчики и таймеры написанные для программ ПЛК должны быть проверены на корректность, в том числе на обработку обратных отсчётов и значений меньше нуля. Убедитесь, что парные сигналы не задаются одинаково. Оповещайте оператора, если состояние входов/выходов физически невозможно или недопустимо....

И снова про безопасность банков и СМС

Сегодня меня попытались "развести" интернет-мошенники. Схема обычная и нехитрая - "у вас скомпроментирована карта, пришлите код из СМС". Код, естественно, никуда не ушел, но мне стало любопытно какие мои данные "утекли" мошенникам и что же они могли сделать с кодом если бы я его им переслал, я...

[Перевод] Безопасность ПЛК: 4,5) Используйте переменные-флаги, хеши и контрольные суммы для проверки целостности проекта

Добавляйте счётчики для флагов ошибок. Используйте хеши или контрольную сумму (если хеши не могут быть использованы) для проверки целостности кода и выдачи предупреждения, если он был изменён. Разбираем рекомендации по безопасному программированию ПЛК, формируем список своих рекомендаций. Всех...