[Перевод] PayPal позволяет обходить 2FA нажатием одной кнопки — и утверждает: «Это сделано для вашей защиты»

Сегодня утром меня разбудили неожиданные SMS Кажется, я поделился своим кодом. Странно. Не припоминаю, чтобы я пользовался PayPal во сне. Однако такое происходит. Кто-то периодически вводит ваш email на сайте и нажимает «Forgot password». Подробности — к старту нашего курса «Белый хакер». Читать...

Принуждение к аутентификации. Что это и как защищаться?

В этой статье нападающие узнают, что coerce можно осуществлять не только с 445/tcp порта, а защитники обнаружат, как можно надежно запретить принуждение к аутентификации. Читать далее...

OpenID Connect (OIDC): Как получить токен?

Эта статья повествует о наиболее распространенном методе обмена токенами в потоке OpenID Сonnect: грантах [grants]. Обещаем – путешествие будет увлекательным, так что устраивайтесь поудобнее. Читать далее...

Анализ механизмов защиты информации в микросервисных архитектурах

Disclaimer: Решил залить на хабр текст своей научной статьи для ВУЗовской конференции. Сам материал мне показался довольно годным. Это обзорная статья. В ней я попытался провести исследование о механизмах защиты микросервисных архитектур. Являясь офенсив специалистом, мне также интересны вопрос...

Как бы вы реализовали форму аутентификации на сайте? Вопрос для собеседования на Junior/Middle/Senior?

В свете исследования "Веб-разработчики пишут небезопасный код по умолчанию" мне подумалось, что именно так может звучать один из базовых вопросов на собеседовании с точки зрения проверки знания web-разработчика от уровня Junior до Senior. Тема с одной стороны в общем-то простая, а с другой -...

Как перевести 100 000 учеток на микросервис и ничего не сломать

Меня зовут Андрей Рождествин, я QA-специалист СберМаркета. После роста заказов аутентификация на монолите перестала с ними справляться. Я расскажу, как мы перевели её на микросервис и подружили с ним мобильное приложение. В статье я рассказываю весь алгоритм переезда по шагам и как решить проблемы,...

Как настроить Kerberos аутентификации в Keycloak

Виктор Попов, техлид DevOps-команды в X5 Tech и спикер курса «Безопасность проекта: аутентификация в Keycloak», подготовил туториал. В нём он рассказывает, как настроить Kerberos аутентификации в Keycloak и как подготовить браузеры для работы. Читать далее...

ТОП-9 фильмов, к сценарию которых ИБ-экспертов не допустили

Я обожаю кинематограф. Однако по мере знакомства со старой классикой и современным кино, все реже и реже встречаются действительно качественные и глубокие фильмы. В большинстве случаев картина не вызывает никаких эмоций, и приятных впечатлений хватает на один раз. Статистика походов в кино за...

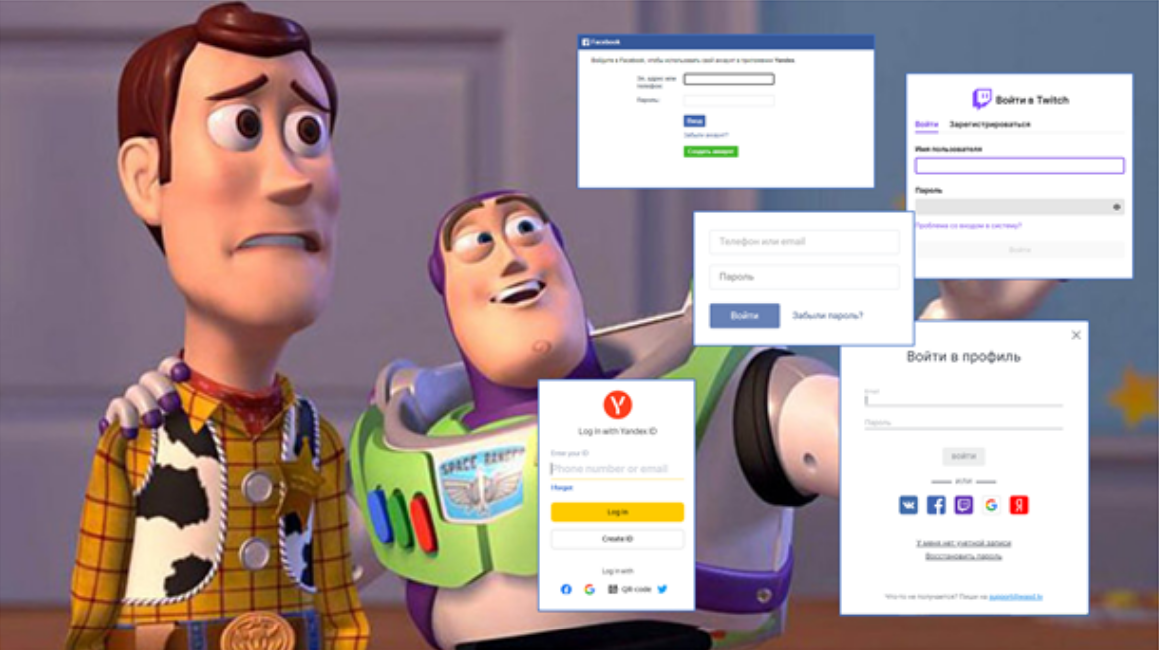

Тернистый путь внедрения аутентификации через соцсети

Кто помнит пароли от всех своих аккаунтов? Учеток слишком много, ведь почти каждый сервис в наше время требует для полноценного доступа создать учётную запись и придумать новый пароль. Столкнувшись с очередным таким требованием, особенно на новой платформе, человек просто закрывает вкладку в...

React: пример использования Auth0 для разработки сервиса аутентификации/авторизации

Привет, друзья! В этой статье я покажу вам, как создать полноценный сервис для аутентификации и авторизации (далее — просто сервис) с помощью Auth0. Auth0 — это платформа, предоставляющая готовые решения для разработки сервисов любого уровня сложности. Auth0 поддерживается командой, стоящей за...

Какой Identity-провайдер выбрать для реализации технологии Single Sign On

Всем привет! Меня зовут Екатерина Срибна, я Full Stack Developer в NIX. В этой статье я решила сравнить популярные инструменты аутентификации и авторизации, которые упростят работу с технологией единого входа — Single Sign On. Собранный мною материал будет полезен для новичков и специалистов с...

Для подтверждения личности пройдитесь: аутентификация по походке

С точки зрения биологии, человек — это существо вида Homo sapiens, обитающее на планете Земля. Как и у многих других представителей фауны, у людей имеются определенные внутривидовые общие черты, как физиологические, так и поведенческие: двуногие, двурукие, двуглазые, прямоходящие, мыслящие, и т.д....

Как связаны аутентификация и теория относительности? Учёные ищут способы защиты ATM за гранью физики

В ноябре Nature опубликовал работу учёных Женевского университета (UNIGE) и канадского Университета Макгилла, которые решили заменить привычную систему PIN-кодов на более безопасную. В поисках сверхнадежной аутентификации исследователи предложили пересмотреть фактор владения и опираться на метод...

ЧеловекEPIDоножка, или Intel’s Enhanced Privacy Identification (EPID) Technology

Предлагаю ответить на вопрос: "Как часто Вы внимательно читаете положение об обработке персональных данных, когда устанавливаете игру или, например, оформляете подписку на сервис крупной компании?" Скорее всего, не часто. Большинство из нас даёт согласие на обработку своих персональных данных без...

SRP-6a. Безопасная аутентификация по небезопасному каналу

Как аутентифицировать пользователя без передачи пароля на сервер? Возможно ли проверить, что пользователь ввёл правильный пароль, не передавая пароль на сервер. Да, такое возможно, благодаря доказательству нулевого разглашения. Узнать как →...

Веб-безопасность 202

Сегодня публикуем завершающую часть вторая часть теории, которую рассказал эксперт по информационной безопасности и преподаватель Иван Юшкевич провел мастер-класс по безопасности на конференции РИТ++ на платформе hacktory.ai. Практическую часть о том, как накрутить лайки в социальных сетях, украсть...

[Перевод] Смарт-карты для входа на Ubuntu

Смарт-карты сегодня повсюду — платежные карты, паспорта, водительские удостоверения, школьные и рабочие пропуска. Эти небольшие карточки с защитой от несанкционированного доступа и чипами обычно содержат информацию, которая идентифицирует нас и предоставляет доступ к защищенным ресурсам. Одно из...

Интеграция SAML в Zimbra OSE

Технология единого входа обладает массой преимуществ по сравнению с классическими методами аутентификации, главное из которых заключается в том, что именно SSO обеспечивает наилучший баланс между удобством пользователя и информационной безопасностью предприятия. Ранее мы уже рассказывали о том, как...