Компания «Positive Technologies» подвела итоги прошлого года по кибербезопасности и дала свои прогнозы на 2022 год

Эксперты «Positive Technologies» рассказали об угрозах и атаках в различных областях в 2021 году, а также поделились своими прогнозами в плане новых угроз, противодействия им и в целом развития кибербезопасности в 2022 году. Читать далее...

Бабушки, аудиты и брутфорс — истории о безопасности Wi-Fi-сетей

Привет, Хабр! Мы в CTI 20 лет строим и тестируем беспроводные сети. Время от времени сталкиваемся с забавными ситуациями, которые показывают серьёзную уязвимость в клиентском Wi-Fi. Причём о некоторых вещах мы узнали только в процессе работы. Всё это совершенно неочевидные мелочи, которые влияют на...

Pineapple Nano своими руками Часть 1. Сборка платформы

Pineapple Nano - это хакерское устройство от команды Hak5 для атак на беспроводные сети. Купить его не так просто, поэтому я решил собрать его сам. И эта статья будет как раз о том, как я прошел сквозь огонь и воду, чтобы воссоздать точную копию (ну почти) этого устройства. Поехали! Читать далее...

[Перевод] Тенденции DDoS-атак в 4-м квартале 2021 года

Помните сентябрьскую DDoS-атаку на Хабр? К старту курса по этичному хакерству делимся отчётом Cloudflare за последний квартал прошлого года, чтобы лучше понимать, к чему готовиться сегодня. Читать далее...

Как CrowdSec помогает справиться с уязвимостью в Log4j

Привет, Хабр! Обнаружение уязвимости нулевого дня в Log4j (CVE-2021-44228) привело к резкому росту числа атак на различные сервисы, использующие эту популярную библиотеку Java. Это связано в первую очередь с простотой, с которой уязвимостью могут воспользоваться даже сравнительно неопытные...

Нейронные сети в кибербезопасности

Глубокое обучение – это часть машинного обучения на основе нейронных сетей. В наше время каждый слышал про нейронные сети, да, может, и не каждый знает, что это такое и что оно делает, но само название всем знакомо. Многие устройства, существующие сейчас, имеют внутри себя нейронную сеть, которая...

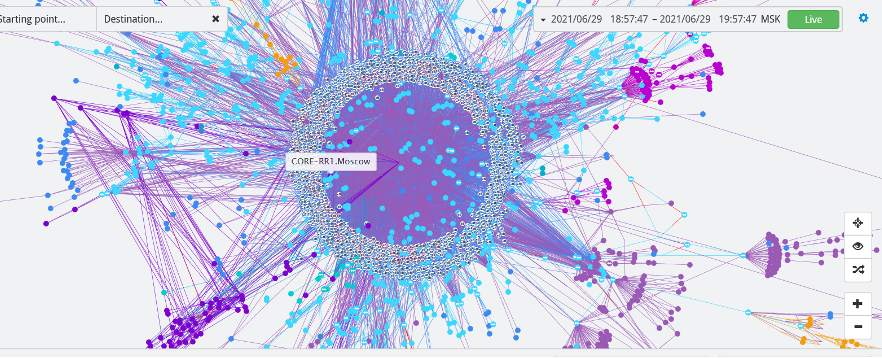

Закон Яровой и ботнеты: почему операторам важно мониторить трафик на предмет DDoS

Операторы должны хранить трафик абонентов в течение определенного времени. Это закон, так что мы не будем вдаваться в рассуждения насчет его целесообразности или экономической составляющей. А поговорим о том, как трафик от зловредов может существенно увеличить расходы операторов на его хранение....

[Перевод] 3 способа визуального извлечения данных с помощью JavaScript

К старту курса о Frontend-разработке мы решили поделиться переводом небольшого обзора визуальных атак, позволяющих получать закрытую информацию о пользователе вне зависимости от того, применяется ли правило ограничения домена. Некоторые из обсуждаемых уязвимостей закрыты, но развитие технологий...

Выбираем методы активной защиты с помощью MITRE

В поле нашего зрения попала матрица Shield от MITRE, в которой приводятся тактики активной защиты от действий злоумышленников. В отличие от матрицы ATT&CK, которую многие знают, уважают и используют, Shield не так хорошо известна. Тем не менее, описанные в ней тактики помогут более эффективно...

Атаки китайской APT-группировки HAFNIUM c использованием 0-day в Microsoft Exchange Server: как это было в России

Важная новость в мире информационной безопасности появилась на прошлой неделе от компании Microsoft о том, что китайская группировка HAFNIUM атакует американские компании и организации с использованием 0-day уязвимости в Microsoft Exchange Server. Новость стала настолько резонансной, что ее...

Пентест-лаборатория Test lab 15 — ху из н0в1ч0к?

Ежегодно Pentestit выпускает уникальные лаборатории тестирования на проникновения. По своей сути, Test lab являются реальными копиями корпоративных сетей, которые содержат различные ошибки конфигураций. Каждый желающий может попробовать свои силы на практике совершенно бесплатно. Лаборатории...

Возможные способы организации атак на киберфизические системы

Киберфизические атаки — это особая категория кибератак, которые преднамеренно или нет также негативно влияют на физическое пространство нацеливаясь на вычислительную и коммуникационную инфраструктуру позволяющую людям и системам контролировать и контролировать датчики и исполнительные механизмы....

Рады представить CrowdSec v.1.0.0 — локальную альтернативу Fail2Ban

Привет. Мы, команда проекта CrowdSec, рады сообщить о выходе версии CrowdSec 1.0.0. Этот релиз крайне важен, потому что кроме добавления нескольких новых функций весь проект претерпел серьезные архитектурные изменения, чтобы стать быстрее, выше и сильнее. В первую очередь, рады представить вам...

[Перевод] Организация эффективных атак по времени с помощью HTTP/2 и WPA3

Новая методика взлома преодолевает проблему «джиттера сети», которая может влиять на успешность атак по сторонним каналам Новая методика, разработанная исследователями Левенского университета (Бельгия) и Нью-Йоркского университета в Абу-Даби, показала, что злоумышленники могут использовать...

DDoS на удаленке: RDP-атаки

Несмотря на то, что решения для удаленного доступа уже много лет успешно работают на рынке и имеют многомиллионную аудиторию, они всегда вызывали у пользователей некоторые опасения в плане безопасности. Некоторые люди и компании принципиально отказывались ими пользоваться. Что ж, в чем-то их страхи...

[Перевод] Как работает атака TCP Reset

Атака TCP reset выполняется при помощи одного пакета данных размером не более нескольких байт. Подменённый спуфингом TCP-сегмент, созданный и переданный атакующим, хитростью заставляет двух жертв завершить TCP-соединение, прервав между ними связь, которая могла быть критически важной. Эта атака...

Кибермишени 2019 как тренды 2020 – статистика Solar JSOC

Каждый год мы фиксируем рост количества киберинцидентов: хакеры придумывают новые инструменты или модифицируют уже имеющиеся. Каким был 2019? На первый взгляд, без неожиданностей: объем инцидентов вырос на целых 30% и составил более 1,1 млн случаев. Но если копнуть глубже, то становится очевидно: в...

Very Attacked Person: узнай, кто главная мишень киберпреступников в твоей компании

Сегодня для многих из Хабровчан профессиональный праздник – день защиты персональных данных. И поэтому нам хотелось бы поделиться интересным исследованием. Компания Proofpoint подготовила исследование об атаках, уязвимостях и защите персональных данных в 2019 году. Его анализ и разбор – под катом....