MLSecOps: почему, зачем и кому это нужно?

Всем привет! Меня зовут Никита, я работаю в центре машинного обучения «Инфосистемы Джет». Сейчас я учусь в своей второй магистратуре в ВШЭ ФКН на программе «Современные компьютерные науки» и в Школе анализа данных (ШАД). Сегодня я хочу рассказать о сравнительно новой концепции, которая становится...

FreeIPA под прицелом: Изучение атак и стратегий защиты

Привет, Хабр! Меня зовут Всеволод Саломадин, я ведущий аналитик-исследователь угроз кибербезопасности в компании R-Vision. Сегодня мы поговорим о системе FreeIPA, которая является одной из немногих альтернатив такого “комбайна”, как Microsoft Active Directory (AD). Учитывая закон о переходе на...

[Перевод] Джейлбрейкаем Cisco, чтобы запустить DOOM

Cisco C195 — обеспечивает безопасность электронной почты. Это устройство выступает в качестве SMTP-шлюза на границе сети. Оно (и весь спектр устройств Cisco) надежно защищено и не позволяет выполнять неавторизованный код. Недавно я разобрал одно из таких устройств, чтобы приспособить его под сервер...

Предотвращение утечек API

Компонент «Предотвращение утечек API» расширяет функциональность ПО «Структура API» в области мониторинга скомпрометированных секретов (токенов) с дальнейшей возможностью блокировки таких токенов путём создания виртуальных патчей.Он предоставляет следующие возможности: Читать далее...

Как могли взломать СДЭК. Уроки, которые нужно усвоить каждому

4 июня СДЭК предварительно подтвердил, что сбой в его работе связан с внешним воздействием. 6 июня совет директоров компании соберется, чтобы обсудить данные внутреннего расследования. Желаем ИТ-команде СДЭК скорейшего восстановления работы в полном объеме. Официальные итоги расследования мы узнаем...

Управление API или API Security? Что это такое?

В сфере кибербезопасности существует постоянная гонка между атакующими и защитниками. Этот процесс можно сравнить с визуальным процессом гонки, где основная цель - это скорость. Начинается все с фазы разведки, где происходит инвентаризация ресурсов. Затем команды приоритизируют задачи и принимают...

Ландшафт угроз информационной безопасности последних лет. Часть 2

В прошлой статье мы поговорили тренды и эволюцию среди вредоносного ПО и программ-вымогателей. В этот раз хотелось бы рассмотреть оставшийся спектр наиболее распространенных и интересных угроз последних лет. Начнем мы с моей любимой социалочки, которая будет актуальна всегда, пока существуют...

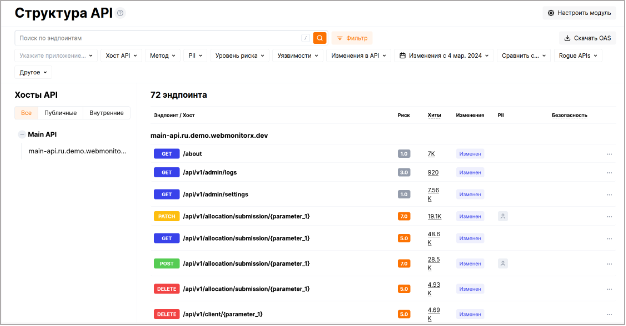

Обзор продукта «Структура API» и новой функциональности сравнения Open API спецификаций

Всем привет! Сегодня мы хотим вам рассказать о нашем продукте «Структура API» и последних изменениях в нём. Данный продукт позволяет решить одну из важнейших задач в управлении API – это получение актуальной и полной структуры API на основании реального трафика. Результат представляется в привычном...

Как киношные хакеры испортили жизнь ИБ-специалистам

Хакеры в кино — сверхлюди, которые по щелчку мыши могут взломать автомобиль, запустить «киберракету» и вычислить юрлицо через командную строку. Сцены взлома сопровождаются звуковыми и визуальными эффектами, которые вызывают если не смех, то ироническую улыбку у всех, кто в теме. Меня зовут Артемий...

Использование машинного обучения для борьбы с DDoS атаками

В настоящее время фиксируются реальные атаки DDoS более 1 Тбит/с. Так, например, атака 2018 год на GitHub достигла пикового объема трафика в 1,35 терабит в секунду, превосходя любую ранее зарегистрированную атаку. При этом растет количество сложных атак на протоколы прикладного уровня. Эти атаки...

Как оценить эффективность WAF и зачем вообще это все нужно? Часть 3

Привет! Меня зовут Лев Палей, и я собаку съел на всяких сравнениях, технико-экономических обоснованиях и всей этой истории с выбором каких-либо решений. Теперь я работаю по другую сторону сделки. Поэтому, после некоторого времени, проведенного в компании-производителе, решил рассказать о тяготах...

Наука в топе атакуемых отраслей, утечки в промышленности и возврат к бумажным носителям

Привет! В эфир снова врывается департамент аналитики Positive Technologies. Расскажем, какие отрасли чаще всего атаковали злоумышленники в 2023 году, а еще затронем неприятности, произошедшие с фондом «Сколково», курортом «Роза Хутор» и другими компаниями. Подробности...

Как обнаружить хакера на этапе дампа учетных данных в Windows?

Одна из самых часто используемых техник при атаках — получение учетных данных из операционной системы. В этом можно убедиться, читая аналитические отчеты различных компаний: техника T1003 OS Credential Dumping в подавляющем большинстве случаев входит в ТОП-5. После проникновения в систему...

Как оценить эффективность WAF и зачем вообще это все нужно? Часть 2

Привет! Меня зовут Лев Палей, и я собаку съел на всяких сравнениях, технико-экономических обоснованиях и всей этой истории с выбором каких-либо решений. Теперь я работаю по другую сторону сделки. Поэтому, после некоторого времени, проведенного в компании-производителе, решил рассказать о тяготах...

Как оценить эффективность WAF и зачем вообще это все нужно. Часть 1

Привет! Меня зовут Лев Палей, и я собаку съел на всяких сравнениях, технико-экономических обоснованиях и всей этой истории с выбором каких-либо решений. Теперь я работаю по другую сторону сделки. Поэтому, после некоторого времени, проведенного в компании-производителе, решил рассказать о тяготах...

Бородатый обманщик. Методика TARPIT в защите и нападении

Существует стратегия информационной безопасности, суть которой сводится к непропорциональному расходованию ресурсов атакующей стороны. Ресурсов вычислительных, временных и человеческих. Добро пожаловать под кат если вас интересует: Как затруднить атакующему фазу разведки? Отчего nmap может серьезно...

mDNS это плюс или минус?

Добрый день, уважаемые жители хабра! Сегодня я хотел бы понакомить новичков с рядом протоколов, используемых в сети интернет, и объяснить как современные технологии с одной стороны упрощают нам жизнь, а с другой, добавляют проблем с безопаснотью. Впервые я познакомился с протоколами компьютерных...

WAF: теория и практика. Часть 1. Отсекаем лишний трафик с помощью WAF

Регулярные выражения, как способ расширения функционала WAF. В этом цикле статей я расскажу как можно повысить точность работы системы и добавить новый функционал с помощью регулярных выражений, которые доступны в правилах и триггерах нашего WAF. Читать далее...