«Запах мысли» или «анонимность в эру нейросетей»

Прежде всего "Запах мысли" — это название рассказа Роберта Шекли. Если не знакомы с ним — настоятельно советую прочитать, там всего несколько страниц, но большой простор для "подумать". Вкратце: на некой планете обитают хищники без зрения, слуха и обоняния, но умеющие читать мысли. И чтобы выжить...

Вкратце об анонимных сетях и задачах анонимизации | Proxy, Onion, Dining Cryptographers, Queue Based, Entropy Increase

Каждую анонимную сеть можно классифицировать различным образом - можно смотреть на сетевую архитектуру: децентрализованная она или гибридная, можно смотреть на открытость или закрытость исходного кода, можно смотреть на то, каким образом пакеты маршрутизируются в системе, можно сравнивать модели...

Настройка Firefox для анонимной и безопасной работы и серфинга

Всех приветствую читатели Хабра Сегодня я поведую о личном опыте настройки браузера Firefox (далее просто лиса, огнелис), причем настройки нацеленной на приватный и безопасный серфинг. И как всегда просьба не переходить на личности в комментариях, если вы обнаружили ошибку недочет или неточность,...

Установка+базовая настройка файерволла ufw. Базовая настройка и использование proxychains4 на Kali Linux

1 Proxychains4 В сегодняшней статье я покажу простейшие примеры использования файерволла на примере ufw а также настрою соединение с конечным сервером через прокси. И вновь повторюсь, что я пишу статью лишь для тех, кто только начал изучение Линукс, а не для тех кто уже гуру. Мои статьи скорее...

Отладка сервера для самых маленьких. Начало

Есть люди, которые начинают задумывается об приватности/конфиденциальности в необъятном интернете или уже её практикуют. Есть те, кто не хочет платить за сервисы и считает, что подписочная модель по текущим ценам — не самый выгодный вариант. Тогда появляеться гениальная идея об «self-hosted»...

Отладка домашнего сервера для самых маленьких. Начало

Есть люди, которые начинают задумывается об приватности/конфиденциальности в необъятном интернете или уже её практикуют. Есть те, кто не хочет платить за сервисы и считает, что подписочная модель по текущим ценам — не самый выгодный вариант. Тогда появляеться гениальная идея об «self-hosted»...

Что такое прокси? Для самых маленьких

Итак, прокси. Слово вроде бы знакомое, но для многих — что-то из области "темщики знают, а мне зачем?". На самом деле, если ты хоть раз заходил на сайт, который по непонятным причинам "не для твоей страны", то ты уже столкнулся с идеей прокси, даже если не знал, как это называется. Давайте...

Анонимная сеть в 100 строк кода на Go

Прошло уже более года с тех пор как я написал статью - Анонимная сеть в 200 строк кода на Go. Пересмотрев её однажды осенним вечером я понял насколько всё в ней было ужасно - начиная с самого поведения логики кода и заканчивая его избыточностью. Сев за ноутбук и потратив от силы 20 минут у меня...

Криптообменник против Криптобиржи: где лучше обменять криптовалюту

Привет, друзья! Крипта, как известно, не собирается покидать нас (несмотря на продолжающийся скептицизм со стороны некоторых). Речь в этой статье пойдет как раз о ней, а точнее - о вариантах ее безопасного и легального обмена. Подчеркиваю законность, так как в последнее время государство всерьез...

Как проверить наличие слежки со стороны телефона. Мифы и реальность

В этой статье собраны основные «симптомы» наличия слежки со стороны мобильного, которые мы нашли на просторах Сети. Каждый из них комментирует специалист в сфере мобильного вредоносного программного обеспечения, и в конце, на основе его слов, мы делаем заключение. Читать далее...

Быстрое введение в сеть Hidden Lake

Примерно год назад я писал статью в которой приводил процесс поднятия узла анонимной сети Hidden Lake. По моим ощущениям статья получилась неудачной, т.к. в ней уделялось слишком много внимания деталям, из-за чего возникало сопутствующее представление о сложности подобного процесса. С тех пор...

Анонимность реальна? При каких условиях сетевая анонимность может взять реванш?

Скорее всего вы, как читатель, а может даже как исследователь, неоднократно могли видеть и слышать такие высказывания, как: анонимности больше нет, анонимности никогда не было, достичь анонимности в сети невозможно, анонимность просто миф, анонимность существует до первого звонка в гос. органы и...

Как анонимно продать или купить крипту

Как известно, анонимность — одно из базовых прав человека. В мае 2015 года Совет по правам человека ООН опубликовала доклад, который прямо называет анонимное использования интернета частью базовых прав человека: «Шифрование и анонимность позволяют людям осуществлять свои права на свободу мнений и...

Перейди по ссылке, и я узнаю твой номер

В цифровую эпоху уже никто не удивляется, когда ему звонят с незнакомых номеров с рекламой. Мало ли какие соглашения о персональных данных мы подписываем и на каких сайтах оставляем свой номер. Но сейчас на рынке информационных услуг всё большую популярность набирают сервисы, занимающиеся...

Режим «инкогнито» в браузере помогает следить за пользователями

Долгие годы ходили слухи, что режим «инкогнито» в браузерах, даже в защищённом Chrome, работает совсем не так, как задумывалось. Якобы всё равно некая информация о пользователе собирается и просачивается в этом режиме. Она доступна и для владельцев сайта, и для разработчиков браузера. На это...

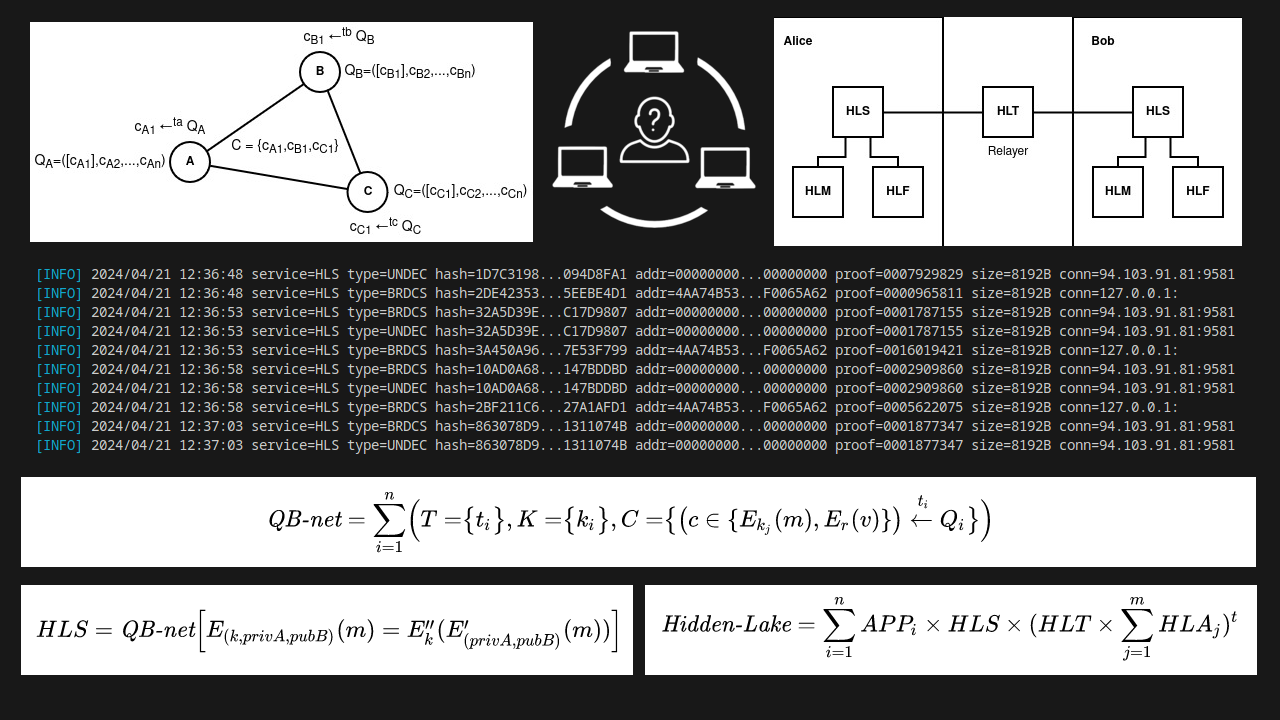

Анонимная сеть Hidden Lake → анализ QB-сетей, функций шифрования и микросервисов на базе математических моделей

Анонимная сеть Hidden Lake (HL) - это децентрализованная F2F (friend-to-friend) анонимная сеть с теоретической доказуемостью. В отличие от известных анонимных сетей, подобия Tor, I2P, Mixminion, Crowds и т.п., сеть HL способна противостоять атакам глобального наблюдателя. Сети Hidden Lake для...

Обеспечение безопасности на выделенных серверах: очистка следов с xDedic и специализированным батником

Храните ли вы важные данные на выделенных серверах? Узнайте, как обеспечить их безопасность с помощью двух мощных инструментов: xDedic Log Cleaner и «специализированный батник». Эта статья расскажет вам, как эти программы могут помочь в очистке следов вашей активности на сервере, обеспечивая вашу...

Анонимная P2P-сеть внутри централизованного HTTPS-сервера: вшиваем паразитный трафик всеми правдами и неправдами

Государственная цензура есть многогранный монстр, закрывающий путь не только к зарубежной информации посредством блокировки ресурсов и их методов обхода, в лице Proxy, VPN, Tor, но также и постоянно пытающийся подавлять неподконтрольные безопасные и анонимные коммуникации внутри самого себя....

Назад