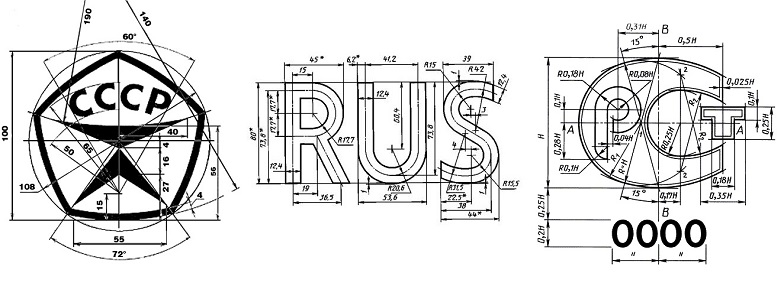

«Суверенный рунет», анализ изменений во 2-м чтении законопроекта (+ обновление)

Обновлено в 1:11, к материалу добавлена вторая часть. Накануне комитет Госдумы по информационной политике, информационным технологиям и связи рекомендовал к принятию законопроект о так называемом «автономном Рунете» во втором (основном) чтении. Рассмотрение документа палатой может состояться 11...

РКН внезапно потерял 2 бонуса по беззаботной жизни в «Суверенном Рунете»

Со вчерашнего дня, после внесения профильным комитетом Думы правок в законопроект о «Суверенном Рунете», и до вечера 10 апреля предполагалось, что Роскомнадзор будет сам разрабатывать некоторые правила, по которым всё тот же Роскомнадзор будет управлять «Суверенным Рунетом», а затем контролировать...

«Суверенный рунет», анализ изменений во втором основном чтении законопроекта

Накануне комитет Госдумы по информационной политике, информационным технологиям и связи рекомендовал к принятию законопроект о так называемом «автономном Рунете» во втором (основном) чтении. Рассмотрение документа палатой может состояться 11 апреля, начало действия закона — с 1 ноября. Гендиректор...

Как забытый на 12 лет сервер может обойтись в 120000 фунтов стерлингов

Всего за несколько дней до вступления в силу GDPR неприятность постигла Университет Гринвича. Information Commissioner's Office (офис комиссара по информации — независимая организация по надзору за соблюдением законодательства в информационной среде Великобритании) оштрафовал университет на...

Drupalgeddon2: началась эксплуатация SA-CORE-2018-002

Drupalgeddon2 все-таки пришел к нам. Что случилось? После безумного анонса «одной из самых страшных уязвимостей Drupal» все замерли в ожидании рабочего эксплойта и через 4 дня даже начали немного грустить, считая, что вся паника была зря, так как никто не мог придумать ничего стоящего. Но стоило...

[Перевод] DEFCON 23. «Let'sEncrypt: чеканка бесплатных сертификатов шифрования для Интернет». Ян Жу, Питер Эккерсли, Джеймс Кастен

Меня зовут Ян Жу, я инженер по безопасности компании Yahoo, это Питер Эккерсли, ведущий компьютерный специалист компании Electronic Frontier Foundation, лидер команды разработчиков технологий, и Джеймс Кастен, специалист по технологиям и аспирант компьютерных наук и инженерии Мичиганского...

Как вовремя заметить DDOS: сценарий использования сервиса мониторинга для раннего обнаружения

Первый шаг в борьбе с DDOS-ом — заметить его. Особенно важно узнать о нем на ранних стадиях, когда он еще не развернулся на полную мощность, ибо тогда даже для администратора доступ к серверу может быть значительно затруднен. Ниже предлагается несколько способов раннего обнаружения DDOS с помощью...

Вспомнить всё. Ожидание и реальность в сфере IT: 2017 vs 2018

Каждый год ученые, аналитики, профессионалы сфере IT, да и просто блогеры и обычные юзеры делают прогнозы на будущий год. Какой продукт или технология выстрелит, что уйдет в тень или прекратит свое грандиозное восхождение на олимп IT славы, а что медленно и верно будет прогрессировать, и занимать...

Основы информационной безопасности. Часть 4. Стандарты и спецификации

Это четвертая статья в цикле статей по теме «основы информационной безопасности». Описанные ранее вопросы: Часть 1: Виды угроз Часть 2: Информация и средства ее защиты Цена ошибки Часть 3: Модели информационной безопасности Специалистам в области информационной безопасности сегодня почти невозможно...

[Перевод] 29% вебсайтов уязвимы для DOS-атаки даже одной машиной (CVE-2018-6389)

Важно отметить, что использование этой уязвимости является незаконным, если только у вас нет разрешения владельца веб-сайта. В платформе WordPress CMS была обнаружена простая, но очень серьезная уязвимость, связанная с атаками типа «отказ в обслуживании» (DoS) на уровне приложений, которая...

Как уничтожить Интернет?

Помните угрозу анонима уничтожить Интернет? Где хакер грозился «положить» 13 корневых DNS серверов сети Интернет и сделать получение информации, посредством запроса с использованием доменного имени, невозможным? В результате чего любой, кто введёт «http://www.google.com» или какой-либо другой...

«Падение» LKML.org: причина поломки — старый домашний сервер

По данным отчета The Linux Foundation, с начала Git-эпохи (с 2005 года) в разработке ядра Linux поучаствовали 15 тысяч программистов из 1,5 тыс. компаний. Сегодня разработчики добавляют в систему порядка 7500 строк кода ежедневно, а мажорное обновление ядра выходит каждые 2–3 месяца. Однако все...

Модели информационной безопасности

Это третья статья в цикле статей по теме «основы информационной безопасности». Описанные ранее вопросы: Часть 1: Виды угроз Часть 2: Информация и средства ее защиты Цена ошибки Немаловажным вопросом является рассмотрение различных моделей информационной безопасности, которые могут применяться при...

Основы информационной безопасности. Цена ошибки

Пока подготавливается материал для следующих частей и ожидаем Ваши пожелания, по теме третьей части «основ информационной безопасности» оставленных в комментариях ко второй части «Основы информационной безопасности. Часть 2: Информация и средства ее защиты». Решили сделать небольшое, но тем не...

[Из песочницы] Дыра у хостинг провайдера или как получить доступ к удаленному аккаунту

Спасибо Elasticweb Предыстория Имеется у меня один сайт, перенесенный с данного хостинга задолго до обнаружения уязвимости, разработанный двумя разными компаниями, названий которых не назову по непонятным понятным причинам. Сайт претерпел значительные изменения, как по структуре интерфейса, так и...

Основы информационной безопасности. Часть 2. Информация и средства её защиты

В первой части «Основ информационной безопасности» нами были рассмотрены основные виды угроз информационной безопасности. Для того чтобы мы могли приступить к выбору средств защиты информации, необходимо более детально рассмотреть, что же можно отнести к понятию информации. Читать дальше →...

Основы информационной безопасности. Часть 1: Виды угроз

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое? «Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности...

Цифровой сертификат безопасности: для чего это нужно?

SSL (Secure Socket Layer) — протокол шифрования данных, которыми обмениваются клиент и сервер, — стал наиболее распространённым методом защиты в Интернете. Некогда он был разработан компанией Netscape. Безопасный обмен обеспечивается за счёт шифрования и аутентификации цифрового сертификата....