Личный сервер shadowsocks за 10 минут без затрат (часть 2)

Это - отдельное руководство, описывающее ещё один способ получить личный прокси-сервер shadowsocks бесплатно и служащее продолжением к моей предыдущей статье. В этот раз мы воспользуемся сервисом platform.sh. От читателя требуется только обладание адресом электронной почты и умение залить файлы в...

Однажды револьвер уравнял шансы сильных и слабых. А потом придумали интернет

Количество хорошо подготовленных целевых кибератак на критическую информационную инфраструктуру предприятий и целых городов в разных странах растёт с каждым годом. Причём в некоторых случаях пострадавшие объекты КИИ даже не имели выхода в интернет. По мнению специалистов от кибербезопасности, выбор...

2. Континент 4 Getting Started. Установка, инициализация

Приветствую читателей во второй статье цикла Континент Getting Started. Сегодня мы установим и настроим Континент 4.1 на виртуальную машину и познакомимся с интерфейсом управления. В прошлой статье мы предварительно показали настройку VMware Workstation, теперь перейдем к созданию ВМ Континент (УБ...

Личный сервер shadowsocks за 10 минут без затрат

Недавно я набрёл на интересное решение, которое позволяет развернуть личный сервер shadowsocks без каких-либо финансовых затрат. В результате получается некий аналог собственного VPN-сервера, с которым могут работать настольные компьютеры и мобильные устройства. Соединение с сервером shadowsocks...

New IP — следующий этап развития Интернета или ужесточение контроля над пользователями

В Китае жизнь превратилась в компьютерную игру. Или даже в эпизод «Черного зеркала». Там с 01.01.2021 принят новый гражданский кодекс, официально узаконивший «Систему социального кредита». Теперь каждому гражданину присваивается стартовый рейтинг в 1000 баллов. Благодаря вездесущим камерам...

Открытые клиенты Hola VPN и Opera VPN

Два простых решения для случаев, когда нужен прокси. Читать далее...

Разведка с geo2ip и reverse-whois

Разведка сетевых ресурсов компании главным образом заключается в брутфорсе поддоменов с последующим ресолвом найденных сетевых блоков. Далее могут быть найдены новые домены 2 уровня и процедура повторяется снова. Это позволяет найти новые IP-адреса на каждой итерации. Этот метод, пожалуй, самый...

О скрытых сетях и анонимности их разработчиков

Тоталитаризм и диктатура имели место в любой исторический промежуток, о котором знает современная наука. Однако человек склонен к вольномыслию и недовольству всем, что этому препятствует. В наше время обе стороны вопроса по-прежнему актуальны: одни неустанно пытаются запрещать и карать за неугодные...

Разбор атаки на пользователя I2P

История сети I2P берет свое начало в 2003 году, в связи с чем обросла слухами, домыслами и статьями об уязвимостях, часть из которых уже неактуальна. Перед началом основного повествования описываются решенные проблемы, упоминание которых встречаются до сих пор, затем описываются актуальные угрозы....

Концепция периметра безопасности устарела. Но как усложнить жизнь хакерам?

Потребность в коллективной работе на ниве информационной безопасности возникла не вчера: современные реалии диктуют нам необходимость объединять свои усилия, неважно, идет речь о партнерах или конкурентах по рынку, ведь в конечном итоге цель инфобеза — обезопасить клиента. Именно поэтому еще на...

Что такое VPN, Proxy, Tor? Разбор

Анонимность и конфиденциальность — это прекрасные понятия. Но в последнее время создается ощущение, что в сети оба понятия стили недостижимыми. Поэтому даже я, совсем не параноик периодически задумываюсь об инструментах, таких как VPN, Proxy и Tor. Вы наверняка слышали эти слова, а может быть даже...

Обзор новой версии PT NAD

Компания Positive Technologies выпустила новую версию PT Network Attack Discovery 10.1. Рассмотрим новшества системы глубокого анализа трафика подробнее и узнаем, чем они могут помочь в работе. Читать дальше →...

Обеспечение сетевой безопасности совместно с брокерами сетевых пакетов. Часть вторая. Активные средства безопасности

В первой части мы рассказали про наиболее популярные пассивные средства ИБ, которые применяются для мониторинга и анализа трафика в сети. Возникает логичный вопрос: если системы умеют выявлять угрозы, то почему бы не блокировать их? Сегодня предлагаем Вам поговорить про активные средства ИБ, их...

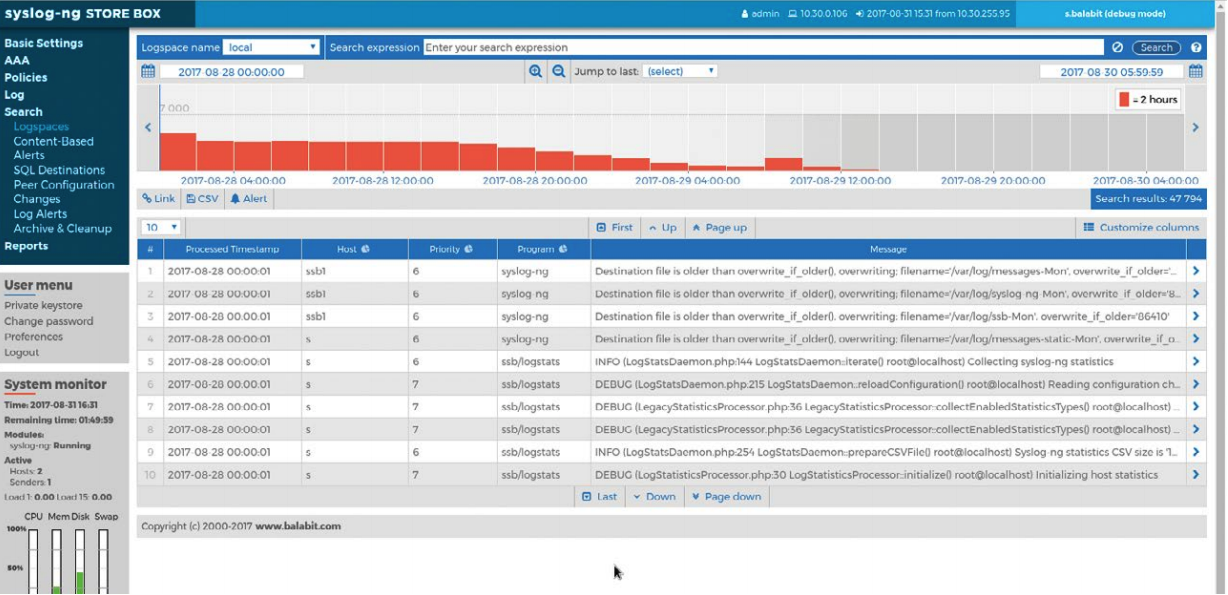

Как снизить стоимость владения SIEM-системой и повысить качество данных с Quest syslog-ng — анонс вебинара

Syslog-ng — это решение для управления журналами, которое повышает производительность SIEM-решения за счет уменьшения объема и повышения качества данных, поступающих в SIEM-систему. В syslog-ng есть встроенный полнотекстовый поиск, используя который можно искать по журналам за считанные секунды....

Общее введение в I2P

В этой статье пойдет речь про I2P — некоммерческую сингулярность сетевой приватности и анонимности, где никто кроме вас не знает куда и кто передает вашу информацию. Сеть I2P (расшифровывается как «Invisible Internet Project», Проект невидимого интернета) — это оверлейная децентрализованная...

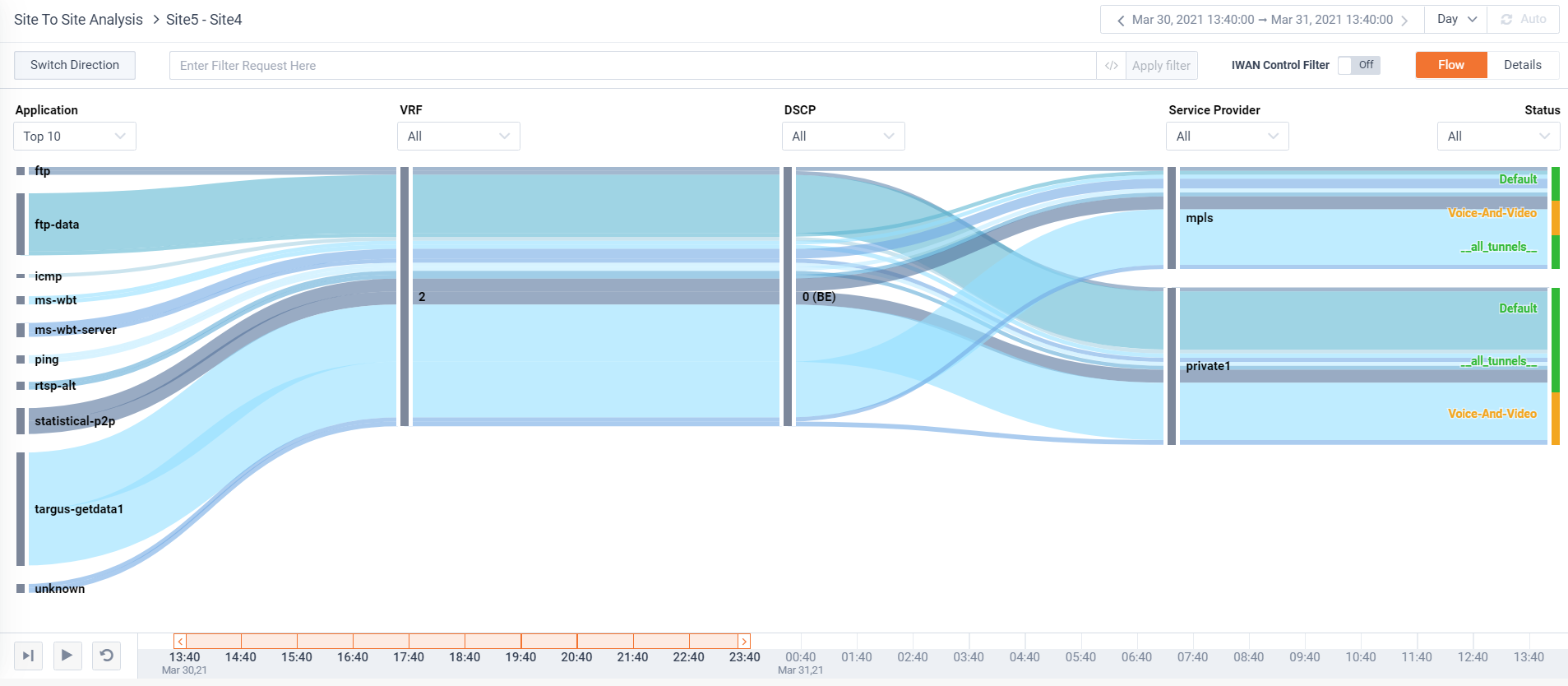

Аналитика в SD-WAN – как она выглядит и зачем нужна?

Привет, я работаю инженером в КРОК, где у нас есть своя SD-WAN-лаборатория. И когда заказчик приходит с вопросами вроде «А вот у меня в сети сейчас всё работает так, а как это будет работать, если я захочу перейти на SD-WAN? И будет ли работать вообще?» мы можем быстро собрать нужную схему,...

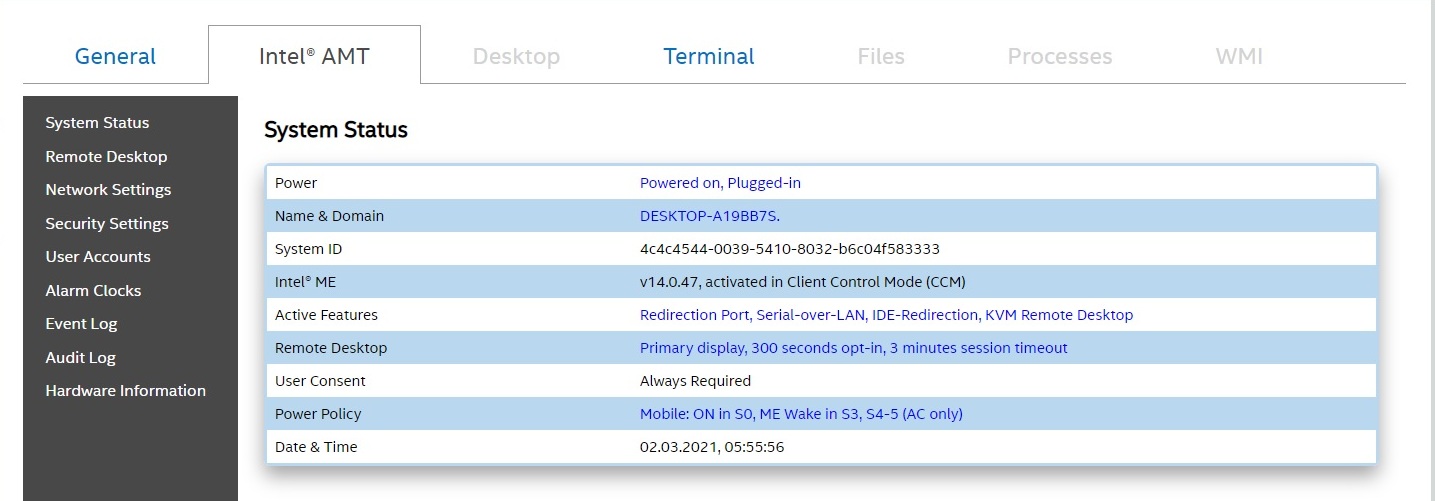

Еще раз про Intel vPro

Intel vPro, платформу удаленного управления и администрирования (хотя этим ее функционал не ограничивается), трудно назвать новинкой – скорее, наоборот. Вот уже без малого 15 лет она трудится в миллионах и миллионах ноутбуков по всему миру, облегчая жизнь и увеличивая производительность труда их...

Разработка кибер-безопасной информационно-технической системы высшего учебного заведения

В данной статье рассмотрены проектирование, тестирование, разработка и внедрение бесшовной кибер-безопасной информационно-технической системы высшего учебного заведения на примере моего личного, в итоге успешного опыта внедрения в Университет таможенного дела и финансов в 2019 году. Результаты...