Как управлять FM-вещанием через iPhone

Кто сейчас вообще слушает радио? Может показаться, что в современном мире не осталось места для радио, однако мы сумели отыскать несколько кейсов его реального использования и немного поиграли с этим: В этой статье мы хотели бы рассказать, как не будучи радиотехниками, можно реализовать механизм...

Плагины для системы анализа DRAKVUF. Как с помощью exploitmon выявить попытки эксплуатации ядра ОС

Продолжаем цикл материалов о вредоносных техниках, применяемых злоумышленниками. Встречайте еще одну полезную статью от экспертного центра безопасности Positive Technologies. В прошлый раз мы говорили о том, как киберпреступники повышают привилегии, чтобы получить полный контроль над системой, и...

Вскрытие покажет: анализируем драйвер Windows x64, защищенный VMProtect

Анализ вредоносных программ, защищающих себя от анализа, — это всегда дополнительные трудности для вирусного аналитика. Точнее, постоянная борьба. Злоумышленники постоянно придумывают и дорабатывают свои методы обфускации или используют готовые продвинутые решения, которые были созданы для защиты...

К вам ползет Snake: разбираем новый кейлоггер

В конце прошлого года в руки аналитикам CERT-GIB попал любопытный образец ВПО — Snake Keylogger. Хотя справедливости ради заметим, что изучаемый объект являлся скорее стилером, так как KeyLogger — лишь часть его функционала, отвечающего за логгирование нажатий клавиш на клавиатуре. "Пойман" был...

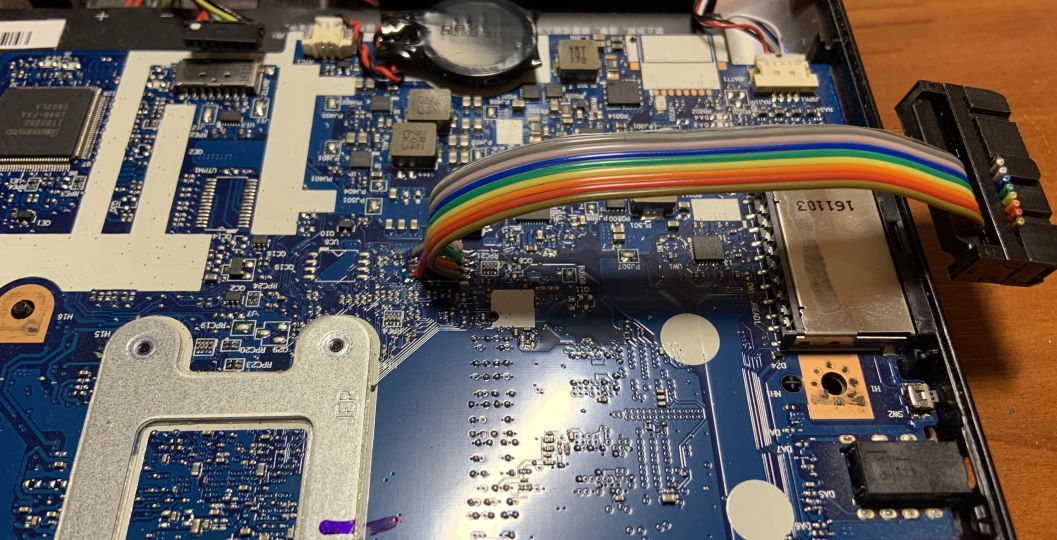

Необычный дуалбут: ноутбук с «двойным дном»

Не так давно на Habr Q&A я наткнулся на интересный вопрос — как сделать, чтобы два жестких диска не видели друг друга? Чтобы вирус, попав на одну систему, никоим образом не мог заразить другую. В ответах предлагали достаточно стандартные способы — использовать полнодисковое шифрование, отключить...

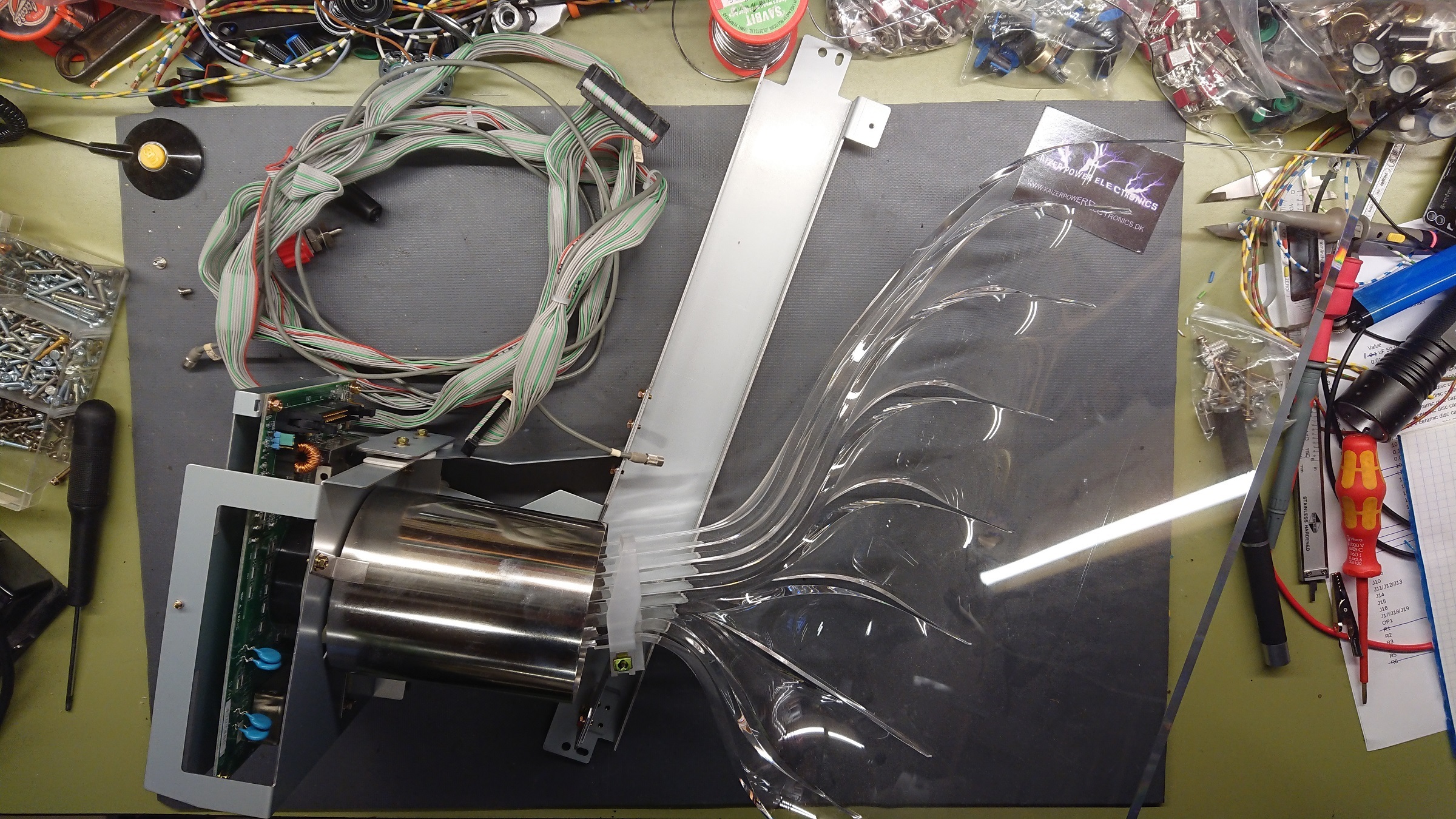

[Перевод] Разбираем фотоумножитель Fujifilm PMT12A

В статье рассматривается реверс-инжиниринг ФЭУ Fujifilm PMT12A, состоящего из самого фотоумножителя, высоковольтного источника питания и аналогового усилителя. В основу проекта легла разборка сканера рентгеновских изображений Fujifilm FCR XG-1, используемого для компьютерной радиографии....

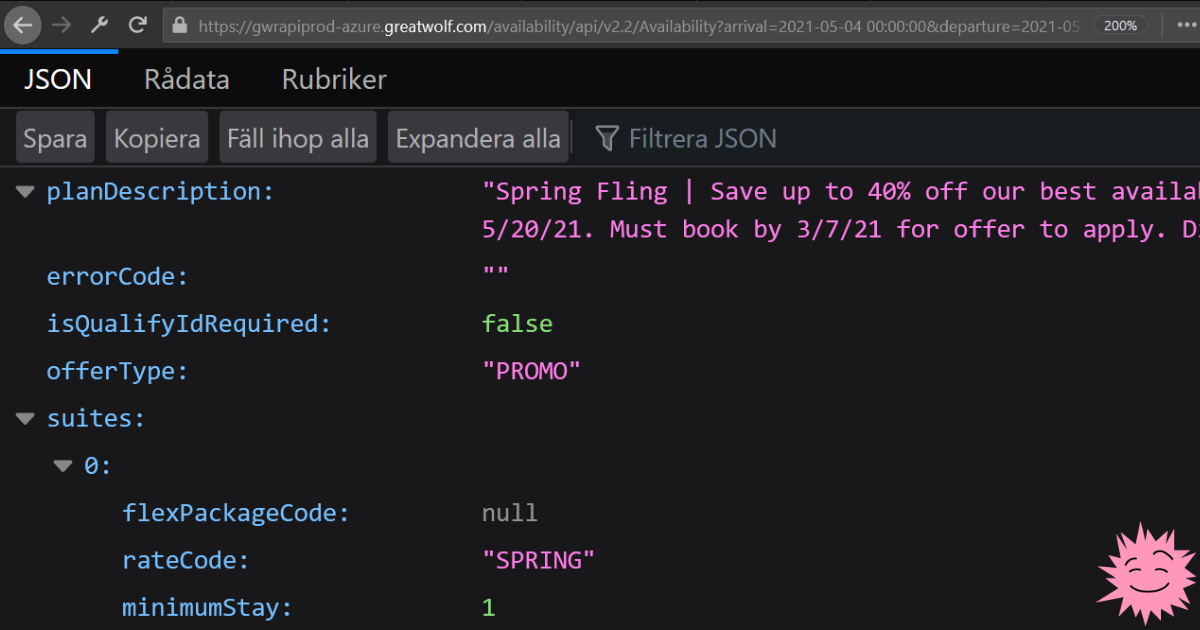

[Перевод] Промокоды, случайно оставленные в исходном коде веб-сайта

Не так давно я обнаружил онлайн-магазин, нагло лгущий о количестве людей, просматривающих его товары. Его исходный код содержал функцию JavaScript, рандомизировавшую это число. После моей статьи администраторы магазина втихомолку удалили этот код с веб-сайта. Сегодня мы снова будем изучать исходный...

Как не дать злоумышленникам повысить привилегии в системе после успешного заражения

Всем привет! Этой статьей мы открываем цикл материалов от экспертного центра безопасности Positive Technologies (PT Expert Security Center). Мы расскажем о том, какие техники применяют злоумышленники при разработке инструментов для целевых и массовых атак и какие технологии есть «под капотом» нашей...

Cassandra: криптор, который любит держаться в тени

Ни один атакующий не хочет, чтобы его инструменты обнаружили и раскрыли раньше времени. Поэтому, как правило, в чистом виде никто вредоносные программы не распространяет. Например, пользователю прилетело фишинговое письмо от имени известной транспортной компании и просят проверить документы во...

Использование Windbg для обратной разработки

Статья представляет собой мануал по тому как пользоваться Windbg. Будет рассмотрена "классическая" версия отладчика. Настроим внешний вид и изучим команды, которые можно использовать для исследования приложения. Читать далее...

Binary Coverage для Reverse Engeneering

Покрытие кода - процедура, которая помогает исследователям понять, насколько много фрагментов алгоритма приложения задействовано в обработке данных. Обычно эта процедура используется для того, чтобы найти уязвимые места программного обеспечения. В этой статье мы на практике посмотрим, как можно...

Мелкая доработка прошивки кнопочного телефона на платформе RDA8826 (SC6533, MIPS): отключаем Funbox, взламываем игры

Несмотря на чрезвычайную популярность смартфонов, обычные кнопочные телефоны не потеряли свою актуальность среди людей, которым нужны исключительно базовые функции связи. Рынок РФ заполнен множеством моделей разных характеристик, размеров, форм-факторов и расцветок: от миниатюрных телефонов...

[Перевод] Разбираем AirTag

Самый миниатюрный продукт Apple, о котором долгое время ходили слухи (но это не электронный ключ), наконец-то добрался до Саманты Голдхарт — автора статьи, переводом которой мы делимся в преддверии нового старта курса по iOS-разработке. Добро пожаловать, AirTag! Интересно будет посмотреть, как...

Ломаем зашифрованный диск для собеседования от RedBalloonSecurity. Part 0x02

По мотивам Часть 0x00 Часть 0x01 Часть 0x02 Ребятушки, наконец! После довольно длительного перерыва ко мне, в конце концов, пришло вдохновение написать последнюю, финальную и завершающую часть этого чертовски долгого цикла о взломе диска от RedBalloonSecurity. В этой части вас ждет самое сложное из...

Меняем промежуточное представление кода на лету в Ghidra

Когда мы разрабатывали модуль ghidra nodejs для инструмента Ghidra, мы поняли, что не всегда получается корректно реализовать опкод V8 (движка JavaScript, используемого Node.js) на языке описания ассемблерных инструкций SLEIGH. В таких средах исполнения, как V8, JVM и прочие, один опкод может...

[Перевод] Хакаем WhatsApp, чтобы следить за активностью контактов

WhatsApp сообщает пользователю статус его контактов. TL;DR: можно защититься от этого хака, изменив настройки конфиденциальности аккаунта. По умолчанию WhatsApp делится вашим статусом с другими людьми. Но так как в наши дни никто не меняет настройки, этот хак срабатывает практически всегда....

От пентеста до АРТ-атаки: группа киберпреступников FIN7 маскирует свою малварь под инструментарий этичного хакера

Статья подготовлена командой BI.ZONE Cyber Threat Research Мы не первый раз натыкаемся на киберпреступные группировки, которые прикидываются легальными организациями и маскируют свою малварь под инструменты для анализа защищенности. Сотрудники таких компаний могут даже не подозревать, что работают...

Исследование: какие способы обхода антивирусов используют хакеры

Создание уникального вредоносного ПО требует больших ресурсов, поэтому многие хакерские группировки используют в своих атаках массовое, часто публично доступное ВПО. Широкое использование неизбежно приводит к тому, что такой инструмент попадает на радары антивирусных компаний, а его эффективность...