Для чего используется SBC на границе сетей

Постараемся в этой статье собрать и подытожить основные данные и факты, известные широкой и узкой общественности по поводу того, зачем же нужен Контроллер Пограничных Сессий (SBC) операторам и корпоративным заказчикам. Банальный запрос в поисковиках выдает не так много информации и она не всегда...

Ссылочная TCP/IP стеганография

TCP-стеганография не является чем-то принципиально новым, например Джон Торакис в 2016 году реализовывал на Питоне довольно интересные вещи, жаль не все они есть в открытом доступе. Не была она принципиально новой и на момент написания статей Торакисом. Вот пост на Хабре 2009 года, описывающий идею...

SigPloit: опубликован фреймворк для тестирования телеком-уязвимостей в протоколах SS7, GTP, Diameter и SIP

На GitHub опубликован код фреймворка SigPloit. Код выложил в открытый доступ исследователь информационной безопасности Лоай Абдельразек (Loay Abdelrazek). С помощью SigPloit можно проводить тестирования уязвимостей в телекоммуникационных протоколах. Появление проекта может серьезно изменить...

[recovery mode] Пять аспектов информационной безопасности, которые изменятся с развитием мобильных сетей пятого поколения

Состоя в различных отраслевых организациях, компания Gemalto активно участвует в формировании новых стандартов мобильной связи пятого поколения (5G), обсуждая эти вопросы с другими участниками GSMA и NGMN. По мере приближения к коммерческому запуску сетей 5G, который, как предполагается, произойдет...

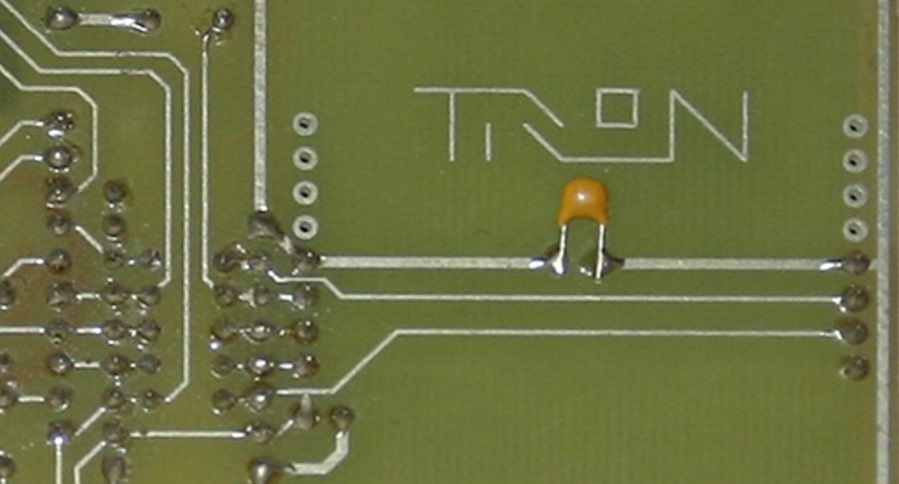

Досье на хакера: Борис Флорикик aka Tron, создатель первого Криптофона

Борис Флорикик (8 июня 1972 — 17 октября 1998), известный под псевдонимом Tron, был немецким хакером и фрикером, чья смерть, наступившая при невыясненных обстоятельствах, привела к появлению в немецкой прессе большого количества гипотез из разряда «теорий заговора». Он был также известен благодаря...

СМИ: Немецкие военные взломали сеть афганского мобильного оператора, чтобы узнать местонахождение заложника

По сообщениям СМИ, немецкие военные впервые осуществили «атакующую кибероперацию», в рамках которой была взломана сеть одного из мобильных операторов из Афганистана. Предполагается, что атака была предпринята в надежде получить данные о местонахождении похищенной боевиками сотрудницы...

Страхи мобильной безопасности

Гернет Герц, научный сотрудник Калифорнийского университета, предложил такой способ обеспечения мобильной безопасности: сейф с прорезью для мобильного телефона в верхней части. Сейф позволяет задать время, в течение которого телефон будет заблокирован внутри. Его нельзя достать, и нет никакого...

Все под контролем: защищаем корпоративные разговоры. Часть 3: защищенная SIM-карта

В ходе обсуждения предыдущих двух частей описания проекта Tottoli GSM "Все под контролем: защищаем корпоративные разговоры" (Часть 1, Часть 2) стало ясно, что отдельного описания требует технология использования и реализации MULTI SIM. В этой статье мы подробно расскажем именно о технологии MULTI...

Все под контролем: защищаем корпоративные разговоры. Часть 2: защищенный телефонный аппарат

В рамках продолжения описания проекта Tottoli GSM «Все под контролем: защищаем корпоративные разговоры», мы решили описать клиентскую часть, так как она вызвала наибольший интерес. По условиям проекта необходимо было обеспечить максимальную безопасность коммуникаций сотрудников даже при их...

Все под контролем: защищаем корпоративные разговоры

Кейсы по ставшей уже привычной конвергенции GSM/SIP неоднократно описаны на просторах сети и на Хабре в частности. В этой статье мы хотим рассказать немного о другом. Нам в Tottoli GSM довелось участвовать в проекте, суть которого заключалась в развёртывании локальной сети GSM на территории...

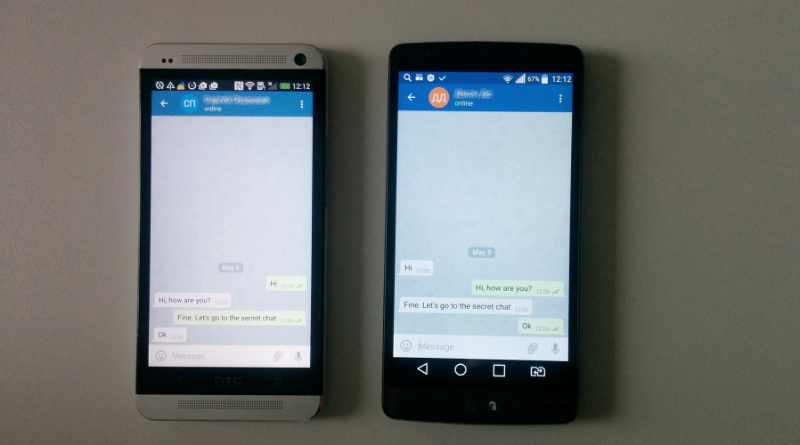

Как взломать Telegram и WhatsApp: спецслужбы не нужны

На прошлой неделе общественность взбудоражила новость о причастности спецслужб к взлому Telegram опозиционеров. На протяжении своего существования человечество все необъяснимое пыталось объяснить с помощью высших сил – Богов. В наше время все непонятные вещи объясняют происками спецслужб. Мы решили...

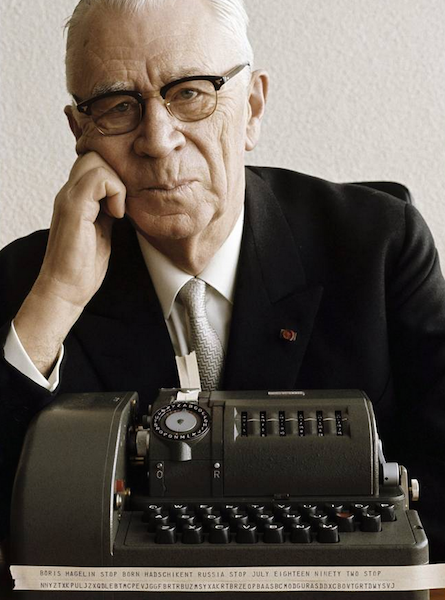

Хагелин — гений научно-технической мысли

Легендарный изобретатель шифровальных машин — Борис Цезарь Вильгельм Хагелин (1892 -1983). Не существует приложений связи, где бы не были применены решения, разработанные фирмой Crypto AG, которую более чем 60 лет назад основал талантливый криптограф Борис Хагелин. Номенклатура аппаратуры и...

О тонкостях приватности в Telegram Bots API: «это не баг, это фича»

Неделю назад в мессенджере Telegram был запущен Bots API — платформа для создания ботов. Платформа пусть немного сыроватая, слегка костыльная, но тем не менее интересная — как для пользователей, так и для разработчиков, которые тут же ринулись писать (и портировать) разнообразных ботов. Но, как...

Конкурс MiTM Mobile: как ломали мобильную связь на PHDays V

Хотя мы не раз публиковали исследования о возможностях прослушки мобильной связи, перехвата SMS, подмены абонентов и взлома SIM-карт, для многих читателей эти истории всё равно относятся к области некой сложной магии, которой владеют только спецслужбы. Конкурс MiTM Mobile, впервые проводившийся в...

Уязвимости и бэкдоры в телефонах Grandstream

Хочу поделиться парой серьёзных уязвимостей, найденных мною в телефонных аппаратах Grandstream. 1. Загрузка произвольного конфига в телефон Изучая веб интерфейс цветных телефонов gxp21xx для изучения их api, наткнулся на скрипт загрузки конфига в телефон, это скрипт /cgi-bin/upload_cfg В отличии от...

Далее