[Перевод] Какой будет постквантовая криптография?

Идёт гонка за создание новых способов защиты данных и коммуникаций от угроз, исходящих от сверхмощных квантовых компьютеров Мало кто из нас обращал внимание на небольшой символ замочка, появляющийся в наших веб-браузерах каждый раз, когда мы заходим на сайт интернет-магазина, отправляем и получаем...

Криптографический АРМ на базе токенов PKCS#11. Получение сертификатов для ЕГАИС. Часть 4

И вот, когда я уже практически добавил в криптографический АРМ на базе токенов PKCS#11 cryptoarmpkcs генерацию самоподписанных сертификатов и готов был приступить к написанию статьи, мне пришло такое письмо:Мы являемся УЦ «Имярек», у нас возникло затруднение с выпуском ЭП в формате pkcs#11 для...

Мне нечего скрывать

Как часто вы слышите эту незамысловатую, на первый взгляд, фразу от своих знакомых, близких и коллег? По мере того, как государство и компании-гиганты вводят в эксплуатацию всё более изощрённые средства контроля информации и слежки за пользователями, растёт и процент заблуждающихся людей, которые...

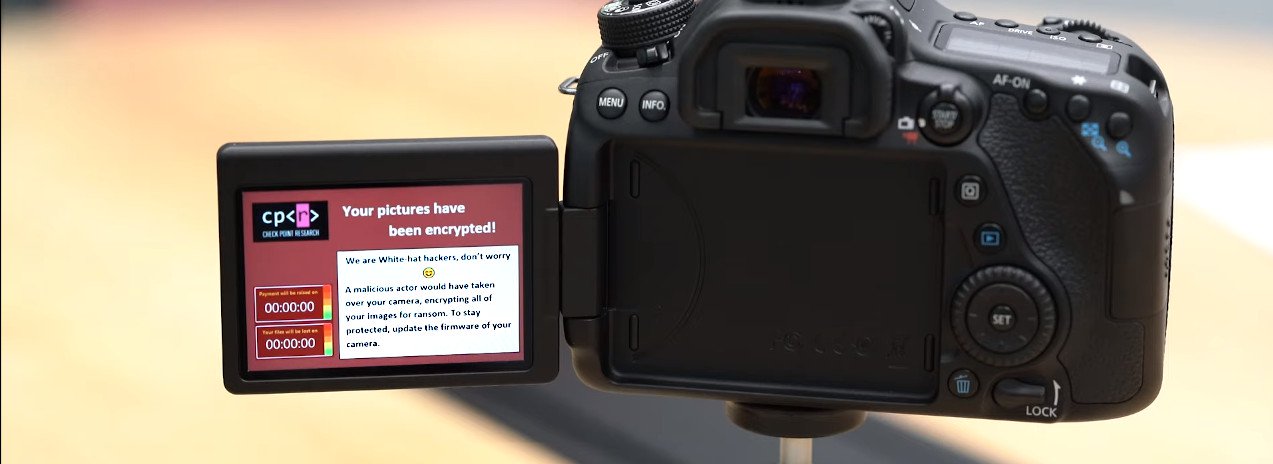

Фотографии в заложниках. Первый взлом цифровых камер по WiFi (протокол PTP/IP)

В наше время ни одно устройство с сетевым подключением не защищено от потенциального взлома. Даже фотоаппарат. На хакерской конференции DEF CON 2019 Эяль Иткин из Check Point Software Technologies показал первый в мире действующий эксплоит для протокола PTP (Picture Transfer Protocol). Многие...

DPKI: устраняем недостатки централизованной PKI при помощи блокчейна

Ни для кого не секрет, что один из общераспространенных вспомогательных инструментов, без которого невозможна защита данных в открытых сетях, — это технология цифровых сертификатов. Впрочем, не является секретом и то, что главный недостаток это технологии — безусловное доверие к центрам,...

«Очная ставка» NeoQUEST-2019: в мире кибербезопасности

Седьмая «Очная ставка» NeoQUEST запомнилась гостям благодаря дронам, друзьям из Сбербанка и традиционной кибербезопасной атмосфере! Если вы были у нас, то это хороший шанс вспомнить и поностальгировать. Если же вам непонятно, о чем речь, то добро пожаловать под кат — все расскажем и покажем....

Им было нечего скрывать

Мы не первый год работаем на рынке информационной безопасности. Основные наши клиенты – правоохранительные органы разных стран, спецслужбы, а также отделы IT безопасности в крупных компаниях. Иногда наши клиенты делятся с нами интересными историями; о некоторых из них можно прочитать и в средствах...

[Перевод] Криптографические атаки: объяснение для смятённых умов

При слове «криптография» некоторые вспоминают свой пароль WiFi, зелёный замочек рядом с адресом любимого сайта и то, как трудно залезть в чужую почту. Другие вспоминают череду уязвимостей последних лет с говорящими аббревиатурами (DROWN, FREAK, POODLE...), стильными логотипами и предупреждением...

Дорогая, мы убиваем Интернет

Уважаемые участники Сообщества! Интернет тяжело болен. 1 мая 2019 года действующий президент Российской Федерации подписал Федеральный закон № 90-ФЗ «О внесении изменений в Федеральный закон «О связи» и Федеральный закон «Об информации, информационных технологиях и о защите информации», также...

Прослушка шифрованных VoIP-коммуникаций

VoIP-телефония постепенно отвоёвывает позиции у традиционных медно-проводных телефонных систем, поскольку обеспечивает более высокую пропускную способность, при меньшей стоимости развёртывания. В 2013 году число VoIP-абонентов составляло более 150 миллионов, что уже само по себе немало; а в 2017...

Использование джейлбрейка для извлечения данных: риски и последствия

В своём новом блоге на Хабре я хочу поделиться уникальной информацией о том, как именно мы извлекаем данные из смартфонов. На собственном сайте мы выложили ряд статей на эту тему, рассказав, казалось бы, всё возможное о способах извлечения данных из смартфонов и планшетов Apple. Логический анализ,...

Идентификация устройств IoT с точки зрения разработчика

Несколько дней назад компания GlobalSign открыла портал для разработчиков IoT Developer Portal. Здесь можно бесплатно зарегистрироваться (только по корпоративным адресам), выбрать API для интеграции, бесплатно получить сертификаты X.509 и протестировать свою систему идентификации IoT. Пока что...

[Перевод] Проблема PGP

Криптоинженеры уже несколько десятилетий кричат о недостатках PGP. Когда это слышат обычные разработчики, то бывают крайне удивлены. Как, PGP никуда не годится? Зачем же тогда его советуют использовать? Ответ в том, PGP действительно никуда не годится, и никому никогда не следует его рекомендовать....

КриптоАРМ на базе контейнера PKCS#12. Создание электронной подписи CadES-X Long Type 1. Часть 3

Прошло время и утилита, начатая как просмотрщик сертификатов, дополненная функциями работы с криптографическими токенами PKCS#11 и создания запросов (PKCS#10) на квалифицированный сертификат, пополнилась, как и было заявлено, функциями работы с контейнерами PKCS#12. Итак, для работы с контейнерами...

Модель натурального ряда чисел и его элементов. Ромбы

В этой работе сохраняется базовая Г2± – модель, но принимается другая организация ее клеток (другой рисунок). Поверх первичной решетки с клетками размера 1×1 изображается более крупная сетка – сетка ромбов, а также рассматривается сетка центров ромбов (СЦР). Последняя сетка не изображается, чтобы...

Решение задания с pwnable.kr 02 — collision. Коллизия в хеш-функции

В данной статье вспомним про колизии в хеш-функциях, и решим второе задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих...

Модели натурального ряда чисел и его элементов: Геометрическая (плоскостная) модель натурального ряда

Задача криптографического анализа шифра (атака на шифр) предполагает построение и исследование модели криптографической системы (алгоритма шифра и его элементов), а также ситуации, в рамках которой осуществляется криптоанализ. Для шифра RSA такой моделью его элемента должны быть модели нечетного...

Хватит использовать RSA

Привет, %username%! RSA — первый широко используемый алгоритм асимметричной криптографии, который до сих пор популярен в индустрии. Он относительно прост, на первый взгляд. Шифрование и подпись RSA можно посчитать на листке бумаги, чем часто занимаются студенты на лабораторных работах. Но...