[Перевод] Overview of Cryptoeconomics. Перевод статьи

От переводчика: это научный текст, немного вырванный из контекста, но очень и очень полезный. Хотел опубликовать его у себя в блоге, но решил сначала поделиться с сообществом здесь. Если есть предложения, как какие-то предложения можно перевести лучше, пишите, пожалуйста в личку. Наука о...

Как на анимешниках криптовалюту добывают

В целом, не только на них. Сегодня, во время просмотра анемэ некого контента, была обнаружена подгрузка подозрительного js скрипта Читать дальше →...

Как на анимешниках криптовалюту добывают

В целом, не только на них. Сегодня, во время просмотра анемэ некого контента, была обнаружена подгрузка подозрительного js скрипта Читать дальше →...

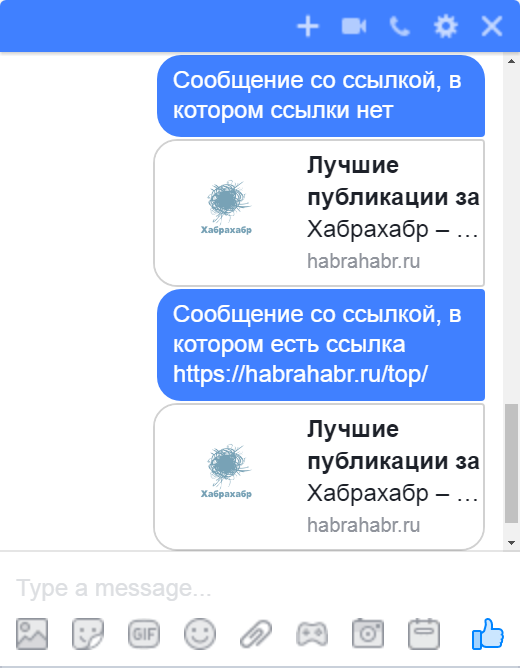

Баг или фича в Facebook Messenger — Опрос

Если написать в Facebook Messenger сообщение и добавить к нему ссылку, а потом удалить ее, то ссылка всё равно будет отправлена. Читать дальше →...

Kак Microsoft пытается отправить мобильную почту к себе

Хранит ли Outlook-iOS-Android копию почтового ящика на сервере микрософт? В подвешенном состоянии очутились многие корпоративные пользователи, которые недавно обновились до iOS 11. Дело в том, что после обновления перестает работать стандартный клиент (Mail.app) с ресурсами на Exchange Server 2016,...

Kак Microsoft пытается отправить мобильную почту к себе

Хранит ли Outlook-iOS-Android копию почтового ящика на сервере микрософт? В подвешенном состоянии очутились многие корпоративные пользователи, которые недавно обновились до iOS 11. Дело в том, что после обновления перестает работать стандартный клиент (Mail.app) с ресурсами на Exchange Server 2016,...

AliExpress «невероятные» возможности вашего профиля в интернет-магазине

Добрый вечер! Покупки — это здорово, а если на Алиэкспресс, то еще и не дорого, но правда рискованно и обычно долго. Конечно над ним постоянно работают, это видно, но пока еще не понятно многое. Просьба Началось с того, что меня попросили заказать в интерне-магазине на «Али» противоударный телефон...

Security Week 38: Секьюрити-камеры передают по ИК, нейросеть быстро подбирает пароли, хакеры ведут разведку через Word

Каким бы действенным ни был метод защиты «отрезать кабель в интернет», пользуются им чрезвычайно редко – даже те, кому стоило бы. Но исследователи не унимаются в попытках придумать самый курьезный способ преодоления «воздушного разрыва». То звуком, то светом, то теплом, то голубями почтовыми. И...

Security Week 38: Секьюрити-камеры передают по ИК, нейросеть быстро подбирает пароли, хакеры ведут разведку через Word

Каким бы действенным ни был метод защиты «отрезать кабель в интернет», пользуются им чрезвычайно редко – даже те, кому стоило бы. Но исследователи не унимаются в попытках придумать самый курьезный способ преодоления «воздушного разрыва». То звуком, то светом, то теплом, то голубями почтовыми. И...

Автоматизируем тестирование на проникновение с apt2

20 сентября состоялся очередной релиз популярного дистрибутива для проведения тестирования на проникновение Kali Linux 2017.2. Среди нововведений мы получили возможность установить из репозитория несколько новых инструментов. В данном тексте мы рассмотрим фреймворк apt2 или Automated Penetration...

Автоматизируем тестирование на проникновение с apt2

20 сентября состоялся очередной релиз популярного дистрибутива для проведения тестирования на проникновение Kali Linux 2017.2. Среди нововведений мы получили возможность установить из репозитория несколько новых инструментов. В данном тексте мы рассмотрим фреймворк apt2 или Automated Penetration...

День открытых дверей «Лаборатории Касперского»: закрываем данные от взлома, открываем новые возможности

Выше головы не прыгнешь. Это утверждение вполне описывает карьерные перспективы талантливого специалиста в крупной стабильной компании. Многообещающему сотруднику гарантируют стабильную зарплату и «печеньки за счет заведения», но ограничивают в выборе проекта, спектра решаемых задач и, откровенно...

Есть ли OpenVPN GUI для Linux?

Название статьи подсказала тема на одном из форумов. Несмотря на то, что с момента возникновения вопроса прошло шесть лет, в этом направлении мало что изменилось. А поскольку в последнее время у меня на слуху постоянно был OpenVPN, то было решено исправить данную ситуацию. Так родилась графическая...

Создаем уязвимые виртуальные машины в два счета с SecGen

Сегодня я хочу обратить ваше внимание на интересный проект SecGen при помощи которого становится возможным иметь каждый день новый Metasploitable или другую виртуальную машину для изучения основ этичного хакинга. Все происходит в автоматическом режиме, нужно лишь установить фреймворк. Начинаем!...

Создаем уязвимые виртуальные машины в два счета с SecGen

Сегодня я хочу обратить ваше внимание на интересный проект SecGen при помощи которого становится возможным иметь каждый день новый Metasploitable или другую виртуальную машину для изучения основ этичного хакинга. Все происходит в автоматическом режиме, нужно лишь установить фреймворк. Начинаем!...

Что конкретно входит в понятие «блокчейн»

Автор статьи — Алексей Маланов, эксперт отдела развития антивирусных технологий «Лаборатории Касперского». Вопрос, что понимать под блокчейном, не праздный. Даже блокчейн-специалисты выдадут разные определения и разные границы технологии, чего уж говорить о людях, далеких от технологий. А сейчас...

Хакеры атаковали министерство обороны Швейцарии

По сообщениям СМИ, министерство обороны Швейцарии подверглось хакерской атаке. Для взлома использовался шпионский софт под названием Turla. Нападение было совершено в июле 2017 года. Читать дальше →...

Хакеры атаковали министерство обороны Швейцарии

По сообщениям СМИ, министерство обороны Швейцарии подверглось хакерской атаке. Для взлома использовался шпионский софт под названием Turla. Нападение было совершено в июле 2017 года. Читать дальше →...