Утренний дозор, или вступайте в радио-робингуды

Я всегда считал себя везучим. Так редко бывая в Москве, я все же поймал сигнал, который переносит всех во Внуково. Но не всё коту масленица. Последние два раза я не попал на этот праздник РЭБ и РР (радио-электронной борьбы и радио-разведки), пришлось уехать в Питер ни с чем. Это понятно, что после...

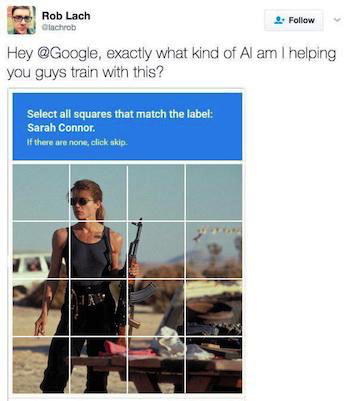

Задачки с ZeroNights 2017: стань королем капчи

В этом году на ИБ-конференции ZeroNights отдел тестирования информационной безопасности приложений СберТеха предложил участникам ZeroNights поискать уязвимости в различных реализациях капчи. Всего мы дали 11 примеров с логическими или программными ошибками, которые позволяют решать множество капч...

Задачки с ZeroNights 2017: стань королем капчи

В этом году на ИБ-конференции ZeroNights отдел тестирования информационной безопасности приложений СберТеха предложил участникам ZeroNights поискать уязвимости в различных реализациях капчи. Всего мы дали 11 примеров с логическими или программными ошибками, которые позволяют решать множество капч...

[Перевод] Руководство по написанию защищённых PHP-приложений в 2018-м

Приближается 2018 год, и технари — в частности веб-разработчики — должны отбросить многие старые методики и верования в сфере разработки защищённых PHP-приложений. Особенно это относится ко всем, кто не верит, что такие приложения вообще возможны. Это руководство — дополнение к электронной книге...

Объяснение SNARKs. От вычислений к многочленам, протокол Пиноккио и сопряжение эллиптических кривых (перевод)

Привет, Хабр! Представляю вашему вниманию перевод статей блога ZCash, в которых рассказывается о механизме работы системы доказательств с нулевым разглашением SNARKs, применяемых в криптовалюте ZCash (и не только). Предыдущие статьи: Часть 1: Объяснение SNARKs. Гомоморфное скрытие и слепое...

IoT в роли мотиватора для NAT в IPv6

TL;DR: автор печалится о том, что в наступающем счастливом IPv6-будущем единственной приемлемой альтернативой огромным ботнетам IoT является старый добрый NAT на IPv6. К сожалению, конечно. Давайте я сразу раскрою карты: мое мнение и примеры будут основаны на опыте работы в региональном операторе...

SOC for beginners. Как организовать мониторинг инцидентов и реагирование на атаки в режиме 24х7

Продолжаем цикл наших статей «SOC for beginners». В прошлый раз мы говорили о том, как внедрить в компании Threat Intelligence и не пожалеть. Сегодня хотелось бы поговорить о том, как организовать процессы, чтобы обеспечить непрерывный мониторинг инцидентов и оперативное реагирование на атаки. В...

Искусственный интеллект трансформирует информационную безопасность, но не стоит ждать мгновенных перемен

Хоть искусственный разум и появился еще в далеких 50х, по сей день он представляет собой одну из самых обсуждаемых, интересных и спорных технологий во всем мире. Искусственный интеллект – это универсальный термин, описывающий набор технологий, которые позволяют компьютеру выполнять различные...

[recovery mode] Утечка данных в Uber – учимся на ошибках?

Компании Uber Technologies Inc. пришлось уволить своего директора по безопасности и одного и его заместителей за помощь в сокрытии информации об утечке данных, в результате которой хакерам удалось получить доступ к личным данным 57 миллионов пользователей сервиса и работающих с ним водителей....

[recovery mode] Утечка данных в Uber – учимся на ошибках?

Компании Uber Technologies Inc. пришлось уволить своего директора по безопасности и одного и его заместителей за помощь в сокрытии информации об утечке данных, в результате которой хакерам удалось получить доступ к личным данным 57 миллионов пользователей сервиса и работающих с ним водителей....

[Из песочницы] HP оставляет случайный кейлогер в драйвере клавиатуры ноутбука

Отладка кода, оставшегося в программном обеспечении, часто является проблемой безопасности, ожидающей своего появления. Это потому, что код отладки обычно вводится, когда вам нужно «инсайдерское представление» о том, что происходит. Отладочные функции часто создают преднамеренные дыры в...

[Из песочницы] HP оставляет случайный кейлогер в драйвере клавиатуры ноутбука

Отладка кода, оставшегося в программном обеспечении, часто является проблемой безопасности, ожидающей своего появления. Это потому, что код отладки обычно вводится, когда вам нужно «инсайдерское представление» о том, что происходит. Отладочные функции часто создают преднамеренные дыры в...

Уязвимость из 1998 года снова в строю – встречайте ROBOT

Недавнее сканирование сайтов из топ 100 по посещаемости выявило что 27 из них, включая Facebook и PayPal cодержали уязвимость, очень похожую на обнаруженную в 1998 году исследователем Даниэлем Блейхенбахером (Daniel Bleichenbacher) в SSL. Ошибка в алгоритме управляющем ключами RSA позволяла с...

Уязвимость из 1998 года снова в строю – встречайте ROBOT

Недавнее сканирование сайтов из топ 100 по посещаемости выявило что 27 из них, включая Facebook и PayPal cодержали уязвимость, очень похожую на обнаруженную в 1998 году исследователем Даниэлем Блейхенбахером (Daniel Bleichenbacher) в SSL. Ошибка в алгоритме управляющем ключами RSA позволяла с...

[Из песочницы] Человеческий фактор в информационной безопасности

Широко признано, что сотрудники организации часто являются слабым звеном в защите своих информационных активов. Информационная безопасность не получила достаточного внимания с точки зрения влияния человеческого фактора. В этой статье мы фокусируемся на отношении человеческого фактора к...

[Из песочницы] Человеческий фактор в информационной безопасности

Широко признано, что сотрудники организации часто являются слабым звеном в защите своих информационных активов. Информационная безопасность не получила достаточного внимания с точки зрения влияния человеческого фактора. В этой статье мы фокусируемся на отношении человеческого фактора к...

Конструирование сайта, защищенного от блокировок

Привет всем, В связи с ростом блокировок, в том числе необоснованных, сайтов со стороны государства, вашему вниманию предлагается описание идеи, а также прототип настроек сайта, защищенного от блокировок по конкретному пути и доменному имени. Идеи по защите от блокировок: со звездочкой по адресу IP...

Конструирование сайта, защищенного от блокировок

Привет всем, В связи с ростом блокировок, в том числе необоснованных, сайтов со стороны государства, вашему вниманию предлагается описание идеи, а также прототип настроек сайта, защищенного от блокировок по конкретному пути и доменному имени. Идеи по защите от блокировок: со звездочкой по адресу IP...