Двухфакторная аутентификация для Cisco Meraki Client VPN с помощью Token2 TOTPRadius

Двухфакторная аутентификация для систем без поддержки двухфакторной аутентификации Продолжаем рассказывать про наш продукт – TOTPRadius, на этот раз акцентируя внимание на относительно новую фичу, а именно LDAP интеграцию. Есть немало систем, поддерживающих двухфакторную аутентификацию «из...

Что угрожает блокчейн-сетям: рассматриваем атаки и способы защиты

Любая сеть может быть атакована, и блокчейн — не исключение. Однако угрозы для распределенных реестров отличаются от угроз для обычных компьютерных сетей: в большинстве случаев злоумышленники стараются манипулировать процессом достижения консенсуса, чтобы изменить вносимую в реестр информацию. В...

Что угрожает блокчейн-сетям: рассматриваем атаки и способы защиты

Любая сеть может быть атакована, и блокчейн — не исключение. Однако угрозы для распределенных реестров отличаются от угроз для обычных компьютерных сетей: в большинстве случаев злоумышленники стараются манипулировать процессом достижения консенсуса, чтобы изменить вносимую в реестр информацию. В...

Сказ о тотальном переборе, или Томительное ожидание декрипта

Приветствую жителей Хабра! Итак, новые «криптографические игрища» пришли по мою душу. Поэтому сегодня поговорим о занудном упражнении, ориентированном на полный перебор паролей, реализации тривиального многопоточного брутера силами C++ и OpenMP, а также кратко об использовании криптобиблиотеки...

Обнаружение известного вредоносного кода в зашифрованном с помощью TLS трафике (без дешифровки)

В данной статье рассматривается работа группы исследователей компании Cisco, доказывающая применимость традиционных методов статистического и поведенческого анализа для обнаружения и атрибуции вредоносного ПО, использующего TLS в качестве метода шифрования каналов взаимодействия, без дешифровки или...

Обнаружение известного вредоносного кода в зашифрованном с помощью TLS трафике (без дешифровки)

В данной статье рассматривается работа группы исследователей компании Cisco, доказывающая применимость традиционных методов статистического и поведенческого анализа для обнаружения и атрибуции вредоносного ПО, использующего TLS в качестве метода шифрования каналов взаимодействия, без дешифровки или...

Meltdown и Spectre для облака: наша оценка рисков и как мы патчились

Новый год начался очень оригинально. Вместо семейных посиделок служба эксплуатации тщательно следила за развитием ситуации с уязвимостями процессоров Meltdown и Spectre. В теории они означали угрозу для данных и ключей клиентов. Если очень коротко, то реализация уязвимостей выглядит так: — А у вас...

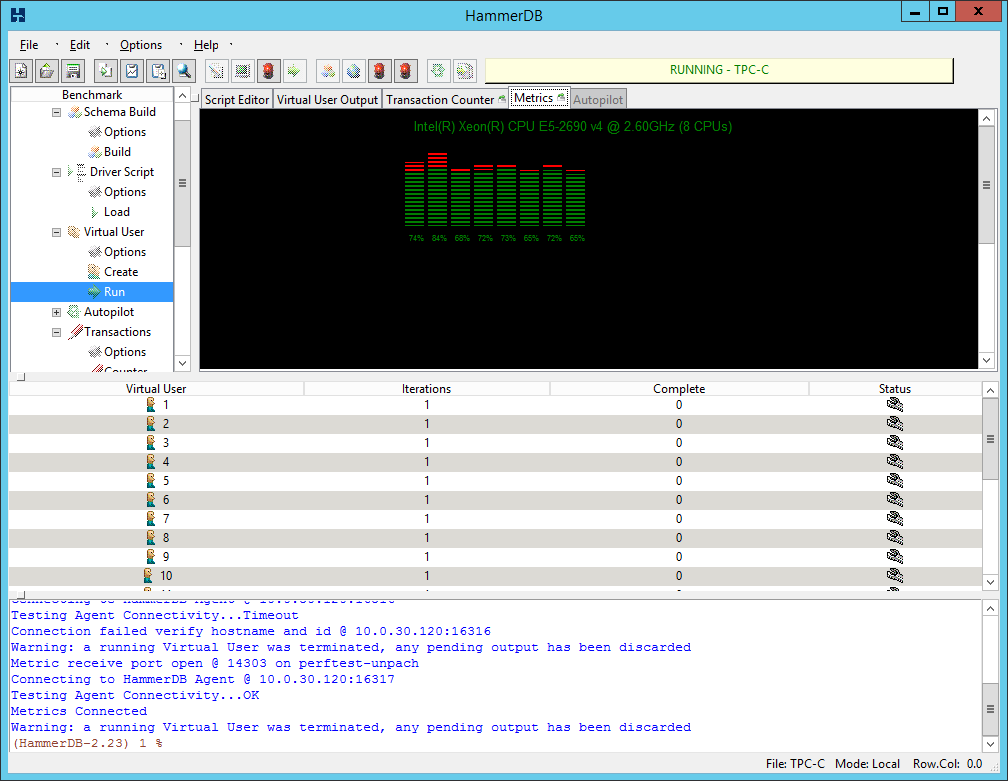

Насколько медленнее будет ваша система после патчей для Spectre-Meltdown?

В начале недели компания Intel выпустила обновление микрокода для большого числа актуальных и устаревших моделей процессоров. Обновление доступно в виде пакетов для Red Hat Enterprise Linux, SUSE Linux Enterprise Server, CentOS, Fedora, Ubuntu, Debian и Chrome OS, позволяющих обновить микрокод без...

Терабит смерти. Министерство обороны США под угрозой кибератак

11 января 2018 года руководитель Агентства защиты информационных систем Министерства обороны США заявил, что в настоящее время глобальные сети Департамента обороны находятся под постоянной угрозой, кроме того заметно возрастает изощренность кибератак и усовершенствуются технологии нападений....

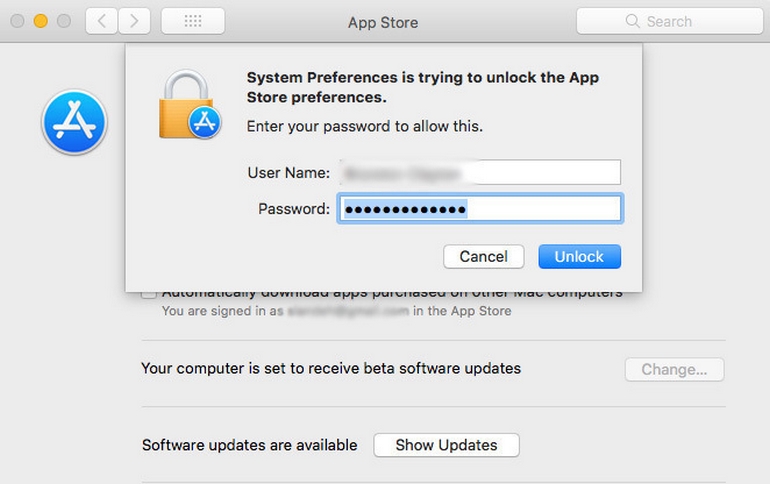

Обнаружена новая «парольная» уязвимость Mac OS High Sierra

В актуальной версии операционной системы macOS High Sierra (10.13.2) обнаружена новая уязвимость, позволяющая кому угодно изменять настройки App Store с абсолютно любым паролем. Эта уязвимость уже вторая масштабная проблема за последние три месяца. Читать дальше →...

Обнаружена новая «парольная» уязвимость Mac OS High Sierra

В актуальной версии операционной системы macOS High Sierra (10.13.2) обнаружена новая уязвимость, позволяющая кому угодно изменять настройки App Store с абсолютно любым паролем. Эта уязвимость уже вторая масштабная проблема за последние три месяца. Читать дальше →...

Об особенностях сканирования исполняемых файлов антивирусами и доверии результатам VirusTotal

Всем привет. Ниже будет много глупого текста, ностальгических воспоминаний и школотного кода. Кроме того будет рассмотрена эффективность сервиса VirusTotal, а также антивирусных движков в отношении исполняемых файлов. Читать дальше →...

[Перевод] Рассказ о том, как я майню эфир через meltdown на ваших телефонах при помощи npm

Предисловие от переводчика Пока вы не добрались до содержимого статьи, советую отложить её, отвести взгляд от монитора, и подумать на тему того, как же это происходит. Как всегда, всё гениальное просто. Ответ на поверхности. Подумали? Тогда читайте дальше. Читать дальше →...

Как защитить ИТ-инфраструктуру: 7 базовых советов

В новостях все чаще появляется информация об утечках данных, а крупные компании расходуют баснословные суммы на усиление безопасности. Как отмечает консалтинговая организация IDC, к 2020 году мировые траты на IT Security превысят 100 млрд долларов. Однако для построения защищенной ИТ-инфраструктуры...

Как защитить ИТ-инфраструктуру: 7 базовых советов

В новостях все чаще появляется информация об утечках данных, а крупные компании расходуют баснословные суммы на усиление безопасности. Как отмечает консалтинговая организация IDC, к 2020 году мировые траты на IT Security превысят 100 млрд долларов. Однако для построения защищенной ИТ-инфраструктуры...

Как внедрить Secure Development Lifecycle и не поседеть. Рассказ Яндекса на ZeroNights 2017

С 16 по 17 ноября в Москве проходила международная конференция по информационной безопасности ZeroNights 2017. В этом году Яндекс, как обычно, выступил её соорганизатором и представил ряд докладов в ходе Defensive Track'а – секции, посвященной защите сервисов и инфраструктуры. В частности, мы...

[Перевод] Патчи против уязвимостей Meltdown & Spectre вызывают проблемы с загрузкой Ubuntu 16.04

Пользователи Ubuntu Xenial 16.04 кто недавно установили обновления против уязвимостей Meltdown и Spectre сообщают, что не смогли после этого загрузить свои системы и вынуждены откатиться на более ранние образы ядер Linux. Читать дальше →...

[Перевод] Рассказ о том, как я ворую номера кредиток и пароли у посетителей ваших сайтов

Представляем вам перевод статьи человека, который несколько лет воровал имена пользователей, пароли и номера кредитных карт с различных сайтов. То, о чём я хочу рассказать, было на самом деле. Или, может быть, моя история лишь основана на реальных событиях. А возможно всё это — выдумка. Выдалась...