Дополнительные факторы оценки спам активности IP/Email адресов в Anti-Spam/Anti-Fraud API

CleanTalk Cloud Anti-Spam в процессе работы, собирает данные о спам активности IP/Email адресов. На основе этих данных формируется база данных спам IP/email. CleanTalk предоставляет несколько API методов для работы с имеющимися у нас данными. Недавно, нами были добавлены новые параметры в методе...

Безопасная домашняя сеть: создаём изолированный сегмент для гостей

Сегодня практически в каждой квартире есть домашняя сеть, к которой подключаются стационарные компьютеры, ноутбуки, хранилища данных (NAS), медиаплееры, умные телевизоры, а также смартфоны, планшеты и другие носимые устройства. Используются либо проводные (Ethernet), либо беспроводные (Wi-Fi)...

[Из песочницы] Уязвимость технологии системы идентификации пользователей в публичных wi-fi сетях

Развитие информационных технологий непременно сопровождается противоправным использованием этих технологий. В статье рассматривается исследование безопасности беспроводных сетей на примере сети Московского метрополитена. Результатом исследования является получение доступа к сети Интернет без...

[Из песочницы] Уязвимость технологии системы идентификации пользователей в публичных wi-fi сетях

Развитие информационных технологий непременно сопровождается противоправным использованием этих технологий. В статье рассматривается исследование безопасности беспроводных сетей на примере сети Московского метрополитена. Результатом исследования является получение доступа к сети Интернет без...

«Не влезай, убьет!» или вся правда о безопасности АСУ ТП. Часть 2

Где-то благодаря самостоятельной инициативе организации, где-то – вследствие активных действий государства в части регулирования вопросов защиты АСУ ТП и в целом критических инфраструктур РФ, в большинстве компаний на текущий момент запущен, по крайней мере, один из процессов: Анализ текущего среза...

Установка центра сертификации на предприятии. Часть 2

Мы продолжаем нашу серию статей о центре сертификации на предприятии. Сегодня поговорим о построении диаграммы открытого ключа, планировании имен центра сертификации, планировании списков отзыва сертификатов и еще нескольких моментах. Присоединяйтесь! Читать дальше →...

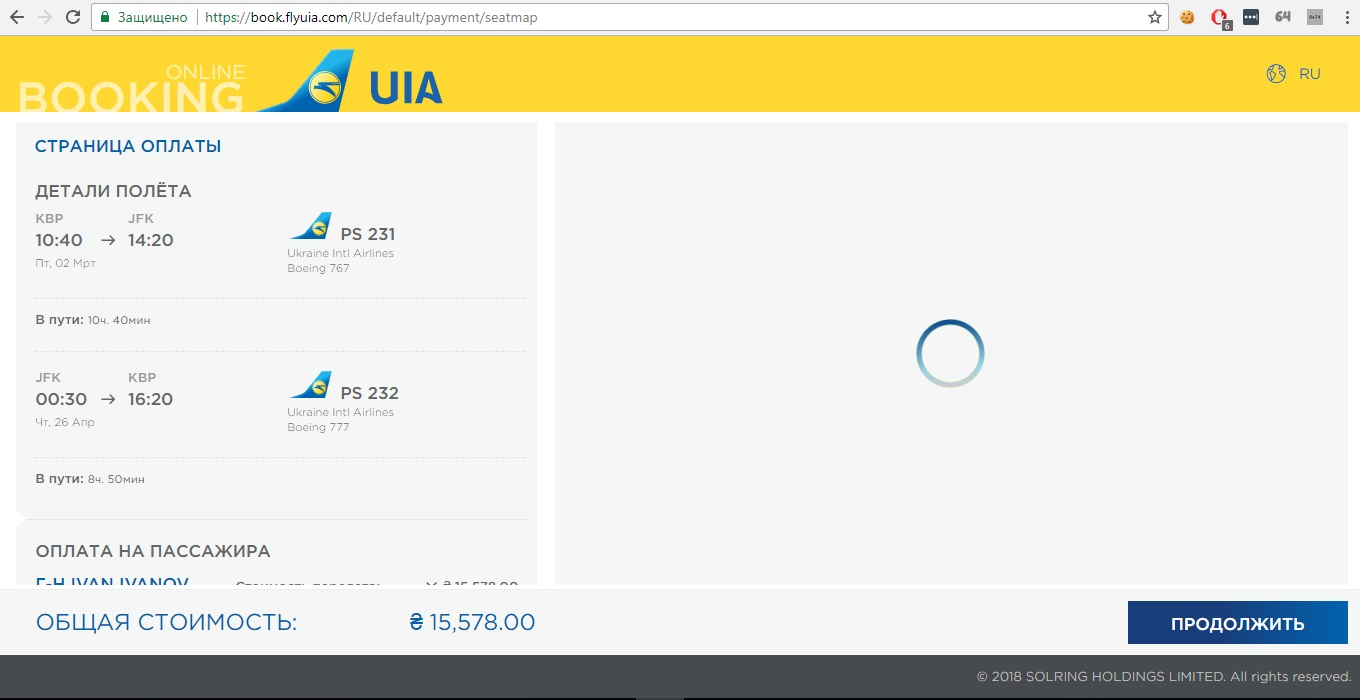

Получаем список пассажиров рейсов крупнейшего авиаперевозчика Украины

В данной статье речь пойдёт о том, как я обнаружил уязвимость, которая позволяла получить список пассажиров рейсов Международных Авиалиний Украины — самого крупного авиаперевозчика Украины, а также об отношении самой компании к факту наличия такой информации в публичном доступе. Больше месяца назад...

Получаем список пассажиров рейсов крупнейшего авиаперевозчика Украины

В данной статье речь пойдёт о том, как я обнаружил уязвимость, которая позволяла получить список пассажиров рейсов Международных Авиалиний Украины — самого крупного авиаперевозчика Украины, а также об отношении самой компании к факту наличия такой информации в публичном доступе. Больше месяца назад...

Техническая поддержка Check Point (TAC). Краткое руководство

При выборе комплексного средства защиты (UTM/NGFW) обычно обращают внимание на следующие характеристики: Цена; Функционал; Качество (подкрепленное различными отчетами и тестами); Простота и удобство управления; Популярность решения. Однако, почему-то большинство всегда забывают про еще один ОЧЕНЬ...

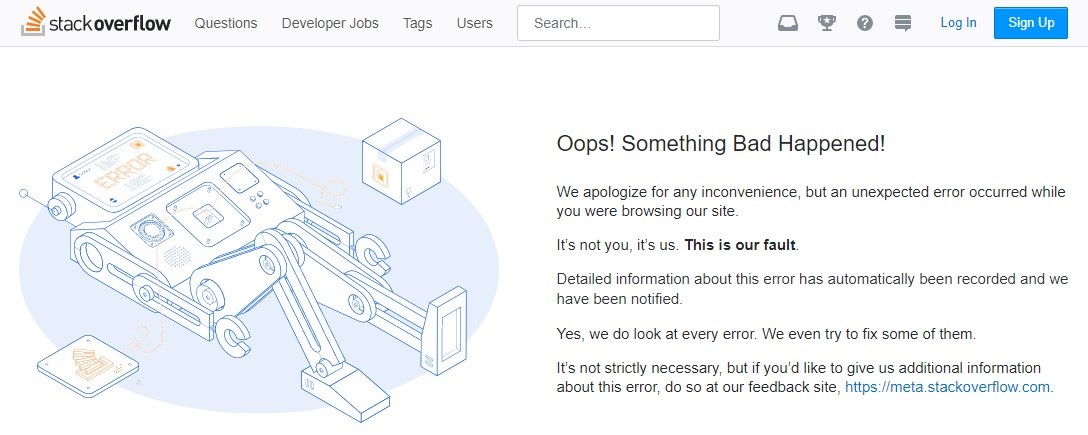

Падение Stack Overflow: что случилось

В ночь с четверга на пятницу ресурс Stack Overflow был недоступен. Через как-то время работа была восстановлена, однако в пятницу утром сайт снова «упал». В SO отмечают, что отказ вызвала серия неполадок, проявившихся одновременно. Система не справилась с растущим числом подключений. Сейчас сайт...

Гипервизоры. Что же это?

История о том, как программное обеспечение отделившись от оборудования подарило нам виртуализацию и облачную вычислительную среду. Технологию гипервизоров часто упускают из вида, отдавая предпочтении более популярной и модной концепции виртуализации. Но поверьте, вы не сможете получить истинного...

Security Week 5: грамотность в ущерб безопасности; майнинг на высшем уровне; сайт не для людей

Новость на русском, сообщение о проблеме на английском Безграмотное письмо партнеру или заказчику может сильно подпортить репутацию. Но проверив в нем орфографию и пунктуацию, как оказалось, можно сделать его достоянием широкой общественности. В сервисе Grammarly, предназначенном для поиска ошибок...

Security Week 5: грамотность в ущерб безопасности; майнинг на высшем уровне; сайт не для людей

Новость на русском, сообщение о проблеме на английском Безграмотное письмо партнеру или заказчику может сильно подпортить репутацию. Но проверив в нем орфографию и пунктуацию, как оказалось, можно сделать его достоянием широкой общественности. В сервисе Grammarly, предназначенном для поиска ошибок...

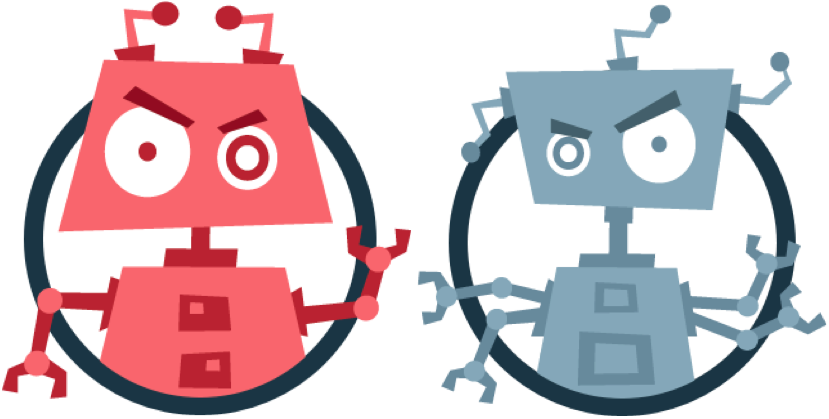

OWASP Automated Threat: автоматизированные угрозы веб-приложениям

В методологии OWASP Automated Threat Handbook представлена информация защите веб-приложений от автоматизированных угроз. Эти угрозы связаны с использованием автоматизированных средств, отказа от обслуживания, нарушения логики работы приложения, "брошенные корзины", незавершенные транзакции и т.д....

OWASP Automated Threat: автоматизированные угрозы веб-приложениям

В методологии OWASP Automated Threat Handbook представлена информация защите веб-приложений от автоматизированных угроз. Эти угрозы связаны с использованием автоматизированных средств, отказа от обслуживания, нарушения логики работы приложения, "брошенные корзины", незавершенные транзакции и т.д....

Установка центра сертификации на предприятии. Часть 1

Привет, Хабр! Мы начинаем новую серию статей. Она будет посвящена развертыванию службы сертификатов на предприятии на базе Windows Server 2016 с практическими примерами. Сегодня обозначим вступительные моменты и поговорим о типовых схемах развёртывания иерархии PKI: двухуровневой и многоуровневой....

Уязвимости вашего приложения

Актуальны ли ещё угрозы XSS? Прошло около 20 лет с тех пор, как Cross Site Scripting (XSS) появился как вид атаки. С тех пор мы получили богатый опыт и знания, защита наших сайтов стала намного сложнее, а многочисленные фреймворки были призваны оберегать нас от ошибок. Но последние данные...

Уязвимости вашего приложения

Актуальны ли ещё угрозы XSS? Прошло около 20 лет с тех пор, как Cross Site Scripting (XSS) появился как вид атаки. С тех пор мы получили богатый опыт и знания, защита наших сайтов стала намного сложнее, а многочисленные фреймворки были призваны оберегать нас от ошибок. Но последние данные...