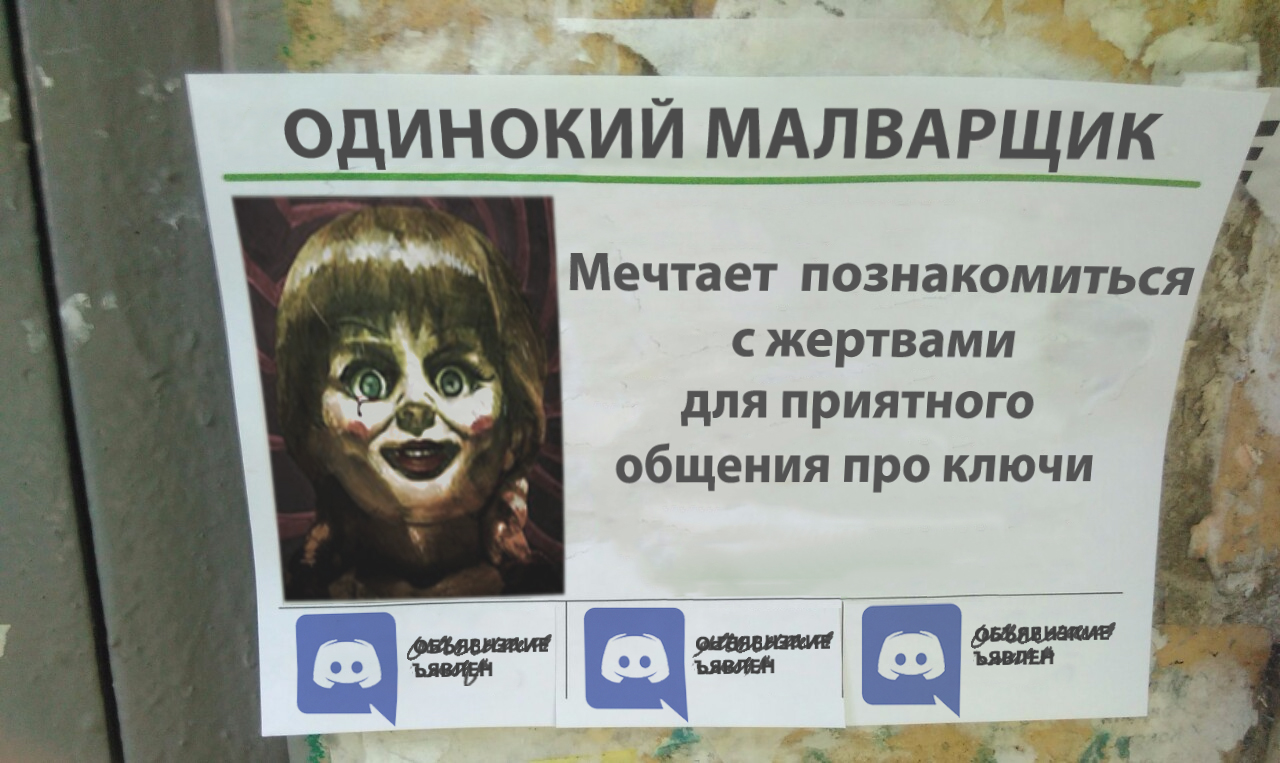

Security Week 7: знакомства через шифровальщик и обновления со спамом

Новость Среди авторов вредоносного ПО тоже попадаются романтики. К примеру, некий деятель под ником iCoreX0812 любовно назвал свой троян-шифровальщик Annabelle — в честь проклятой куклы, звезды вот уже двух фильмов ужасов сомнительной художественной ценности. Как и киноперсонаж, программа призвана...

SOC — это люди. Как собрать команду в условиях кадрового голода

Говорят, в 70-х годах Геннадий Зайцев, первый президент легендарного Ленинградского рок-клуба, так сформулировал принцип отбора музыкантов: «Беглость пальцев — дело наживное. Был бы человек хороший». Возможно, если бы мы с Геннадием Борисовичем решили за рюмкой чего-нибудь горячительного...

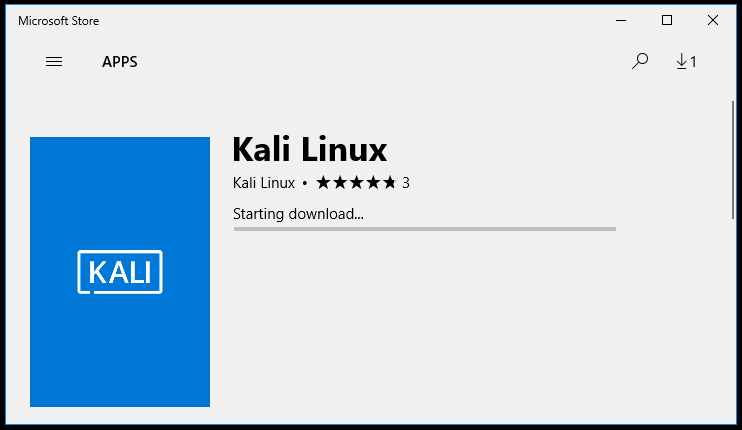

Kali Linux теперь доступен в Windows App Store

Буквально 1,5 месяца назад я писал о возможности установки Kali Linux в Windows окружении используя подсистему WSL. Сейчас появилась возможность установки и запуска Kali Linux из магазина приложений Windows. Это похоже на первоапрельскую шутку, но это действительно так. Читать дальше →...

Kali Linux теперь доступен в Windows App Store

Буквально 1,5 месяца назад я писал о возможности установки Kali Linux в Windows окружении используя подсистему WSL. Сейчас появилась возможность установки и запуска Kali Linux из магазина приложений Windows. Это похоже на первоапрельскую шутку, но это действительно так. Читать дальше →...

WhiteList vs BlackList: как реализовать проверку расширений файлов и не стать жертвой хакеров

Нередко, во время анализа защищенности веб-приложений мы сталкиваемся с загрузкой каких-либо файлов на сервер – это могут быть и фотографии учетной записи, и какие-то текстовые документы, и что угодно другое. Существуют расширения файлов, с которыми многие работали и знают, почему нужно запретить...

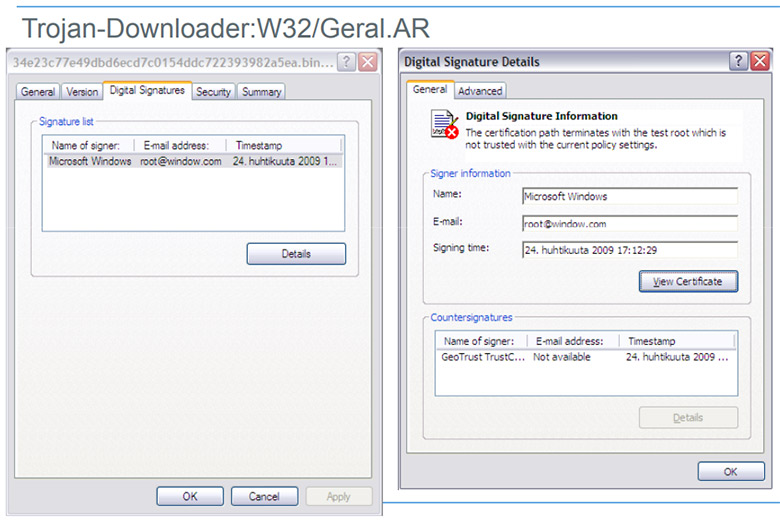

На чёрном рынке продают валидные сертификаты подписи исполняемого кода для обхода антивирусов

Сертификаты подписи кода уже несколько лет используются злоумышленниками для вредоносных программ. Ещё в 2010 году исследователи обратили внимание на образцы зловредов с сертификатами, скопированными из «чистых» файлов. Естественно, такая подпись кода не проходила проверку Authenticode (см....

Cuckoo 2.0. Cобираем лучшую опенсорсную платформу динамического анализа вредоносных файлов

Приветствую Хабр! 4 года назад я публиковал инструкцию по сборке платформы динамического анализа вредоносных файлов Cuckoo Sandbox 1.2. За это время проект успел обрасти внушительным функционалом и огромным комьюнити, недавно обновившись до версии 2.0, которая больше полутора лет висела в стадии...

Подборка: 12 сервисов для защиты от DDoS-атак

По статистике, около 33% компаний попадают под DDoS-атаки. Предсказать атаку невозможно, а некоторые из них могут быть действительно мощными и достигать 300-500 Гб/с. Для того чтобы обезопасить себя от DDoS-атак можно воспользоваться услугами специализированных сервисов. Не все владельцы сайтов...

Подборка: 12 сервисов для защиты от DDoS-атак

По статистике, около 33% компаний попадают под DDoS-атаки. Предсказать атаку невозможно, а некоторые из них могут быть действительно мощными и достигать 300-500 Гб/с. Для того чтобы обезопасить себя от DDoS-атак можно воспользоваться услугами специализированных сервисов. Не все владельцы сайтов...

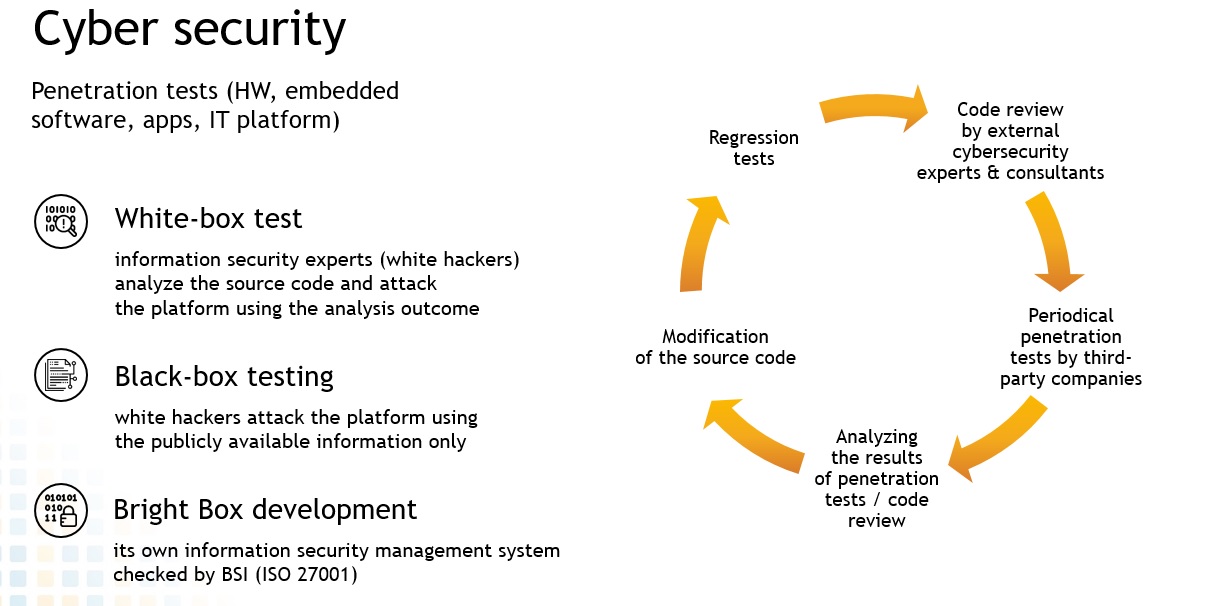

Кибербезопасность для водителей: как избежать кибератак на подключенные автомобили?

В начале января на Всемирном экономическом форуме в Давосе были озвучены самые серьезные глобальные риски 2018 года. В четверку, сразу после рисков, связанных с экстремальными погодными явлениями, стихийными бедствиями и деградацией окружающей среды, вошли кибератаки. Сегодня они вызывают...

Основы информационной безопасности. Часть 4. Стандарты и спецификации

Это четвертая статья в цикле статей по теме «основы информационной безопасности». Описанные ранее вопросы: Часть 1: Виды угроз Часть 2: Информация и средства ее защиты Цена ошибки Часть 3: Модели информационной безопасности Специалистам в области информационной безопасности сегодня почти невозможно...

Особенности национальной охоты на баги или Bug Bounty по славянски

Почему крупнейший мобильный оператор платит за critical bug 3-мя месяцами бесплатного интернета, гос. авиа компания считает паспортные данные и дату рождения не конфиденциальной информацией, а служба доставки №1 в стране по скриншотам отрицает утечку данных? А тем временем, на другом континенте,...

Особенности национальной охоты на баги или Bug Bounty по славянски

Почему крупнейший мобильный оператор платит за critical bug 3-мя месяцами бесплатного интернета, гос. авиа компания считает паспортные данные и дату рождения не конфиденциальной информацией, а служба доставки №1 в стране по скриншотам отрицает утечку данных? А тем временем, на другом континенте,...

[Перевод] Кончина программной инженерии и последний методист

Disclaimer: Это перевод статьи профессора Бертрана Мейера из блога Communications of the ACM. Статья относительно недавняя (по сравнению с предыдущим переводом). А профессор Бертран Мейер, представлять которого не нужно, является почетным доктором и заведующим кафедрой ИТМО, преподает в...

Обход авторизации SAML

Обнаружена критичная уязвимость в SAML (Security Assertion Markup Language), с помощью которой можно осуществить обход авторизации. Уязвимости подвержены решения различных SSO-провайдеров и несколько библиотек, использующих SAML SSO (Single Sign-On). Читать дальше →...

Обход авторизации SAML

Обнаружена критичная уязвимость в SAML (Security Assertion Markup Language), с помощью которой можно осуществить обход авторизации. Уязвимости подвержены решения различных SSO-провайдеров и несколько библиотек, использующих SAML SSO (Single Sign-On). Читать дальше →...

Установка центра сертификации на предприятии. Часть 3

А вот и финальная третья часть нашей серии статей о центре сертификации на предприятии. Сегодня рассмотрим развертывание службы сертификатов на примере Windows Server 2016. Поговорим о подготовке контроллера домена, подготовке веб-сервера, установке корневого и издающего центров сертификации и об...

О моделировании угроз

Вопрос обеспечения информационной безопасности Государственных Информационных Систем не только не теряет актуальности, но с развитием концепции электронного правительства и увеличением количества электронных услуг, становится более значимым. Так, около месяца назад большой резонанс на Хабрахабре...