Оповещение на почту в режиме реального времени. Реально? Или как сделать Alert на Splunk

Сколько времени проходит с момента возникновения какого-то важного события до реакционных действий? Зачастую очень много! Одним их факторов влияющих на время реакции служит несвоевременное информирование персонала, отвечающего за принятие решений. Сегодня мы расскажем вам о том, как получать...

Почему embedded-разработчикам следует использовать статический анализ кода

Решил кратко сформулировать 3 причины, по которым embedded-разработчикам полезны инструменты статического анализа кода программ. Читать дальше →...

Slingshot APT: найден продвинутый вирус — он оставался незамеченным 6 лет

На прошлой неделе исследователи из «Лаборатории Касперского» обнаружили вирус, который оставался незамеченным на протяжении шести лет. Он получил название Slingshot. Многих из своих «жертв» вредонос атаковал через скомпрометированные роутеры MikroTik. Как отмечают специалисты, по сложности...

Slingshot APT: найден продвинутый вирус — он оставался незамеченным 6 лет

На прошлой неделе исследователи из «Лаборатории Касперского» обнаружили вирус, который оставался незамеченным на протяжении шести лет. Он получил название Slingshot. Многих из своих «жертв» вредонос атаковал через скомпрометированные роутеры MikroTik. Как отмечают специалисты, по сложности...

[Перевод] Как быть с «нигилистами в инфобезопасности»

Как часто в своей работе вы сталкиваетесь с ситуацией, когда ответ лежит на поверхности, прямо перед вами или вашими клиентами, но они просто не станут делать то, что вы им рекомендуете? Вы можете дать рекомендации по устранению уязвимостей, но не можете заставить им следовать. Конечно же, эта...

Вспомнить всё. Ожидание и реальность в сфере IT: 2017 vs 2018

Каждый год ученые, аналитики, профессионалы сфере IT, да и просто блогеры и обычные юзеры делают прогнозы на будущий год. Какой продукт или технология выстрелит, что уйдет в тень или прекратит свое грандиозное восхождение на олимп IT славы, а что медленно и верно будет прогрессировать, и занимать...

«Чип-головоломка»: по заказу DARPA будет разработан невзламываемый процессор

В начале этого года информация о процессорных уязвимостях Meltdown и Spectre стала первой громкой темой кибербезопасности 2018 года. Незащищенность кэша программных команд чипов Intel, AMD и Arm, выпущенных за последние 20 лет, привела к целой плеяде судебных тяжб и до сих пор обсуждается в СМИ....

«Чип-головоломка»: по заказу DARPA будет разработан невзламываемый процессор

В начале этого года информация о процессорных уязвимостях Meltdown и Spectre стала первой громкой темой кибербезопасности 2018 года. Незащищенность кэша программных команд чипов Intel, AMD и Arm, выпущенных за последние 20 лет, привела к целой плеяде судебных тяжб и до сих пор обсуждается в СМИ....

Как большие данные изменят автомобильную промышленность

От самоуправляемых машин до транспорта, подключенного к Интернету вещей: Большие данные навсегда трансформируют пути нашего передвижения. Быстро расширяющийся Интернет Вещей включает все больше и больше устройств, имеющих подключение к Интернету. Обычно под такими устройствами мы представляем себе...

DigiCert отзывает 23 тысячи SSL-сертификатов: в чем причина

1 марта клиенты реселлера SSL-сертификатов Trustico узнали, что 23 тыс. сертификатов будут аннулированы в течение суток. Отзыв инициировал центр сертификации DigiCert — это было сделано потому, что в распоряжении Trustico оказались закрытые SSL-ключи клиентов. Подробнее о том, что случилось,...

DigiCert отзывает 23 тысячи SSL-сертификатов: в чем причина

1 марта клиенты реселлера SSL-сертификатов Trustico узнали, что 23 тыс. сертификатов будут аннулированы в течение суток. Отзыв инициировал центр сертификации DigiCert — это было сделано потому, что в распоряжении Trustico оказались закрытые SSL-ключи клиентов. Подробнее о том, что случилось,...

О книге «Обеспечение безопасности АСУТП в соответствии с современными стандартами»

Как обеспечить функциональную составляющую безопасности систем управления? Чем отличается функциональная безопасность от информационной безопасности и кто из них «главнее»? Есть ли смысл в сертификации на соответствие требованиям стандартов? Своим опытом в решении этих и других вопросов я старался...

[Из песочницы] [Не только студентам] Лабораторная работа в Packet Tracer

Задание лабораторной работы Компания арендовала 3 помещения в бизнес центре. В этих помещениях есть только голые стены и розетки. Вы друг основателя фирмы и по совместительству сетевой и системный администратор. Вас попросили разработать схему сети. В сети должна быть реализована возможность...

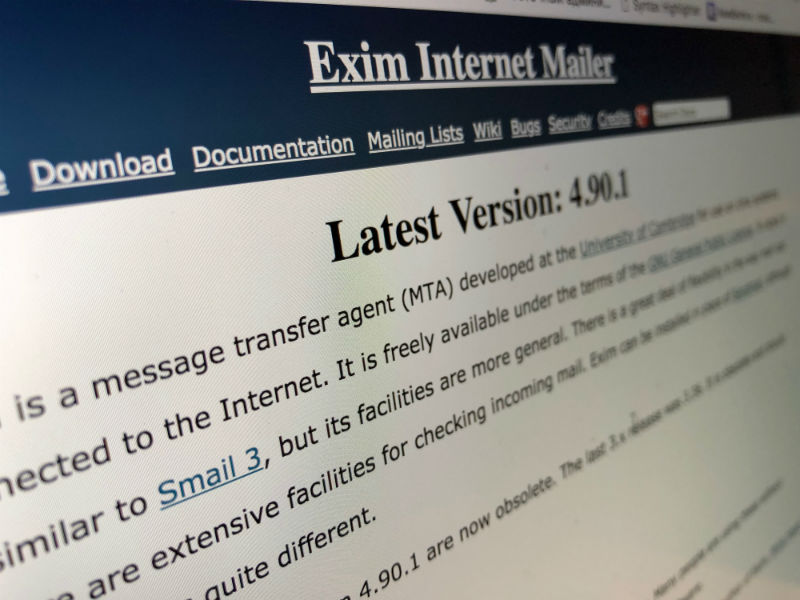

400 тысяч серверов могут быть подвержены RCE-атакам из-за уязвимости в почтовом агенте Exim

В популярному агенте для пересылки сообщений Exim обнаружена серьезная уязвимость, которая открывает злоумышленникам возможность осуществления удаленного исполнения кода. Проблема была обнаружена исследователями компании Devcore Security Consulting, по их оценкам уязвимая версия Exim может...

400 тысяч серверов могут быть подвержены RCE-атакам из-за уязвимости в почтовом агенте Exim

В популярному агенте для пересылки сообщений Exim обнаружена серьезная уязвимость, которая открывает злоумышленникам возможность осуществления удаленного исполнения кода. Проблема была обнаружена исследователями компании Devcore Security Consulting, по их оценкам уязвимая версия Exim может...

Вечно открытый «Сезам», или Несколько лазеек в ваш ИТ-ландшафт

Зубодробительные уязвимости вроде EthernalBlue или Heartbleed привлекают к себе очень много внимания, подпитывая идею о том, что главное – это своевременный «патчинг» системного ПО. Однако не все помнят о том, что критические дефекты конфигурации встречаются ничуть не реже и далеко не всегда...

Вечно открытый «Сезам», или Несколько лазеек в ваш ИТ-ландшафт

Зубодробительные уязвимости вроде EthernalBlue или Heartbleed привлекают к себе очень много внимания, подпитывая идею о том, что главное – это своевременный «патчинг» системного ПО. Однако не все помнят о том, что критические дефекты конфигурации встречаются ничуть не реже и далеко не всегда...

Security Week 7: знакомства через шифровальщик и обновления со спамом

Новость Среди авторов вредоносного ПО тоже попадаются романтики. К примеру, некий деятель под ником iCoreX0812 любовно назвал свой троян-шифровальщик Annabelle — в честь проклятой куклы, звезды вот уже двух фильмов ужасов сомнительной художественной ценности. Как и киноперсонаж, программа призвана...