PowerShell Empire: продвинутая пост-эксплуатация Windows систем

PowerShell Empire — это уникальный пост-эксплуатационный PowerShell агент, построенный на базе крипто-надежных соединений и гибкой архитектуры. Empire предоставляет возможность запускать PowerShell агенты без необходимости использования powershell.exe, с быстрым запуском пост-эксплутационных...

От заплаток в борьбе с вредоносным ПО к целостной стратегии

Как это не парадоксально, но я до сих пор регулярно слышу в качестве совета по борьбе с вредоносным ПО рекомендацию по использованию современного антивируса и его регулярному обновлению. Такое впечатление, что последние истории с WannaCry и Petya/Nyetya произошли в каком-то своем мире, отличном от...

От заплаток в борьбе с вредоносным ПО к целостной стратегии

Как это не парадоксально, но я до сих пор регулярно слышу в качестве совета по борьбе с вредоносным ПО рекомендацию по использованию современного антивируса и его регулярному обновлению. Такое впечатление, что последние истории с WannaCry и Petya/Nyetya произошли в каком-то своем мире, отличном от...

[Перевод] Защита от креативного злоупотребления HSTS

HTTP Strict Transport Security (HSTS) — это стандарт безопасности, который позволяет веб-сайту объявить себя доступным только по безопасным соединениям, а браузерам передаётся информация для редиректа. Веб-браузеры с поддержкой HSTS ещё и не позволяют пользователям игнорировать ошибки сертификатов...

[Перевод] Защита от креативного злоупотребления HSTS

HTTP Strict Transport Security (HSTS) — это стандарт безопасности, который позволяет веб-сайту объявить себя доступным только по безопасным соединениям, а браузерам передаётся информация для редиректа. Веб-браузеры с поддержкой HSTS ещё и не позволяют пользователям игнорировать ошибки сертификатов...

NeoQuest 2018: Читерство да и только

Всем доброго времени суток. На прошлой неделе закончился очередной очный этап NeoQuest. А значит пришло время публиковать разбор некоторых заданий. Знаю многие ждали этого разбора, поэтому всех интересующихся прошу под кат. Читать дальше →...

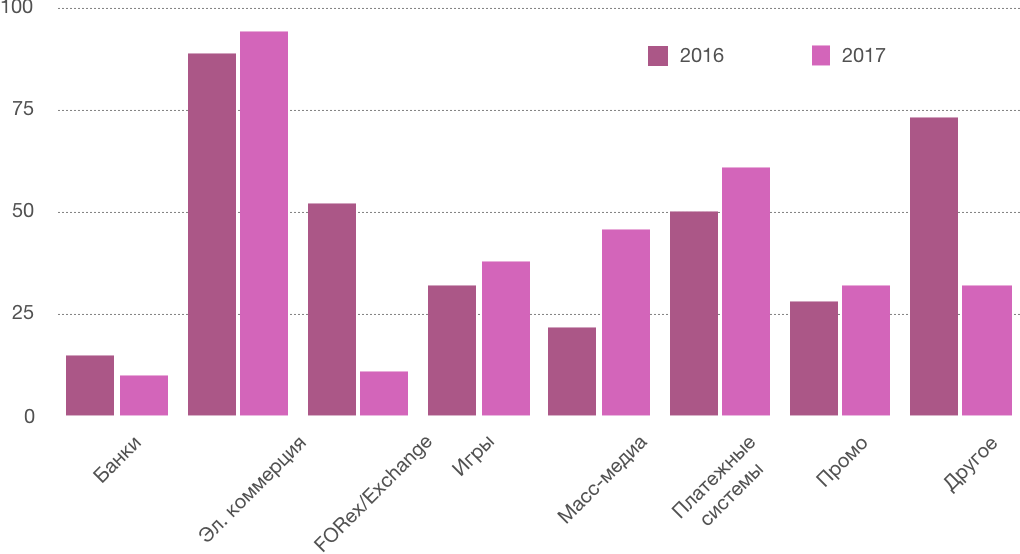

Годовой отчет по кибер- и инфобезопасности за 2017 год

Здравствуй, Хабр. Мы бы хотели представить тебе краткую версию годового отчета по кибер- и инфобезопасности за 2017 год, написанный нами совместно с главным партнером — Wallarm, предоставившим информацию по наиболее заметным уязвимостям и взломам. В 2017 году компании Qrator Labs и Wallarm отметили...

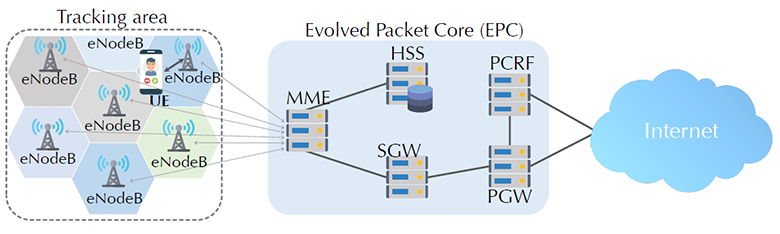

Новые уязвимости 4G LTE: массовая рассылка сообщений, имперсонификация абонентских устройств и другие

Сетевая архитектура LTE На прошедшей конференции по безопасности сетей и распределённых систем в Сан-Диего NDSS 2018 было немало интересного, но самое большое внимание привлёк доклад американских исследователей из Университета Айовы и Университета Пердью по уязвимостям в сетях связи четвёртого...

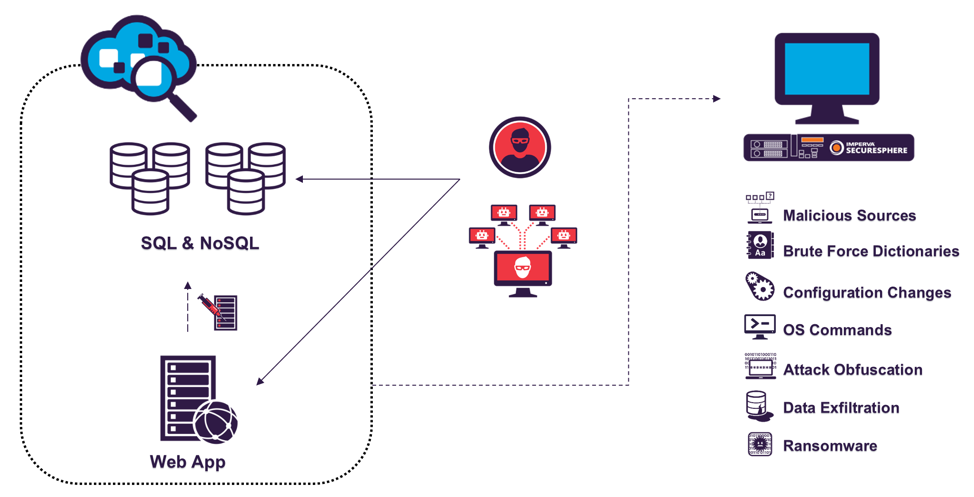

[Перевод] Почему фотография Скарлетт Йоханссон заставила PostgresSQL майнить Monero

В рамках кампании по защите данных наших клиентов мы в Imperva рассказываем о разных методах атак на БД. Если вы не знакомы с нашим исследовательским проектом StickyDB, почитайте прошлые статьи: часть I и часть II. Там описано устройство сети ханипотов (рис. 1), которая заманивает злоумышленников...

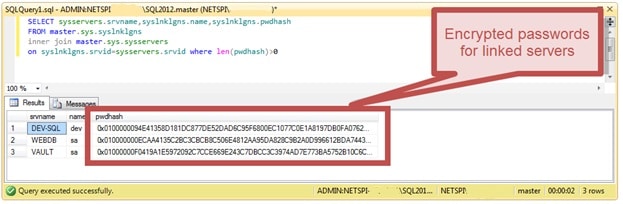

[Перевод] Расшифровка сохранённых паролей в MS SQL Server

Давным-давно, в далёкой галактике, пред-предыдущий администратор вашего SQL Server задал в нём linked server, используя специально для этой цели созданный аккаунт со сгенерированным паролем. Теперь вам с этим линком нужно что-то сделать, например перенести его на другой SQL Server; но просто так...

[Перевод] Расшифровка сохранённых паролей в MS SQL Server

Давным-давно, в далёкой галактике, пред-предыдущий администратор вашего SQL Server задал в нём linked server, используя специально для этой цели созданный аккаунт со сгенерированным паролем. Теперь вам с этим линком нужно что-то сделать, например перенести его на другой SQL Server; но просто так...

[Перевод] Срыв масштабной хакерской атаки на пользователей Windows в России

6 марта Windows Defender заблокировал более 80 000 экземпляров нескольких сложных троянов, которые использовали изощренные приемы внедрения вредоносного кода в адресное пространство процессов и не менее изощренные механизмы обеспечения устойчивости и уклонения от обнаружения. Выявить новую волну...

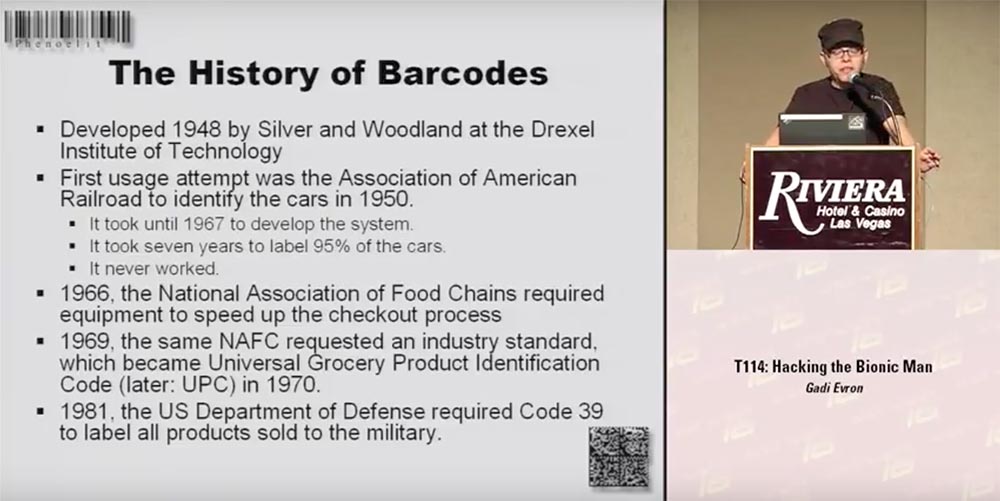

Конференция DEFCON 16. «Игры с баркодами». Феликс Линднер, глава Recurity Labs

В этом выступлении речь пойдёт о штрих-кодах – одномерных и двухмерных баркодах, или матричных кодах. Кодировании, декодировании, некоторых уловках, вспомогательных вещах, неразрешенных проблемах. В отличие от одномерного линейного штрих-кода, где информация закодирована в последовательности и...

Защита ASP.NET приложений от взлома

ASP.NET MVC — не самый хайповый, но довольно популярный стек в среде веб-разработчиков. С точки зрения (анти)хакера, его стандартная функциональность дает тебе кое-какой базовый уровень безопасности, но для предохранения от абсолютного большинства хакерских трюков нужна дополнительная защита. В...

Техническая программа PHDays: как ломают IoT, обходят Windows Hello и защищаются от квантового компьютера

Прием заявок на участие в Positive Hack Days идет полным ходом. По многочисленным просьбам мы продлеваем Call for Papers до 31 марта. Это значит, что у всех желающих выступить на форуме есть еще пара недель, чтобы подать заявку. Недавно мы анонсировали первого ключевого докладчика PHDays 8 — им...

Техническая программа PHDays: как ломают IoT, обходят Windows Hello и защищаются от квантового компьютера

Прием заявок на участие в Positive Hack Days идет полным ходом. По многочисленным просьбам мы продлеваем Call for Papers до 31 марта. Это значит, что у всех желающих выступить на форуме есть еще пара недель, чтобы подать заявку. Недавно мы анонсировали первого ключевого докладчика PHDays 8 — им...

Let’s Encrypt начал выдавать wildcard сертификаты

Let’s Encrypt перешагнул важную веху — с 14 марта каждый может получить бесплатный SSL/TLS сертификат вида *.example.com. Пример установленного сертификата: https://subdomain.baur.im https://any-text.baur.im Читать дальше →...

SOC – это люди. Качаем экспу или как стать аналитиком 20 уровня

В предыдущей статье речь шла о поиске и обучении инженеров для первой линии центра мониторинга и реагирования на кибератаки. Сегодня мы поговорим о поиске и подготовке кадров для второй линии — аналитиков, которые занимаются расследованием нетиповых инцидентов и работой с контентом SIEM-системы, а...