Безопасность Microsoft Office: форматы документов

Всем привет! Этой статьей мы открываем цикл, посвященный исследованию безопасности компонентов Microsoft Office. Речь в материале пойдет о форматах данных, шифровании и получении символов. Когда в компании Microsoft задумывался и разрабатывался масштабный пакет офисных программ Microsoft Office,...

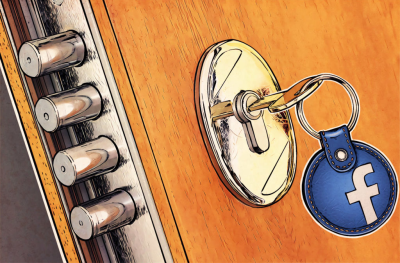

Без паролей: как устроена система аутентификации на распределенном реестре

В нескольких постах на Хабре уже упоминалось о решении для беспарольной аутентификации от REMME. СЕО компании Александр Момот был спикером нашей киевской Blockchain & Bitcoin Conference. Он рассказал, что не так с паролями и как устроена их система аутентификации с распределенным реестром. Под...

Без паролей: как устроена система аутентификации на распределенном реестре

В нескольких постах на Хабре уже упоминалось о решении для беспарольной аутентификации от REMME. СЕО компании Александр Момот был спикером нашей киевской Blockchain & Bitcoin Conference. Он рассказал, что не так с паролями и как устроена их система аутентификации с распределенным реестром. Под...

[Перевод] Нужные HTTP-заголовки

Наши клиенты в Fastly любят манипулировать заголовками HTTP. Подбор правильной комбинации заголовков — одна из лучших вещей, какую вы можете сделать для безопасности своего сайта и значительного вклада в его производительность. Большинство разработчиков знают о важных и нужных HTTP-заголовках....

Сервис uLogin отправляет данные из форм (почта, телефон) на сторонний сайт и молчит об этом

Привет сообщество. Это моя первая запись, пусть она и не совсем длинная — но важный посыл в заголовке. Есть такой сервис для авторизации через соцсети — uLogin. Разработчики выпустили много бесплатных плагинов под различные CMS и вот он — сыр в мышеловке. Видно дела пошли не очень и пользователи...

Введение в смарт-контракты

В этой статье мы рассмотрим, что такое смарт-контракты, какие они бывают, познакомимся с разными платформами смарт-контрактов, их особенностями, а также обсудим, как они устроены и какие преимущества могут в себе нести. Читать дальше →...

Security Week 20: нетривиальные кибератаки

Представьте, что светлое будущее информационных технологий наступило. Разработаны и повсеместно внедрены технологии разработки безопасного кода. Наиболее распространенный софт чрезвычайно сложно взломать, да и нет смысла: самые интересные данные вообще хранятся в отдельном, полностью изолированном...

Security Week 20: нетривиальные кибератаки

Представьте, что светлое будущее информационных технологий наступило. Разработаны и повсеместно внедрены технологии разработки безопасного кода. Наиболее распространенный софт чрезвычайно сложно взломать, да и нет смысла: самые интересные данные вообще хранятся в отдельном, полностью изолированном...

ICO и безопасность: разбор конкурса «Конкурентная разведка» на Positive Hack Days

За несколько недель до форума Positive Hack Days прошел традиционный конкурс «Конкурентная разведка». В этом году мы опирались на проведенный аудит безопасности и киберугроз ICO, во время которого приходилось для уменьшения рисков анализировать всю внешнюю инфраструктуру, включая команду...

ICO и безопасность: разбор конкурса «Конкурентная разведка» на Positive Hack Days

За несколько недель до форума Positive Hack Days прошел традиционный конкурс «Конкурентная разведка». В этом году мы опирались на проведенный аудит безопасности и киберугроз ICO, во время которого приходилось для уменьшения рисков анализировать всю внешнюю инфраструктуру, включая команду...

[Перевод] Объяснение протокола SRTP

Протокол SRTP (Secure Real-time Transport Protocol) это система безопасности, которая расширяет протокол RTP (Real-time Transport Protocol) набором защитных механизмов. WebRTC использует DTLS-SRTP для шифрования, аутентификации и целостности сообщений, а также для защиты от атак повторного...

Как интегрировать Zimbra с DLP-системой?

Отсутствие встроенного DLP-функционала в Zimbra Collaboration Suite с лихвой компенсируется простотой интеграции со сторонними решениями Одним из ключевых направлений работы ИТ-отдела любого современного предприятия является информационная безопасность. В мире, где написание зловредных программ и...

Как интегрировать Zimbra с DLP-системой?

Отсутствие встроенного DLP-функционала в Zimbra Collaboration Suite с лихвой компенсируется простотой интеграции со сторонними решениями Одним из ключевых направлений работы ИТ-отдела любого современного предприятия является информационная безопасность. В мире, где написание зловредных программ и...

Слабости HTTPS. Часть 2

Любая система имеет свои слабые и сильные стороны. Первая часть о слабостях HTTPS вызвала неоднозначную реакцию, что «это не слабости, так было задумано». В первой части говорилось: О невозможности обеспечить полную конфиденциальность и privacy пользователям (все ещё можно отслеживать и банить...

Слабости HTTPS. Часть 2

Любая система имеет свои слабые и сильные стороны. Первая часть о слабостях HTTPS вызвала неоднозначную реакцию, что «это не слабости, так было задумано». В первой части говорилось: О невозможности обеспечить полную конфиденциальность и privacy пользователям (все ещё можно отслеживать и банить...

Про хранение паролей в БД

Сегодня посмотрим, как лучше всего хранить пароли в базе данных и как известные платформы решают эту задачу. Читать дальше →...

Про хранение паролей в БД

Сегодня посмотрим, как лучше всего хранить пароли в базе данных и как известные платформы решают эту задачу. Читать дальше →...

АНБ предложило стандарт шифрования для устройств Интернета вещей, но ISO его отвергло

Шифровальная машина Enigma. Ходят слухи, что это первое из устройств, куда внедрило бэкдор АНБ. Это произошло после WWII в сотрудничестве с фирмой-производителем Crypto AG. С тех пор внедрение таких бэкдоров стало чуть ли не стандартной практикой для американских разведчиков Многие говорят о...