DEXP наглый китайский шпион

Наверное ни для кого не секрет, что многие китайские производители наплевательски относятся к приватности своих потребителей, своей репутации и не стесняются забивать трояны прямо в свои прошивки. Ниже небольшой опыт столкновения с одним таким представителем китайского прома. Телефоном DEXP Ixion...

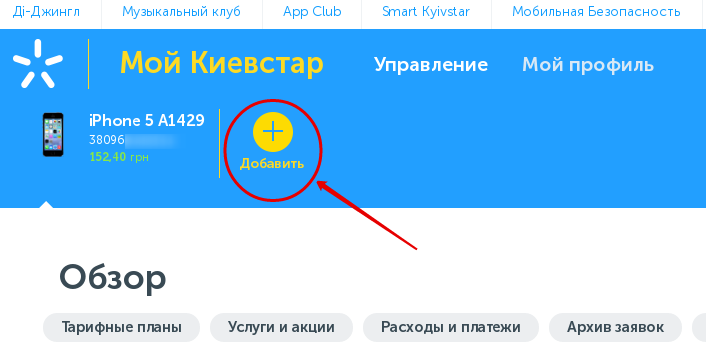

Bug Bounty Киевстара: награда за админский доступ к сервисам Jira, AWS, Apple, Google Developer, Bitbucket — 50 долларов

История о совпадении, везении и вознаграждении. Два года назад пользователь dinikin написал пост, как он нашёл уязвимость в личном кабинете крупнейшего мобильного оператора Украины — Киевстар. Уязвимость позволяла добавлять к себе в аккаунт без верификации любой номер телефона Киевстар и полностью...

Добавляем шифрование и push в обычный SIP

Привет Хабр! В этой статье мы хотели бы осветить несколько проблем SIP при использовании на мобильном устройстве, о которых как правило не знают или не догадываются пользователи. Одна из главных проблем — если вы пользуетесь каким-либо SIP провайдером ( или собственной IP АТС ) на смартфоне, то с...

Легенды вирусостроения: Начало войны

Конец восьмидесятых годов стал удивительным временем для страны Советов. Накопившееся и нарастающее недовольство выливается в ублюдочную «перестройку». В телевизоре — позорный вывод советских войск из Афганистана, в магазинах — опустевшие полки и продуктовые карточки. «Звезда по имени Солнце» и...

Security Week 28: NetSpectre, атака по сторонним каналам через сеть

Опять! Всего две недели назад мы рассказывали о новых вариантах атаки Spectre, использующих метод спекулятивной записи. Самая важная новость прошлой недели снова посвящена семейству Spectre, и теперь все гораздо круче. Исследователи из Технического университета города Грац в Австрии нашли способ...

Security Week 28: NetSpectre, атака по сторонним каналам через сеть

Опять! Всего две недели назад мы рассказывали о новых вариантах атаки Spectre, использующих метод спекулятивной записи. Самая важная новость прошлой недели снова посвящена семейству Spectre, и теперь все гораздо круче. Исследователи из Технического университета города Грац в Австрии нашли способ...

Постоянная генерация альтернативных версий TLS решит проблему «окостенения» старого протокола

Работа над новой версией протокола TLS 1.3 практически завершена. После четырёх лет обсуждения в марте 2018 года комитет IETF утвердил 28-ю версию черновика в качестве предложенного стандарта, так что она должна стать последней перед принятием окончательных спецификаций. TLS 1.3 примерно вдвое...

Почему Telegram Passport — никакой не End to End

Привет, %username%! В обсуждении новости про Passport разгорелись жаркие дискуссии на тему безопасности последней поделки от авторов Telegram. Давайте посмотрим, как он шифрует ваши персональные данные и поговорим о настоящем End-To-End. Читать дальше →...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 5: «Откуда берутся ошибки систем безопасности», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Как SSH появился на 22 порту

SSH по умолчанию работает на порту 22. Это не совпадение. Вот история, как ему достался этот порт. Когда я (Тату Илонен) впервые опубликовал эту историю в апреле 2017 года, она стала вирусной: её прочитали около 120 000 читателей за три дня. История получения порта 22 для SSH Я написал первую...

[Перевод] Против пораженческих настроений в приватности. Почему браузеры всё-таки могут остановить фингерпринтинг

В этой небольшой статье я расскажу, как индустрия годами неверно толковала исследования в области приватности и как это сдерживало развитие технологий в данной сфере. Наконец, как недавнее исследование исправило ситуацию, и какую пользу можно извлечь из этого. Речь о фингерпринтинге через браузер....

[Перевод] Против пораженческих настроений в приватности. Почему браузеры всё-таки могут остановить фингерпринтинг

В этой небольшой статье я расскажу, как индустрия годами неверно толковала исследования в области приватности и как это сдерживало развитие технологий в данной сфере. Наконец, как недавнее исследование исправило ситуацию, и какую пользу можно извлечь из этого. Речь о фингерпринтинге через браузер....

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 5: «Откуда берутся ошибки систем безопасности», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

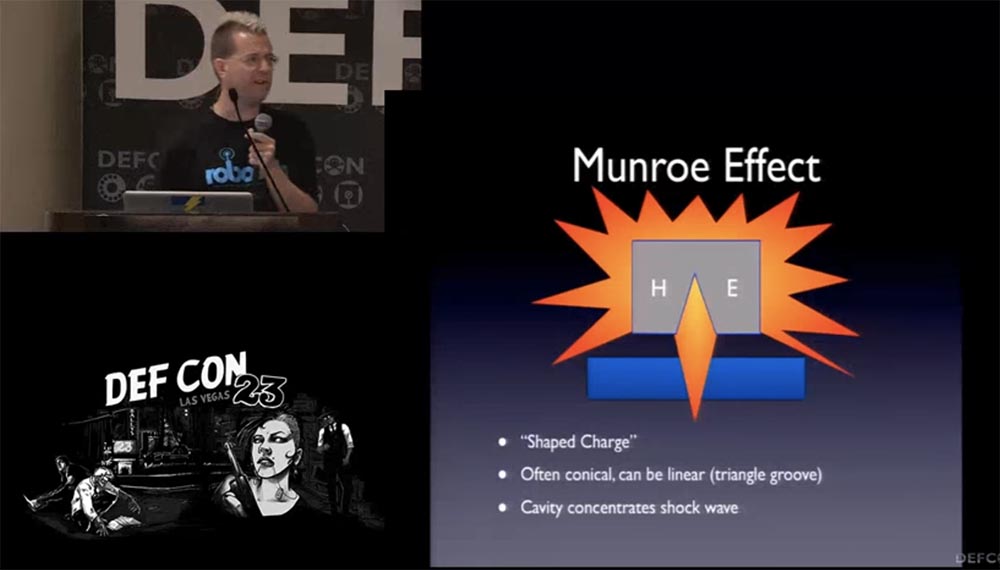

[Перевод] Конференция DEFCON 23. Как я потерял свой второй глаз, или дальнейшие исследования в области уничтожении данных. Часть 2

Начало тут: Конференция DEFCON 23. Как я потерял свой второй глаз, или дальнейшие исследования в области уничтожении данных. Часть 1 Cтеариновая кислота, оказывается, действительно важный компонент этого взрывчатого вещества, и если использовать неверные пропорции, ничего не получится. На этом...

[Перевод] Конференция DEFCON 23. Как я потерял свой второй глаз, или дальнейшие исследования в области уничтожении данных. Часть 1

Привет, DEFCON! Я собираюсь нарушить традицию и на этот раз начать выступление на минуту раньше, потому что хочу вам показать столько всего, что боюсь не успеть. Я уверен, что в этой презентации есть намного больше взрывных моментов, чем во всей истории презентаций за 25 лет существования «Дефкон»....

Обнаружен новый вариант атаки Spectre с возможностью удаленного получения данных по сети

Ранее в этом году уже были показаны типы атак Spectre и Meltdown. Они позволяют атаковать жертву с минимальным использованием ресурсов. Специальным образом сформированный JavaScript может быть использован для выполнения атаки Spectre. Облачные сервисы, насколько можно было понять, находятся в...

Основы повышения привилегий в Windows

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта — www.fuzzysecurity.com/tutorials/16.html Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других...

Основы повышения привилегий в Windows

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта — www.fuzzysecurity.com/tutorials/16.html Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других...