GPS-файрвол для ЦОД — зачем он нужен и как работает

Данные GPS нужны не только навигаторам для построения маршрутов, но и дата-центрам для синхронизации времени. Эту особенность используют хакеры, когда проводят атаки на ИТ-инфраструктуру. Объясним, в чем суть подобных атак и как от них защищает GPS-файрвол. Читать дальше →...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 15: «Медицинское программное обеспечение», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 15: «Медицинское программное обеспечение», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 15: «Медицинское программное обеспечение», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Система лояльности или как жить бесплатно

Доброго времени суток, хабрачане. В связи с большой паникой прошлой статьи презентую вам вторую версию. Тут все просто, без соплей. Система лояльности — одна большая дыра. Проведя некоторые эксперименты, мы пришли к выводу, что большое количество сайтов, где используется такая система, напрочь...

Система лояльности или как жить бесплатно

Доброго времени суток, хабрачане. В связи с большой паникой прошлой статьи презентую вам вторую версию. Тут все просто, без соплей. Система лояльности — одна большая дыра. Проведя некоторые эксперименты, мы пришли к выводу, что большое количество сайтов, где используется такая система, напрочь...

Проверь себя: сможете ли вы защитить компанию от кибератаки?

Недавно в Самаре прошли международные открытые соревнования по информационной безопасности VolgaCTF. Владимир Дрюков, директор центра мониторинга и реагирования на кибератаки Solar JSOC, рассказал участникам соревнований о трех реальных атаках и спросил, как можно было их выявить. Проверьте,...

[Перевод] Уязвимость в Bluetooth открывают возможности для атаки на беспроводные точки доступа

Специалисты по безопасности нашли серьезные уязвимости в популярных точках доступах, которые, если они будут использованы, позволят злоумышленникам скомпрометировать кооперативные сети. Читать дальше →...

Майнинг, фишинг, USB: три самых знаковых типа киберпреступлений этого года

С каждым годом корпоративный сектор привлекает все большее внимание злоумышленников. Конечно, основной фокус - на финансовом секторе, однако с развитием майнинга прямую прибыль злоумышленники могут извлечь из заражения компании, относящейся к любому другому профилю. Ниже мы собрали три знаковых...

Майнинг, фишинг, USB: три самых знаковых типа киберпреступлений этого года

С каждым годом корпоративный сектор привлекает все большее внимание злоумышленников. Конечно, основной фокус - на финансовом секторе, однако с развитием майнинга прямую прибыль злоумышленники могут извлечь из заражения компании, относящейся к любому другому профилю. Ниже мы собрали три знаковых...

Договоры в digital: краткое руководство для НЕ юристов

Этот материал — небольшая часть курса управления digital-проектами, и будет полезен, в первую очередь, руководителям проектов, аккаунт-менеджерам и руководителям на стороне агентств. Поделиться своим опытом мы решили неспроста: неприятные кейсы от коллег по отрасли и самостоятельно набитые шишки...

Для тех, кто выбирает межсетевой экран

Введение Давным-давно прошли времена, когда единственным средством защиты периметра сети мог быть роутер из старого компьютера с какой-нибудь бесплатной UNIX-like операционной системой, например, FreeBSD и штатным файерволом. Сегодня системным администраторам доступны как многочисленные...

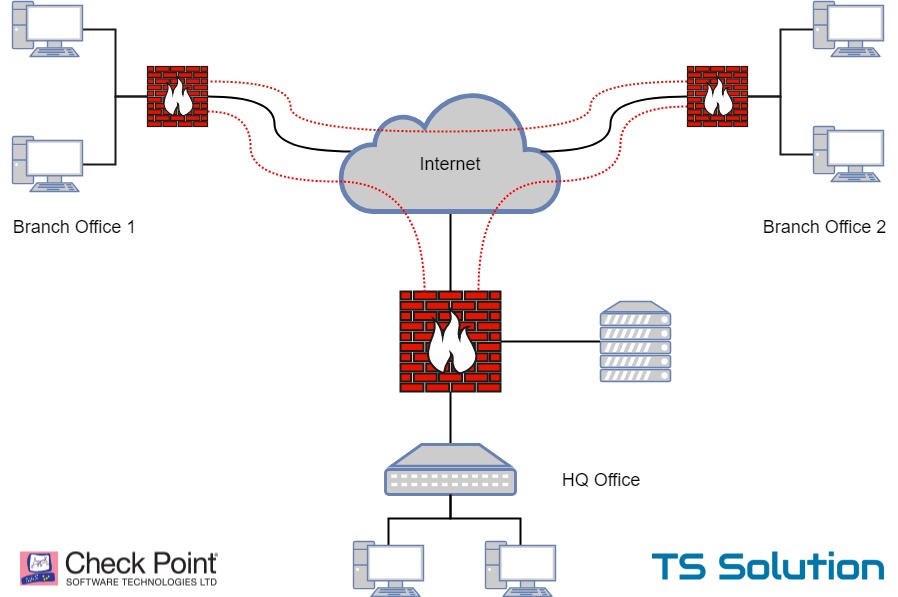

Построение распределенной VPN сети на базе Check Point. Несколько типовых сценариев

В данной статье мы рассмотрим варианты построения распределенных сетей с помощью Check Point. Я постараюсь описать главные особенности Site-to-Site VPN от Check Point, рассмотрю несколько типовых сценариев, опишу плюсы и минусы каждого из них и попробую рассказать, как можно сэкономить при...

Необычный «эпик фейл» или как можно получить разрыв шаблона на пустом месте

Недавно на рабочем фронте произошел один интересный случай, который ввел меня в ступор с одной стороны, но, тем не менее, вызвал много хороших воспоминаний. Читать дальше →...

Необычный «эпик фейл» или как можно получить разрыв шаблона на пустом месте

Недавно на рабочем фронте произошел один интересный случай, который ввел меня в ступор с одной стороны, но, тем не менее, вызвал много хороших воспоминаний. Читать дальше →...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 14: «SSL и HTTPS», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Электронная подпись ГОСТ Р 34.10 документов формата PDF в офисном пакете LibreOffice

Пришла пора исполнить свой гражданский долг – заплатить налоги. Платить налоги мы будем через портал Госуслуги. В личный кабинет портала Госуслуг будем входить с помощью электронной подписи (терминология портала Госуслуг ), т.е. имея на руках сертификат, полученный в аккредитованном удостоверяющем...

Машинное обучение vs сигнатурный анализ при обнаружении атак на веб-приложение

О том, как мы разрабатывали модуль машинного обучения, почему отказались от нейронных сетей в сторону классических алгоритмов, какие атаки выявляются за счет расстояния Левенштейна и нечеткой логики, и какой метод обнаружения атак (ML или сигнатурный) работает эффективнее. Читать дальше →...