[в закладки] Справочник законодательства РФ в области информационной безопасности

© Яндекс.Картинки Все специалисты по информационной безопасности рано или поздно сталкиваются с вопросами законодательного регулирования своей деятельности. Первой проблемой при этом обычно является поиск документов, где прописаны те или иные требования. Данный справочник призван помочь в этой беде...

Приглашаем на пятый Industrial Cybersecurity Meetup

25 декабря с 19.00 до примерно 21 у нас в офисе пройдет пятая встреча специалистов по кибербезопасности АСУ ТП / RUSCADASEC. Всего запланировано три выступления. Читать дальше →...

[Перевод] Песочница в Windows

Песочница — это новый легковесный инструмент в ОС Windows, позволяющий запускать приложения в безопасном изолированном окружении. Случалось ли Вам оказаться в ситуации, когда необходимо запустить какую-то программу, но Вы не совсем уверены в источнике её происхождения? Или другой пример —...

Крипто-взлом — новый тип атак на ЦОД

Серверы, захваченные хакерами для майнинга крипто-валюты, могут генерировать многотысячные счета за оплату облачного хостинга и потребленную электроэнергию. В феврале 2018 года известный производитель электромобилей Тесла подвергся крипто-взлому (cryptojacking). Неправильная настройка среды Amazon...

Глубины SIEM: корреляции «из коробки». Часть 3.2. Методология нормализации событий

Как корректно нормализовать событие? Как нормализовать аналогичные события от разных источников, ничего не забыв и не напутав? А что, если это будут делать два эксперта независимо друг от друга? В этой статье мы поделимся общей методологией нормализации, которая может помочь в решение этой...

Уязвимости EOS Blockchain на ZeroNights 2018

В рамках данной статьи будут рассмотрены несколько реальных уязвимостей в EOS blockchain (одном из конкурентов Etherum) и то, как они были встроены в конкурс New-Generation Secure Slot Machine на ZeroNights 2018. Если вам интересно познакомиться с тем, как обстоят дела с безопасностью в этой сети...

Очередное мобильное приложение «слило» данные своих пользователей

Китайская компания Nixi Technology, производящая мобильное приложение Boomoji для создания анимированных 3D-аватаров, оставила в открытом доступе персональные данные более 5 млн. пользователей этого приложения по всему миру. Недавно мы писали на Хабре про то, как утекают данные из шпионских...

Магелланова ошибка: Buffer overrun или кругосветная экспедиция средствами SQLite FTS

Как-то обошли на Хабре недавнюю Magellan-ошибку и связанные с ней уязвимости, попробую исправить это упущение. Немного истории: 1 Ноября 2018 в Chromium прилетел баг-репорт за номером 900910: "Multiple issues in SQLite via WebSQL." Об ошибке сообщает Wenxiang Qian из Tencent Blade Team. 5 Ноября...

Защищаем веб-приложение: как закрыть его от стороннего вмешательства

От переводчика: публикуем для вас статью Джима Медлока, программиста и архитектора ПО. Медлок рассказывает об основных способах защиты своего приложения или веб-сервиса. Стоит отметить, что этот материал, скорее всего, будет полезен начинающим программистам. Хотя если профи оставят свои комментарии...

Новые законодательные инициативы в деле защиты информации

На прошлой неделе в Государственную Думу были внесены три законопроекта, направленные на внесение изменений в Федеральный закон от 27 июля 2006 года № 149-ФЗ «Об информации, информационных технологиях и о защите информации». Данные законопроекты, скорее всего, будут рассмотрены на весенней сессии...

Итоги ZeroNights 2018

В этом году ZeroNights прошла в петербургском клубе А2 и объединила более 1000 участников со всего мира, среди них: руководители и сотрудники служб ИБ, программисты, исследователи, аналитики, пентестеры, журналисты и все, кто интересуется прикладными аспектами сферы информационной безопасности....

Итоги ZeroNights 2018

В этом году ZeroNights прошла в петербургском клубе А2 и объединила более 1000 участников со всего мира, среди них: руководители и сотрудники служб ИБ, программисты, исследователи, аналитики, пентестеры, журналисты и все, кто интересуется прикладными аспектами сферы информационной безопасности....

Security Week 51: баг в WordPress 5.0 и софте Logitech, фотоуязвимость Facebook

Всего через неделю после выпуска большого релиза WordPress 5.0 разработчики самой популярной в мире CMS выпустили патч, закрывающий ряд серьезных уязвимостей (новость). Всего было закрыто семь брешей, самая серьезная в некоторых конфигурациях WordPress делает возможной индексацию поисковыми...

Управление инцидентами: «отдать нельзя оставить» или искусство расстановки запятых

Вы замечали, как любая рыночная ниша, став популярной, привлекает маркетологов от информационной безопасности, торгующих страхом? Они убеждают вас, что, случись кибератака, компания не сможет самостоятельно справиться ни с одной из задач по реагированию на инцидент. И тут, конечно, появляется...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 21: «Отслеживание данных», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Наши с вами персональные данные по-прежнему нагло продаются

Многие из вас читали мою сентябрьскую статью на хабре Наши персональные данные ничего не стоят, которая была посвящена бесконтрольной торговле всевозможными данными граждан России и стран бывшего СССР. Тема очень злободневна и я сильно рад, что написанный мною текст заставил задуматься тысячи...

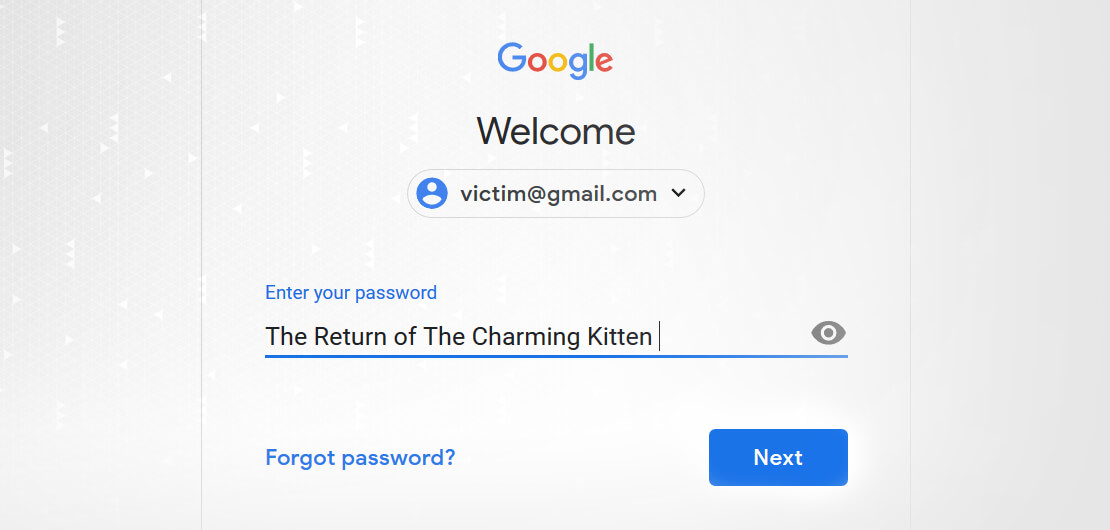

Злоумышленники научились обходить двухфакторную аутентификацию Yahoo Mail и Gmail

На днях специалисты по информационной безопасности из компании Cerfta Lab опубликовали результаты изучения ряда взломов аккаунтов пользователей Yahoo Mail и Gmail. Как оказалось, у технологии двухфакторной аутентификации, используемой этими сервисами, есть ряд недостатков, которые и позволяют...

Злоумышленники научились обходить двухфакторную аутентификацию Yahoo Mail и Gmail

На днях специалисты по информационной безопасности из компании Cerfta Lab опубликовали результаты изучения ряда взломов аккаунтов пользователей Yahoo Mail и Gmail. Как оказалось, у технологии двухфакторной аутентификации, используемой этими сервисами, есть ряд недостатков, которые и позволяют...