Разработчик, помни — трафик твоего приложения смотрят

На данный момент существует так много типов уязвимостей, что разработчики совсем забывают об элементарных из них. На днях мне удалось обойти авторизацию в новом приложении WOG (ТОВ «ВОГ РІТЕЙЛ» — вторая по величине сеть АЗС в Украине). В 2017 году, точно такую же уязвимость я обнаружил в приложении...

Исследователи из Google: для защиты от Spectre требуется изменение архитектуры процессоров, программные патчи не помогут

В январе 2018 года исследователи Google раскрыли в публичном доступе информацию о фундаментальной аппаратной уязвимости в большинстве современных процессоров, имеющих спекулятивное выполнение команд. Уязвимость Spectre (и смежная Meltdown) эксплуатирует механизм предсказания ветвлений в CPU и...

Исследователи из Google: для защиты от Spectre требуется изменение архитектуры процессоров, программные патчи не помогут

В январе 2018 года исследователи Google раскрыли в публичном доступе информацию о фундаментальной аппаратной уязвимости в большинстве современных процессоров, имеющих спекулятивное выполнение команд. Уязвимость Spectre (и смежная Meltdown) эксплуатирует механизм предсказания ветвлений в CPU и...

[Перевод] Бесстрашная защита. Безопасность потоков в Rust

Это вторая часть цикла статей «Бесстрашная защита». В первой мы рассказывали про безопасность памяти Современные приложения многопоточны: вместо последовательного выполнения задач программа использует потоки для одновременного выполнения нескольких задач. Все мы ежедневно наблюдаем одновременную...

Незакрытая в течение 19 лет уязвимость WinRar позволяет разместить распакованный файл в произвольном месте

Специалисты по кибербезопасности из компании Check Point обнаружили серьезную уязвимость в архиваторе WinRar. Затем они же показали, как при помощи этой уязвимости можно распаковать файл в произвольное место — совсем не то, которое указывает пользователь. Ну а поскольку пользователей архиватора...

Незакрытая в течение 19 лет уязвимость WinRar позволяет разместить распакованный файл в произвольном месте

Специалисты по кибербезопасности из компании Check Point обнаружили серьезную уязвимость в архиваторе WinRar. Затем они же показали, как при помощи этой уязвимости можно распаковать файл в произвольное место — совсем не то, которое указывает пользователь. Ну а поскольку пользователей архиватора...

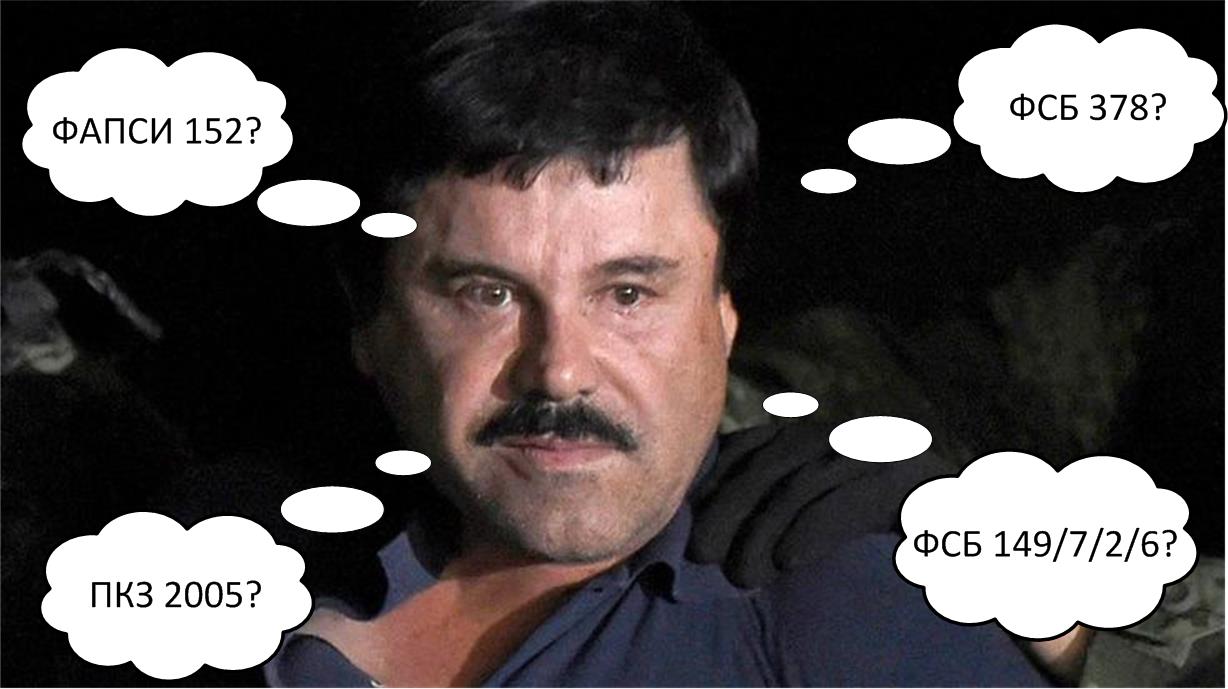

Разбираемся с российской криптографической нормативкой… на примере ареста наркобарона

Мексиканский наркобарон Хоакин Гусман Лоэра (Эль Чапо) Не так давно в СМИ промелькнула статья о том, что мексиканского наркобарона Эль Чапо арестовали из-за того, что его IT-шник слил криптоключи в ФБР, а те в свою очередь смогли расшифровать и прослушать его телефонные переговоры. Давайте...

[Перевод] Анализ последних массовых атак с захватом DNS

Правительство США и ряд ведущих компаний в области информационной безопасности недавно предупредили о серии очень сложных и распространённых атак DNS hijacking, которые позволили хакерам предположительно из Ирана получить огромное количество паролей электронной почты и других конфиденциальных...

[Перевод] Анализ последних массовых атак с захватом DNS

Правительство США и ряд ведущих компаний в области информационной безопасности недавно предупредили о серии очень сложных и распространённых атак DNS hijacking, которые позволили хакерам предположительно из Ирана получить огромное количество паролей электронной почты и других конфиденциальных...

[Перевод] Достаём мастер-пароль из заблокированного менеджера паролей 1Password 4

Новые инструменты, старые методы. Проводим обратную разработку и находим фатальный недостаток 1Password. Все любят менеджеры паролей. Они великолепны по многим причинам. Лично у меня в менеджере более 200 записей. С таким большим количеством конфиденциальных данных в одном месте важно понимать...

[Перевод] Достаём мастер-пароль из заблокированного менеджера паролей 1Password 4

Новые инструменты, старые методы. Проводим обратную разработку и находим фатальный недостаток 1Password. Все любят менеджеры паролей. Они великолепны по многим причинам. Лично у меня в менеджере более 200 записей. С таким большим количеством конфиденциальных данных в одном месте важно понимать...

Чтоб Роскомнадзор не пришёл ВНЕЗАПНО

Снова законодатели совершенствуют нам жизнь! Портал правовой информации опубликовал Постановление Правительства Российской Федерации от 13.02.2019 № 146 "Об утверждении Правил организации и осуществления государственного контроля и надзора за обработкой персональных данных". Оно устанавливает...

Получение информации и обход двухфакторной аутентификации по картам банка из ТОП-10 (Украина)

В прошлом году украинский банк из ТОП-10 пригласил меня протестировать свои системы интернет- и мобильного банкинга на предмет уязвимостей. Первым делом я решил начать с отслеживания запросов мобильного приложения. С помощью Fiddler (Burp или Charles) я начал рассматривать каждый запрос приложения,...

Получение информации и обход двухфакторной аутентификации по картам банка из ТОП-10 (Украина)

В прошлом году украинский банк из ТОП-10 пригласил меня протестировать свои системы интернет- и мобильного банкинга на предмет уязвимостей. Первым делом я решил начать с отслеживания запросов мобильного приложения. С помощью Fiddler (Burp или Charles) я начал рассматривать каждый запрос приложения,...

Глубины SIEM: корреляции «из коробки». Часть 4. Модель системы как контекст правил корреляции

Представьте ситуацию: вы потратили много времени на написание и отладку правил корреляции, а через день обнаружили, что они не работают. Как говорится, никогда такого не было и вот опять! После выясняется, что ночью сеть в очередной раз модернизировали, а парочку серверов заменили, но правила...

Безопасность IoT. Выпуск 1. Умные часы, фитнес-трекеры и весы

В своей прошлой статье я рассказывал, как съездил на DefCamp. Сегодняшняя статья — первая часть публикации о моих исследованиях в области безопасности интернета вещей, которые легли в основу выступления на конференции. IoT быстро развивается: сейчас насчитывается более 260 компаний, включая «умные»...

Как исследователи обнаруживают открытые базы данных MongoDB и Elasticsearch

Какое-то время назад среди исследователей безопасности было очень «модно» находить неправильно сконфигурированные облачные хранилища AWS с разного рода конфиденциальной информацией. Я тогда даже опубликовал небольшую заметку про то, как обнаруживают открытые облачные хранилища Amazon S3. Однако,...

О статическом анализе начистоту

Последнее время все чаще говорят о статическом анализе как одном из важных средств обеспечения качества разрабатываемых программных продуктов, особенно с точки зрения безопасности. Статический анализ позволяет находить уязвимости и другие ошибки, его можно использовать в процессе разработки,...