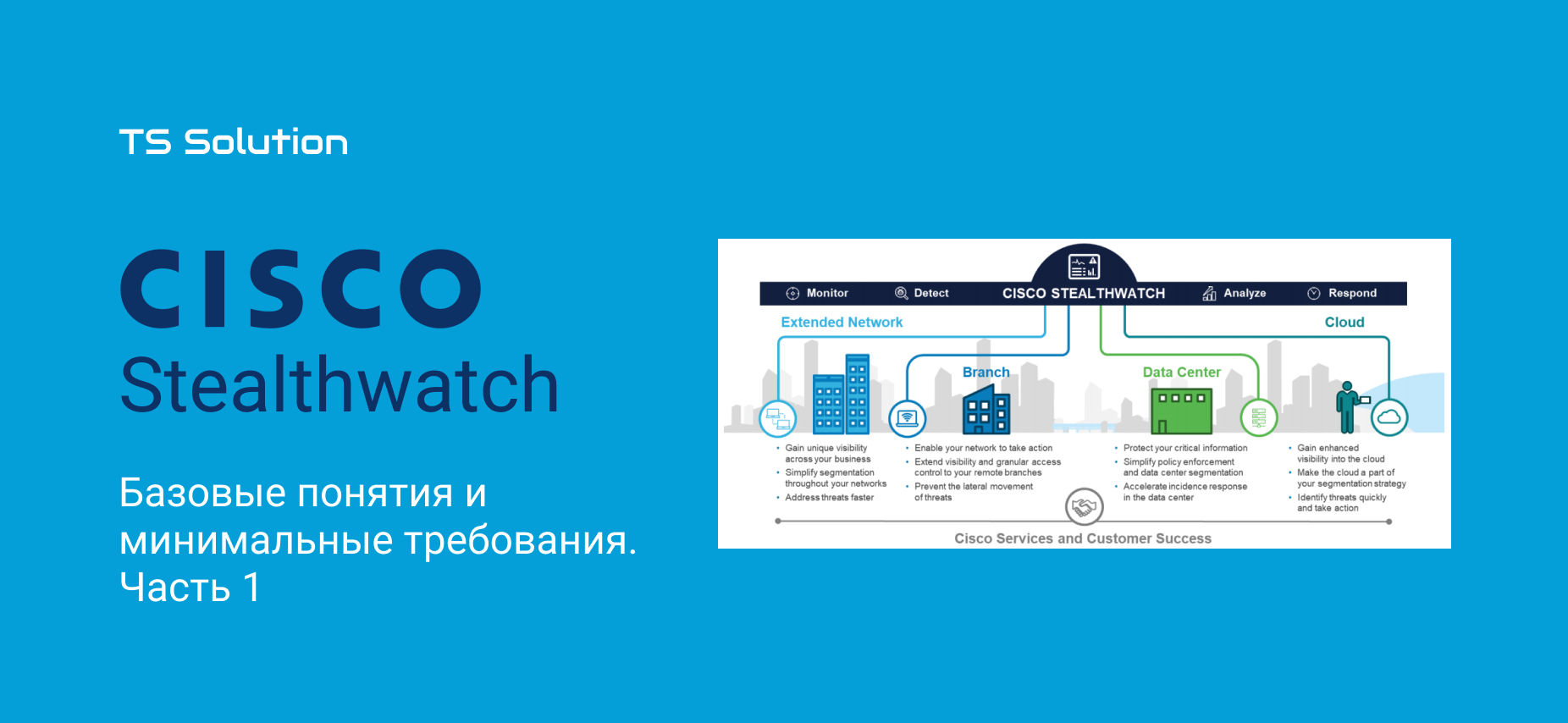

StealthWatch базовые понятия и минимальные требования. Часть 1

Данная статья посвящена довольно новому продукту мониторинга сети Cisco StealthWatch. Основываясь на данных телеметрии вашей инфраструктуры, StealthWatch может выявлять самые разные кибератаки, включая: -APTs -DDoS -атаки нулевого дня -наличие ботов в сети -кража данных (data leakage) -аномальное...

StealthWatch базовые понятия и минимальные требования. Часть 1

Данная статья посвящена довольно новому продукту мониторинга сети Cisco StealthWatch. Основываясь на данных телеметрии вашей инфраструктуры, StealthWatch может выявлять самые разные кибератаки, включая: -APTs -DDoS -атаки нулевого дня -наличие ботов в сети -кража данных (data leakage) -аномальное...

Запускаем OpenVPN в Докере за 2 секунды

Привет, хабровчане! Сталкивались ли вы когда-либо с ситуацией, когда очень хотелось бы виртуально перенестись в другой город, страну или на другой континет? У меня такая необходимость возникает достаточно часто, поэтому возможность иметь свой VPN сервер, который можно запусть где угодно, за пару...

Запускаем OpenVPN в Докере за 2 секунды

Привет, хабровчане! Сталкивались ли вы когда-либо с ситуацией, когда очень хотелось бы виртуально перенестись в другой город, страну или на другой континет? У меня такая необходимость возникает достаточно часто, поэтому возможность иметь свой VPN сервер, который можно запусть где угодно, за пару...

Вебинар Group-IB 11 июля «Анализ вредоносного ПО для начинающих: базовые подходы»

Работа вирусного аналитика требует глубоких знаний и обширного опыта, но существуют базовые методы анализа, которые доступны даже начинающим специалистам. Несмотря на свою простоту, такие методы эффективно работают и позволяют выявить существенную часть вредоносного программного обеспечения....

Вебинар Group-IB 11 июля «Анализ вредоносного ПО для начинающих: базовые подходы»

Работа вирусного аналитика требует глубоких знаний и обширного опыта, но существуют базовые методы анализа, которые доступны даже начинающим специалистам. Несмотря на свою простоту, такие методы эффективно работают и позволяют выявить существенную часть вредоносного программного обеспечения....

Мобильная экстрасенсорика: 10 новых фактов о том, как носимые устройства следят за тобой

Вот уже несколько десятков лет хакеры непрерывно бьют тревогу: наша частная жизнь, приватность, право на анонимность, право на конфиденциальность переписки атакуются, и с каждым годом все интенсивнее. Эпоха тотального контроля уже на пороге, но большинство людей это не беспокоит – даже ошеломляющие...

Мобильная экстрасенсорика: 10 новых фактов о том, как носимые устройства следят за тобой

Вот уже несколько десятков лет хакеры непрерывно бьют тревогу: наша частная жизнь, приватность, право на анонимность, право на конфиденциальность переписки атакуются, и с каждым годом все интенсивнее. Эпоха тотального контроля уже на пороге, но большинство людей это не беспокоит – даже ошеломляющие...

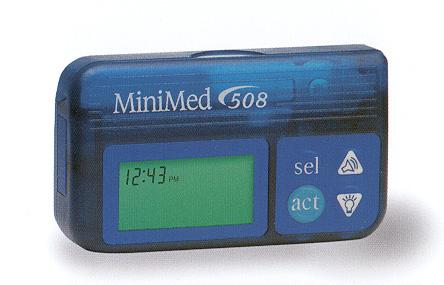

Security Week 27: уязвимости в инсулиновых помпах

На прошлой неделе американское управление по надзору за качеством продуктов и медикаментов (FDA) распространило предупреждение для пользователей инсулиновых помп компании Medtronic MiniMed (новость, список уязвимых устройств на сайте FDA). Производитель запустил программу замены помп на безопасные...

Security Week 27: уязвимости в инсулиновых помпах

На прошлой неделе американское управление по надзору за качеством продуктов и медикаментов (FDA) распространило предупреждение для пользователей инсулиновых помп компании Medtronic MiniMed (новость, список уязвимых устройств на сайте FDA). Производитель запустил программу замены помп на безопасные...

Дела ажурные – как Microsoft Azure помогает в проведении фишинговой атаки

Публикуем статью по следам нашего выступления на Fast Track OFFZONE-2019 с докладом «Дела ажурные – как Microsoft Azure помогает в проведении фишинговой атаки». При проведении фишинговой атаки с рассылкой вредоносного вложения – основная проблема – обойти спам фильтры на почтовом сервере жертвы....

Дела ажурные – как Microsoft Azure помогает в проведении фишинговой атаки

Публикуем статью по следам нашего выступления на Fast Track OFFZONE-2019 с докладом «Дела ажурные – как Microsoft Azure помогает в проведении фишинговой атаки». При проведении фишинговой атаки с рассылкой вредоносного вложения – основная проблема – обойти спам фильтры на почтовом сервере жертвы....

Введение в реверсинг с нуля, с использованием IDA PRO

Привет, Хабравчане! Для тех, кто не знает, в своё время я взял на себя ответственность перевести испанский курс Introduccion Al Reversing Con Ida Pro Desde Cero под авторством Ricardo Narvaja на русский язык. Прошло 2,5 года и теперь я могу смело сказать, что курс переведен на русский язык. На...

Введение в реверсинг с нуля, с использованием IDA PRO

Привет, Хабравчане! Для тех, кто не знает, в своё время я взял на себя ответственность перевести испанский курс Introduccion Al Reversing Con Ida Pro Desde Cero под авторством Ricardo Narvaja на русский язык. Прошло 2,5 года и теперь я могу смело сказать, что курс переведен на русский язык. На...

Решение задания с pwnable.kr 01 — fd. Файловые дескрипторы и процессы

В данной статье разберем: что же такое файловый дескриптор, как процессы получают доступ к определенным потокам ввода/вывода, и решим первое задание с сайта pwnable.kr. Читать дальше →...

Решение задания с pwnable.kr 01 — fd. Файловые дескрипторы и процессы

В данной статье разберем: что же такое файловый дескриптор, как процессы получают доступ к определенным потокам ввода/вывода, и решим первое задание с сайта pwnable.kr. Читать дальше →...

Суверенный интернет — уточняющие приказы

Подготовка к реализации закона «О суверенном интернете», подписанного президентом в мае этого года, идёт полным ходом. К работе подключился и Роскомнадзор, разместив на Федеральном портале проектов нормативных правовых актов целый ряд документов. Давайте посмотрим, чем хочет нас порадовать данное...

Суверенный интернет — уточняющие приказы

Подготовка к реализации закона «О суверенном интернете», подписанного президентом в мае этого года, идёт полным ходом. К работе подключился и Роскомнадзор, разместив на Федеральном портале проектов нормативных правовых актов целый ряд документов. Давайте посмотрим, чем хочет нас порадовать данное...