[Перевод] LDAP-«аутентификация» — это антипаттерн

Сегодня в любой организации есть LDAP-каталог, наполненный пользователями этой организации. Если присмотреться, вы найдете одно или несколько приложений, которые используют этот же каталог для «аутентификации». И кавычки здесь неспроста, ведь LDAP — это протокол доступа к каталогам,...

[Перевод] LDAP-«аутентификация» — это антипаттерн

Сегодня в любой организации есть LDAP-каталог, наполненный пользователями этой организации. Если присмотреться, вы найдете одно или несколько приложений, которые используют этот же каталог для «аутентификации». И кавычки здесь неспроста, ведь LDAP — это протокол доступа к каталогам,...

[Перевод] Можно ли взломать самолёт

Вылетая в командировку или на отдых, задумывались ли Вы, насколько это безопасно в современном мире цифровых угроз? Некоторые современные самолёты называют компьютерами с крыльями, настолько высок уровень проникновения компьютерных технологий. Как они защищаются от взломов? Что могут предпринять...

[Перевод] Можно ли взломать самолёт

Вылетая в командировку или на отдых, задумывались ли Вы, насколько это безопасно в современном мире цифровых угроз? Некоторые современные самолёты называют компьютерами с крыльями, настолько высок уровень проникновения компьютерных технологий. Как они защищаются от взломов? Что могут предпринять...

Обновляем Check Point с R77.30 на 80.20

Осенью 2019 года Check Point прекратил поддержку версий R77.XX, и нужно было обновляться. О разнице между версиями, плюсах и минусах перехода на R80 сказано уже немало. Давайте лучше поговорим о том, как, собственно, обновить виртуальные appliance Check Point (CloudGuard for VMware ESXi, Hyper-V,...

Обновляем Check Point с R77.30 на 80.20

Осенью 2019 года Check Point прекратил поддержку версий R77.XX, и нужно было обновляться. О разнице между версиями, плюсах и минусах перехода на R80 сказано уже немало. Давайте лучше поговорим о том, как, собственно, обновить виртуальные appliance Check Point (CloudGuard for VMware ESXi, Hyper-V,...

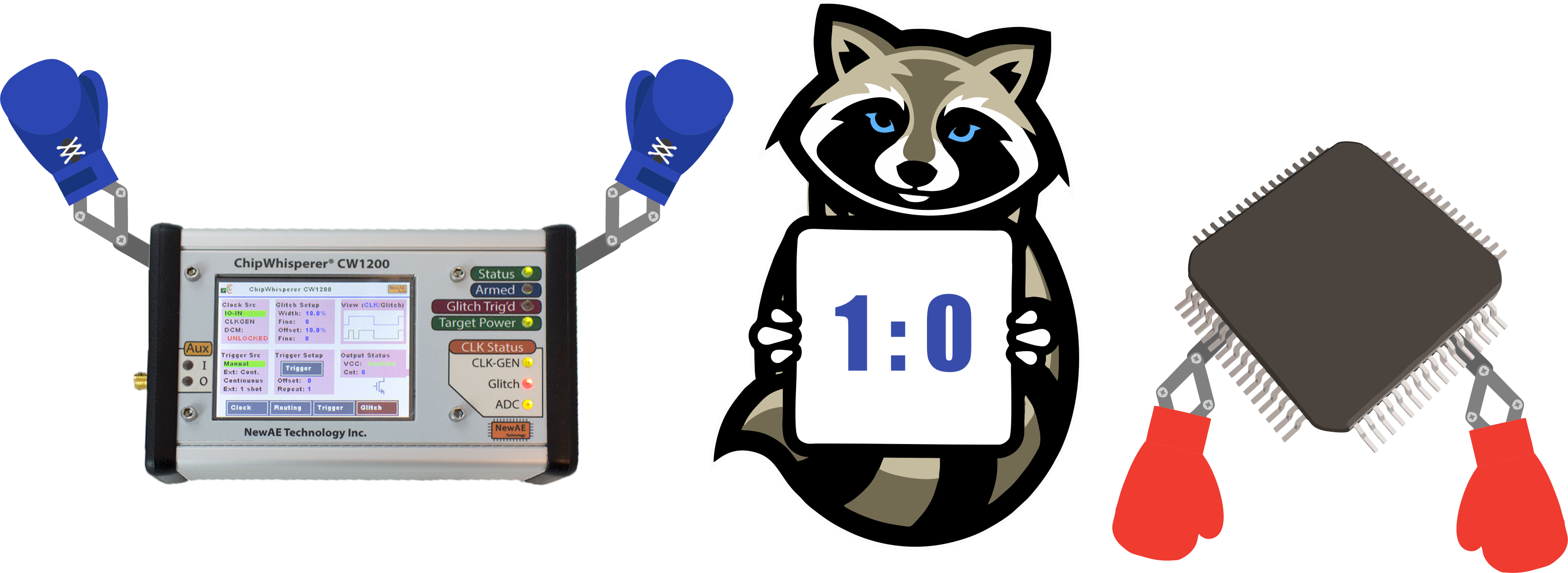

Считывание защищенной прошивки из флеш-памяти STM32F1xx с использованием ChipWhisperer

В предыдущей статье мы разбирались с Vcc-glitch-атаками при помощи ChipWhisperer. Нашей дальнейшей целью стало поэтапное изучение процесса считывания защищенной прошивки микроконтроллеров. С помощью подобных атак злоумышленник может получить доступ ко всем паролям устройства и программным...

Считывание защищенной прошивки из флеш-памяти STM32F1xx с использованием ChipWhisperer

В предыдущей статье мы разбирались с Vcc-glitch-атаками при помощи ChipWhisperer. Нашей дальнейшей целью стало поэтапное изучение процесса считывания защищенной прошивки микроконтроллеров. С помощью подобных атак злоумышленник может получить доступ ко всем паролям устройства и программным...

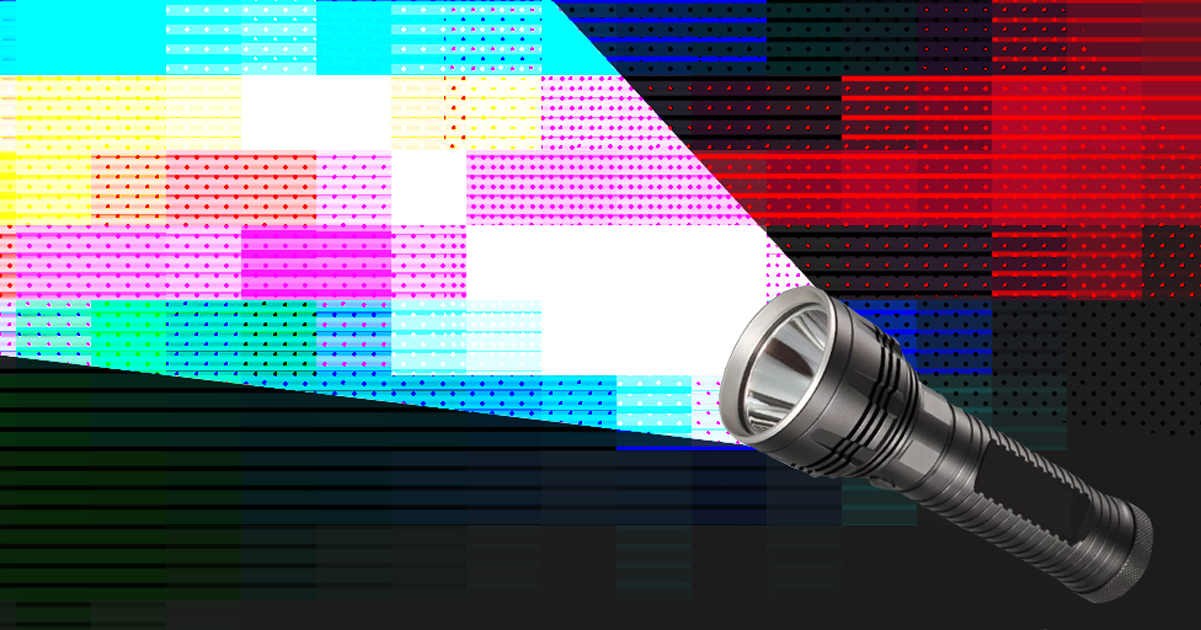

[Перевод] Обманы в интернете не исчезнут – что нам с этим делать?

Подложные подписчики, ложные новости, иностранное влияние. Последнее десятилетие открыло нам, что информация в онлайне не всегда такая, какой кажется. Шёл 2010-й год, и технооптимизм был на пике. Невероятное количество взрослых американцев, 75%, выходили в онлайн – это был огромный скачок по...

[Перевод] Обманы в интернете не исчезнут – что нам с этим делать?

Подложные подписчики, ложные новости, иностранное влияние. Последнее десятилетие открыло нам, что информация в онлайне не всегда такая, какой кажется. Шёл 2010-й год, и технооптимизм был на пике. Невероятное количество взрослых американцев, 75%, выходили в онлайн – это был огромный скачок по...

5. Fortinet Getting Started v6.0. NAT

Приветствую! Добро пожаловать на пятый урок курса Fortinet Getting Started. На прошлом уроке мы разобрались с работой политик безопасности. Теперь пришло время выпустить локальных пользователей в Интернет. Для этого на данном уроке мы рассмотрим работу механизма NAT. Помимо выпуска пользователей в...

5. Fortinet Getting Started v6.0. NAT

Приветствую! Добро пожаловать на пятый урок курса Fortinet Getting Started. На прошлом уроке мы разобрались с работой политик безопасности. Теперь пришло время выпустить локальных пользователей в Интернет. Для этого на данном уроке мы рассмотрим работу механизма NAT. Помимо выпуска пользователей в...

[Из песочницы] Как мы антифрод систему в четыре руки и три головы писали

Статья про создание inhouse-решения для обнаружения и предотвращения мошеннических операций проводимых в интернет-банкинге одного маленького, но очень гордого банка в Татарстане. Из статьи узнаете о том зачем и кому нужен антифрод, почему внутренняя разработка оказалась дешевле покупки готового...

[Из песочницы] Как мы антифрод систему в четыре руки и три головы писали

Статья про создание inhouse-решения для обнаружения и предотвращения мошеннических операций проводимых в интернет-банкинге одного маленького, но очень гордого банка в Татарстане. Из статьи узнаете о том зачем и кому нужен антифрод, почему внутренняя разработка оказалась дешевле покупки готового...

Как посчитать «похожесть» номеров в паспортах. И найти одинаковые даже с опечатками

Продукты HFLabs ищут дублированных клиентов в базах федеральных компаний. Очевиднейший способ найти одинаковые клиентские карточки — сравнить паспорта или другие документы, удостоверяющие личность. Раньше мы сравнивали номера документов строго: одинаковые — отлично, нет — извините. На ручной разбор...

Как посчитать «похожесть» номеров в паспортах. И найти одинаковые даже с опечатками

Продукты HFLabs ищут дублированных клиентов в базах федеральных компаний. Очевиднейший способ найти одинаковые клиентские карточки — сравнить паспорта или другие документы, удостоверяющие личность. Раньше мы сравнивали номера документов строго: одинаковые — отлично, нет — извините. На ручной разбор...

Кибербезопасность и угрозы 2020 года: что нас ждет после праздников

По старому стилю, новый год наступил только вчера. А значит, уже все праздники прошли. Настало время подводить итоги и прогнозировать будущее. Это актуально для всех сфер, включая кибербезопасность. В 2020 году многие тенденции, замеченные в 2019, только усилятся, поэтому им стоит уделить особенное...

Кибербезопасность и угрозы 2020 года: что нас ждет после праздников

По старому стилю, новый год наступил только вчера. А значит, уже все праздники прошли. Настало время подводить итоги и прогнозировать будущее. Это актуально для всех сфер, включая кибербезопасность. В 2020 году многие тенденции, замеченные в 2019, только усилятся, поэтому им стоит уделить особенное...