[Перевод] Отладка приложения, которое не хочет, чтобы его отлаживали

Недавно я столкнулся с приложением, которое: Блокирует прикрепление к нему отладчиков. Выполняет преждевременный выход при попытках инъецирования кода. Приводит к вылету телефона целиком, если запустить её со включённым джейлбрейком (!). По последнему пункту: кто вообще так делает??? Всё, что мы...

IPFIX с точки зрения информационной безопасности

NetFlow и IPFIX – это протоколы для сбора и анализа сетевого трафика, используемые для мониторинга, обеспечения безопасности и оптимизации работы сети. Они позволяют собирать метаданные о передаваемых пакетах и анализировать их для выявления аномалий, диагностики проблем и повышения эффективности...

Взгляд в прошлое: OSINT vs 50-е годы

Прошло более 7 лет, прежде чем эта головоломка с геолокацией была решена, было потрачено бесчисленное количество часов, пытаясь найти ее и всё таки удалось найти именно это место, но не совсем обычным способом. Под катом вас ждёт увлекательная история поиска местоположения со снимка 1950-х годов....

«Половина компаний закроется, вторую половину купят» — итоги импортозамещения в ИБ

Рассказываем о том, какие результаты показали отечественные компании за два года импортозамещения в информационной безопасности. Читать далее...

Hot reload секретов под нагрузкой в Java-сервисах на Spring

Привет, Хабр! На связи Андрей Чернов, Java‑архитектор в СберТехе. В прошлой своей статье я рассказал про особенности работы с секретами в Java‑сервисах на Spring Boot — где их брать и как применять к вашему сервису, на примере того, как мы делаем это в Platform V Sessions Data. Работа с секретами в...

Важность личной методологии тестирования на проникновение информационных систем

Приветствую! Все, кто увлекается или промышляет пентестом, знает, что это очень творческое и непростое занятие. В каждом новом проекте пентестер сталкивается с новыми проприетарными решениями заказчика и новыми инфраструктурами. Ведь каждая система или организация уникальны, и пентестер может...

Практики OLS: единая точка правды становится еще более универсальной

Корпоративные практики BI отличаются тем, что единое хранилище данных позволяет самым разным сотрудникам — от рядовых специалистов до ТОП-менеджеров — получать нужную информацию и анализировать ее для принятия верных решений. Но это становится возможным только в том случае, если можно...

Прикручиваем многофакторную аутентификацию к RA VPN на UserGate

Привет, я занимаюсь проектированием, внедрением и тестированием средств защиты информации в Т1 Интеграция. Как сейчас при отсутствии всяких Palo Alto и прочих Cisco ASA организовать удалённый доступ пользователей в офис небольшой компании, да ещё и недорого? А ещё лучше бесплатно, ну или почти...

DDoS-атаки становятся активнее? Аналитика за второе полугодие 2024 года

Эксперты уже продолжительное время наблюдают тенденцию к непрерывному росту количества и мощности DDoS-атак. Это негативно сказывается на доступности как публичных, так и корпоративных сервисов. При этом последствия могут быть разными — от финансовых потерь и утечек данных до репутационного ущерба....

Как уронить и поднять сервис безопасности платежей за одну ночь

Привет, Хабр! На связи Антон Семенов. Я руковожу группой электронных платежей и систем клиентского сервиса АШАН ТЕХ. АШАН ТЕХ — ИТ-компания торговой сети «АШАН Ритейл Россия». Наша главная задача — поддерживать цифровую трансформацию и реализацию ключевых бизнес-задач ритейлера. Сегодня расскажу...

Помечтаем о NGFW: наше видение идеального межсетевого экрана следующего поколения

Привет, Хабр! С вами команда разработки и продвижения NGFW компании UserGate. Вопрос с выбором NGFW будет актуален, пока жив интернет. Появляются новые компании-производители, решения, сами решения меняются быстрее, чем успеваешь следить за рынком. Не будем в очередной раз погружаться в обзор...

Ужесточение правил защиты персональных данных на территории РФ в 2025 году

Привет! Сегодня напомним о наиболее важных изменениях в законодательстве, касающихся персональных данных. Некоторые изменения актуальны с марта 2025. Читать далее...

Фотохостинг со сквозным шифрованием

Опенсорсный криптофотохостинг Ente Photos, десктопное приложение и мобильный клиент Когда запустился YouTube, люди спокойно публиковали там трогательные приватные видео. Сегодня никому в голову не придёт выкладывать такое в открытый доступ. Времена сильно изменились. То же относится к фотографиям....

DOGE — бэкдор атака на систему госуправления США (успешная)

Кто как, а я просто в восхищении! Обе мои субличности, юридическая и черно-бело-шляпная рукоплещут ходу Трампа и Маска, по поиску и захвату существующего скрытого бэкдора в системе госуправления США - United States Digital Service (USDS) . В чем суть и кто его создал? Читать далее...

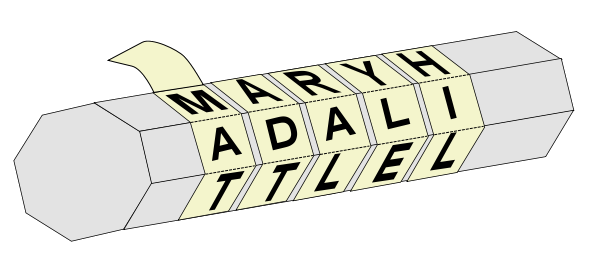

Основы криптоанализа шифра простой перестановки

Опять какие‑то философы из V века до н.э. зашифровали ваше сообщение? Разберемся, что с этим делать, в этой статье. Читать далее...

grep.app — мощный инструмент для поиска по коду и тексту

В современном мире разработки программного обеспечения и работы с большими объемами текстовых данных поиск нужной информации становится критически важной задачей. Разработчики, аналитики и технические писатели часто сталкиваются с необходимостью быстро находить фрагменты кода, строки конфигурации...

Обзор постквантовых криптостандартов США со схемами и комментариями

Приветствую, Хабр! В своей предыдущей статье (посвященной оценке необходимости срочного перехода на постквантовые криптоалгоритмы) я упомянул о принятых в США стандартах на постквантовые алгоритмы электронной подписи и обмена ключами. Данные стандарты были приняты в августе прошлого года (а перед...

Исследование рынка АСУ ТП: 10 выводов, как защитить промышленное предприятие

Всем привет! Недавно несколько российских компаний (и Positive Technologies в их числе) провели исследование, которое было посвящено перспективам развития рынка автоматизированных систем управления технологическим процессом в России. Как безопасники, мы, конечно же, сосредоточились на вопросах...