Классификация защищённых мессенджеров. Новые проекты

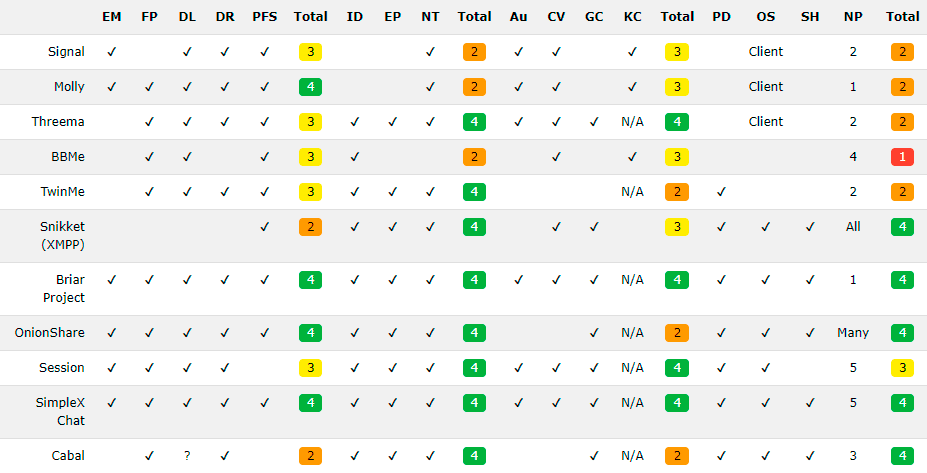

В наше время трудно представить нормальную жизнь без надёжной, защищённой связи. Раньше защищённые мессенджеры с шифрованием использовали преимущественно в бизнесе, армии, финансовой сфере и других чувствительных областях, то теперь они востребованы абсолютно везде, вплоть до рядовых граждан,...

Векторизация данных для модели обнаружения спама в SMS

Отправка URL-адресов через сообщения SMS (служба коротких сообщений) является наиболее используемой функцией SMS. Хакеры часто отправляют вредоносные URL-адреса через эти текстовые сообщения и призывают получателей щелкнуть ссылку, что может поставить под угрозу личность пользователя и раскрыть...

Векторизация данных для модели обнаружения спама в SMS

Отправка URL-адресов через сообщения SMS (служба коротких сообщений) является наиболее используемой функцией SMS. Хакеры часто отправляют вредоносные URL-адреса через эти текстовые сообщения и призывают получателей щелкнуть ссылку, что может поставить под угрозу личность пользователя и раскрыть...

ExpressVPN сообщает российским пользователям о «беспрецедентных трудностях»

Формально, Роскомнадзор объявил о блокировке ExpressVPN наряду с ещё пятью сервисами (Hola!VPN, KeepSolid VPN Unlimited, Nord VPN, Speedify VPN, IPVanish VPN) 3 сентября 2022 г. Но до последнего времени на практике ExpressVPN работал с небольшими перебоями или вовсе без сбоев. Только в феврале...

ExpressVPN сообщает российским пользователям о «беспрецедентных трудностях»

Формально, Роскомнадзор объявил о блокировке ExpressVPN наряду с ещё пятью сервисами (Hola!VPN, KeepSolid VPN Unlimited, Nord VPN, Speedify VPN, IPVanish VPN) 3 сентября 2022 г. Но до последнего времени на практике ExpressVPN работал с небольшими перебоями или вовсе без сбоев. Только в феврале...

Безопасная разработка в HTML

В сети можно найти множество различных публикаций, посвященных безопасной разработке backend приложений. Основной причиной этого является то, что в бэкенде ведется основная обработка данных и соответственно, там выше риски в случая уязвимости кода. Но не стоит забывать и об уязвимостях на frontend,...

Безопасная разработка в HTML

В сети можно найти множество различных публикаций, посвященных безопасной разработке backend приложений. Основной причиной этого является то, что в бэкенде ведется основная обработка данных и соответственно, там выше риски в случая уязвимости кода. Но не стоит забывать и об уязвимостях на frontend,...

[recovery mode] Midnight — новый протокол конфиденциальности на Cardano

Midnight — новый протокол конфиденциальности и защиты данных на Cardano Сохранение конфиденциальности и защита персональных данных — давняя тема споров в криптосообществе. Разработчики Cardano объявили о создании новой платформы — Midnight, которая позволит юзерам самостоятельно решать, какую...

[recovery mode] Midnight — новый протокол конфиденциальности на Cardano

Midnight — новый протокол конфиденциальности и защиты данных на Cardano Сохранение конфиденциальности и защита персональных данных — давняя тема споров в криптосообществе. Разработчики Cardano объявили о создании новой платформы — Midnight, которая позволит юзерам самостоятельно решать, какую...

Настраиваем Android-девайс для анализа трафика приложений

Периодически у меня возникает необходимость анализа мобильных приложений под Android. И каждый раз наибольшей проблемой является настройка перенаправления трафика мобильного приложения на прокси-сервер BurpSuite так, чтобы в нем отображались все запросы приложения. Данная заметка предназначена для...

Настраиваем Android-девайс для анализа трафика приложений

Периодически у меня возникает необходимость анализа мобильных приложений под Android. И каждый раз наибольшей проблемой является настройка перенаправления трафика мобильного приложения на прокси-сервер BurpSuite так, чтобы в нем отображались все запросы приложения. Данная заметка предназначена для...

UEFI уязвимость видишь? А она есть

Представьте себе вредоносное программное обеспечение, получающее полный доступ к системе, и которое почти невозможно обнаружить, а переустановка операционной системы или смена жесткого диска его не убивают. И это не что-то из области фантастики, а суровая реальность. Тема этой статьи — UEFI...

UEFI уязвимость видишь? А она есть

Представьте себе вредоносное программное обеспечение, получающее полный доступ к системе, и которое почти невозможно обнаружить, а переустановка операционной системы или смена жесткого диска его не убивают. И это не что-то из области фантастики, а суровая реальность. Тема этой статьи — UEFI...

Бытовые проблемы добрых хакеров или жизнь в окружении стереотипов

Из этого текста вы не получите никаких новых практических знаний о профессии пентестера. Его цель в другом — развенчать несправедливые стереотипы, исходящие от обычных людей, молодых специалистов и бизнеса. Погрузить вас в реалии социальных отношений, связанных с профессией, заставить сопереживать...

Бытовые проблемы добрых хакеров или жизнь в окружении стереотипов

Из этого текста вы не получите никаких новых практических знаний о профессии пентестера. Его цель в другом — развенчать несправедливые стереотипы, исходящие от обычных людей, молодых специалистов и бизнеса. Погрузить вас в реалии социальных отношений, связанных с профессией, заставить сопереживать...

[recovery mode] Пути и графы

На практике часто необходимо при заданных условиях и ограниченных ресурсах для построения сети выбирать из потенциально возможных структур лучшую в некотором смысле, например, устойчивую к неисправностям (отказам) связей между узлами (каналов) транспортной сети, сети связи, сетей нефте- и...

[recovery mode] Пути и графы

На практике часто необходимо при заданных условиях и ограниченных ресурсах для построения сети выбирать из потенциально возможных структур лучшую в некотором смысле, например, устойчивую к неисправностям (отказам) связей между узлами (каналов) транспортной сети, сети связи, сетей нефте- и...

Программа-вымогатель Zeppelin

Новый цикл статей, посвященных программам-вымогателям (ransomware). Первую статью я посвящаю семейству программ-вымогателей Zeppelin. Zeppelin изначально разрабатывались для "западного рынка", однако нередко используются для атак на российские компании. С образцом этого семества из последних атак я...