Real-time optimization (RTO) — продолжение

Всем привет! Прошлый пост дал общее понимание системы, но вышел незаконченным, поэтому я обещал раскрыть тему в дальнейших постах. В данном посте чуть глубже погружу в детали продукта и поговорим на следующие темы: Читать далее...

Real-time optimization (RTO) — продолжение

Всем привет! Прошлый пост дал общее понимание системы, но вышел незаконченным, поэтому я обещал раскрыть тему в дальнейших постах. В данном посте чуть глубже погружу в детали продукта и поговорим на следующие темы: Читать далее...

Security Week 2315: многодневный сбой сервисов Western Digital

На прошлой неделе компания Western Digital сообщила о кибератаке (статья в издании Ars Technica, официальное сообщение, новость на Хабре). Изначально «инцидент, связанный с безопасностью сетевой инфраструктуры» зафиксировали 26 марта. В результате взлома, детали которого не раскрываются, в качестве...

Security Week 2315: многодневный сбой сервисов Western Digital

На прошлой неделе компания Western Digital сообщила о кибератаке (статья в издании Ars Technica, официальное сообщение, новость на Хабре). Изначально «инцидент, связанный с безопасностью сетевой инфраструктуры» зафиксировали 26 марта. В результате взлома, детали которого не раскрываются, в качестве...

Ищете в интернете бланки и документы, а получаете бэкдор

«Хм, атаки через почту — прошлый век», — подумали в группе Watch Wolf и взялись за SEO-продвижение вредоносов. Мы обнаружили, что троян Buhtrap теперь распространяется через фейковые сайты с якобы полезными материалами для бухгалтеров. Проплаченная реклама поднимает эти ресурсы в топ поисковой...

Ищете в интернете бланки и документы, а получаете бэкдор

«Хм, атаки через почту — прошлый век», — подумали в группе Watch Wolf и взялись за SEO-продвижение вредоносов. Мы обнаружили, что троян Buhtrap теперь распространяется через фейковые сайты с якобы полезными материалами для бухгалтеров. Проплаченная реклама поднимает эти ресурсы в топ поисковой...

Автоматизация скучной жизни инженера по кибербезопасности

Основная задача консультанта по информационной безопасности – разработка однотипных документов по однотипным процессам. И два самых главных инструмента, которые он использует в работе, – Excel и Word. Сбор и обработка осуществляются при помощи первого, а предоставление отчетных материалов – при...

Автоматизация скучной жизни инженера по кибербезопасности

Основная задача консультанта по информационной безопасности – разработка однотипных документов по однотипным процессам. И два самых главных инструмента, которые он использует в работе, – Excel и Word. Сбор и обработка осуществляются при помощи первого, а предоставление отчетных материалов – при...

Современные технологии обхода блокировок: V2Ray, XRay, XTLS, Hysteria и все-все-все

Три месяца назад здесь на Хабре была опубликована статья “Интернет-цензура и обход блокировок: не время расслабляться”, в которой простыми примерами показывалось, что практически все популярные у нас для обхода блокировок VPN- и прокси-протоколы, такие как Wireguard, L2TP/IPSec, и даже SoftEther...

Современные технологии обхода блокировок: V2Ray, XRay, XTLS, Hysteria и все-все-все

Три месяца назад здесь на Хабре была опубликована статья “Интернет-цензура и обход блокировок: не время расслабляться”, в которой простыми примерами показывалось, что практически все популярные у нас для обхода блокировок VPN- и прокси-протоколы, такие как Wireguard, L2TP/IPSec, и даже SoftEther...

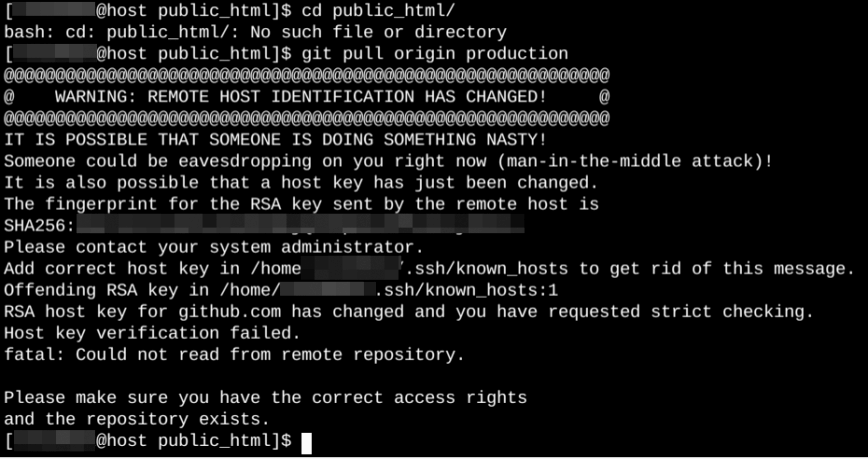

Как защищать свои ключи SSH. Почему не сертификаты?

В марте 2023 года на популярном сайте для хостинга кода Github случился инцидент с утечкой секретного ключа RSA SSH, который использовался для операций на хосте github.com. Такие инциденты — совсем не редкость. Чаще всего они квалифицируются как «человеческая ошибка», то есть недосмотр какого-то...

Как защищать свои ключи SSH. Почему не сертификаты?

В марте 2023 года на популярном сайте для хостинга кода Github случился инцидент с утечкой секретного ключа RSA SSH, который использовался для операций на хосте github.com. Такие инциденты — совсем не редкость. Чаще всего они квалифицируются как «человеческая ошибка», то есть недосмотр какого-то...

Новая уязвимость в Wi-Fi — что о ней известно

В теории злоумышленники могут перехватывать трафик и загружать вредоносный код удаленно. Что интересно, это не первая подобная уязвимость. Рассказываем, в чем заключается проблема и что специалисты предлагают делать для защиты. Читать далее...

Новая уязвимость в Wi-Fi — что о ней известно

В теории злоумышленники могут перехватывать трафик и загружать вредоносный код удаленно. Что интересно, это не первая подобная уязвимость. Рассказываем, в чем заключается проблема и что специалисты предлагают делать для защиты. Читать далее...

[Перевод] Как создавать SBOM в Java с помощью Maven и Gradle

При создании приложений на Java мы сильно зависим от внешних библиотек и фреймворков. И каждый импортируемый пакет Java, скорее всего, также зависит от большего количества библиотек. Это означает, что количество Java-пакетов, включенных в ваше приложение, часто не совсем прозрачно. Эти вложенные...

[Перевод] Как создавать SBOM в Java с помощью Maven и Gradle

При создании приложений на Java мы сильно зависим от внешних библиотек и фреймворков. И каждый импортируемый пакет Java, скорее всего, также зависит от большего количества библиотек. Это означает, что количество Java-пакетов, включенных в ваше приложение, часто не совсем прозрачно. Эти вложенные...

Хакеры могут удаленно взламывать умные гаражи по всему миру

Исследователь безопасности обнаружил ряд уязвимостей в умных открывателях гаражей марки Nexx. И теперь может удаленно находить нужные гаражи, а затем в любой момент открывать их через Интернет. Ещё один «привет» умным технологиям! Читать далее...

Хакеры могут удаленно взламывать умные гаражи по всему миру

Исследователь безопасности обнаружил ряд уязвимостей в умных открывателях гаражей марки Nexx. И теперь может удаленно находить нужные гаражи, а затем в любой момент открывать их через Интернет. Ещё один «привет» умным технологиям! Читать далее...