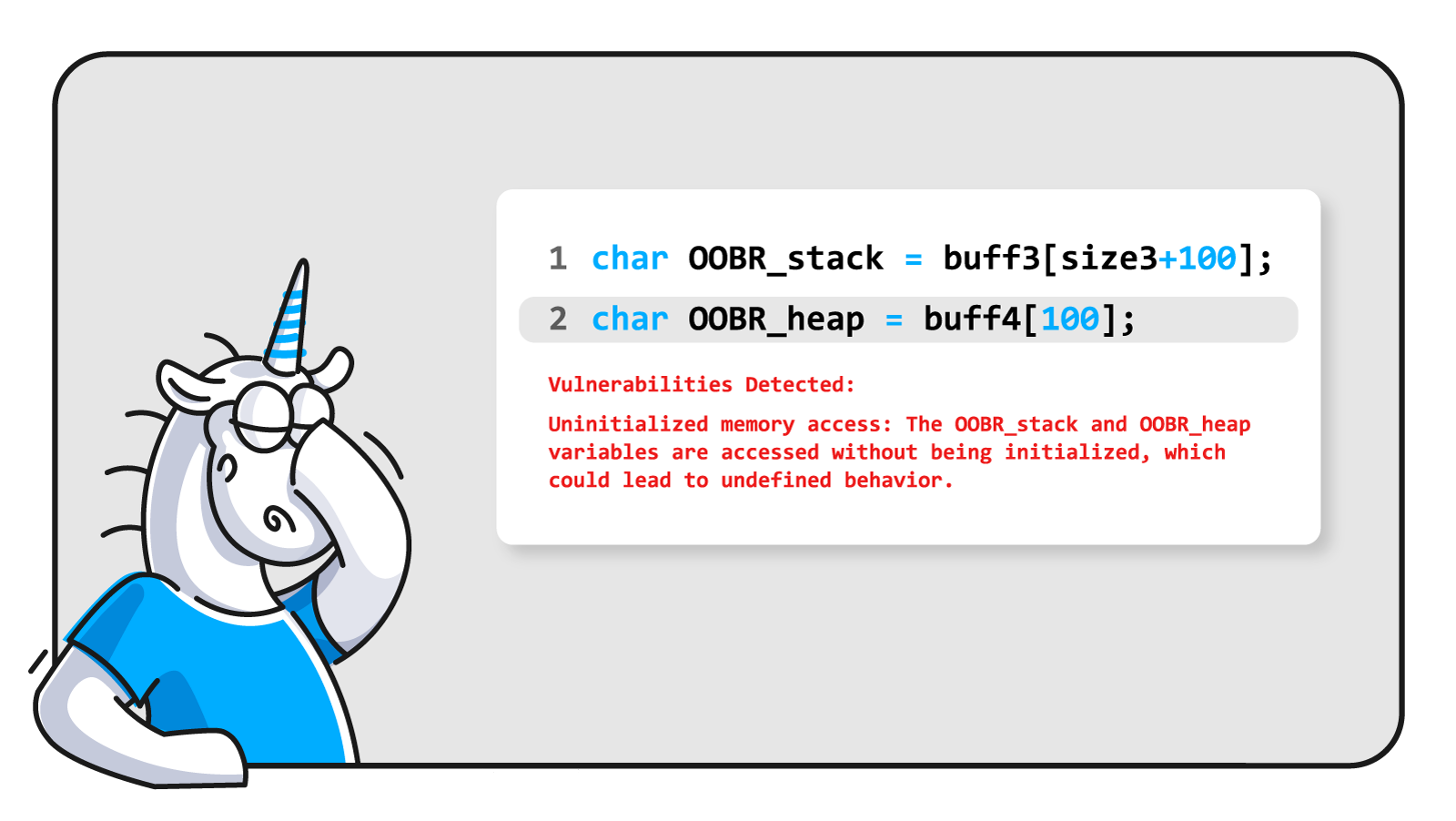

GPT-3 нашёл 213 Security Vulnerabilities… Или не нашёл

Этот текст является развёрнутым комментарием к статье "Я нашёл 213 уязвимостей безопасности в кодовой базе при помощи GPT-3". Читать дальше →...

GPT-3 нашёл 213 Security Vulnerabilities… Или не нашёл

Этот текст является развёрнутым комментарием к статье "Я нашёл 213 уязвимостей безопасности в кодовой базе при помощи GPT-3". Читать дальше →...

Самые громкие события инфобеза за март 2023 года

Всем привет! Это наш традиционный дайджест по следам ушедшего месяца. Так что если вы пропустили самые громкие новости марта, у нас в программе закрытие Breached и ещё одной киберпреступной платформы, ультразвуковые атаки, страсти по GPT-4 от экспертов и правительств, релиз исходников NordVPN и...

Самые громкие события инфобеза за март 2023 года

Всем привет! Это наш традиционный дайджест по следам ушедшего месяца. Так что если вы пропустили самые громкие новости марта, у нас в программе закрытие Breached и ещё одной киберпреступной платформы, ультразвуковые атаки, страсти по GPT-4 от экспертов и правительств, релиз исходников NordVPN и...

Разбор машин с площадки Hack The Box: часть 1.1 (Starting Point)

Всех приветствую! Я начинаю публиковать статьи с разборами машинок HTB. В этом цикле я постараюсь с нуля провести читателя по интересному и извилистому пути взлома уязвимых машин. На разборе сегодня первая и простейшая машина из Starting Point под названием «Meow». Поработаем с nmap, а также...

Разбор машин с площадки Hack The Box: часть 1.1 (Starting Point)

Всех приветствую! Я начинаю публиковать статьи с разборами машинок HTB. В этом цикле я постараюсь с нуля провести читателя по интересному и извилистому пути взлома уязвимых машин. На разборе сегодня первая и простейшая машина из Starting Point под названием «Meow». Поработаем с nmap, а также...

Buhtrap расставил новые «ловушки для бухгалтеров»

Эксперты Group-IB Threat Intelligence — Илья Шумеев, специалист по анализу вредоносного кода, и Дмитрий Купин, ведущий специалист по анализу вредоносного кода, проанализировав новые атаки, выяснили, что заражение происходило при посещении сайтов, замаскированных под профильные ресурсы для...

Buhtrap расставил новые «ловушки для бухгалтеров»

Эксперты Group-IB Threat Intelligence — Илья Шумеев, специалист по анализу вредоносного кода, и Дмитрий Купин, ведущий специалист по анализу вредоносного кода, проанализировав новые атаки, выяснили, что заражение происходило при посещении сайтов, замаскированных под профильные ресурсы для...

Как можно (было) угнать аккаунт Instagram

Пережив недавно небольшой security-испуг — мне пришла SMS с кодом «Гугла» вида G-******, я отправился искать, что это может значить. Не знаю, как у вас, а у меня это уже не первый случай, правда, после этого обычно больше ничего не происходит. Понятно, что это какой-то код авторизации, но понять,...

Как можно (было) угнать аккаунт Instagram

Пережив недавно небольшой security-испуг — мне пришла SMS с кодом «Гугла» вида G-******, я отправился искать, что это может значить. Не знаю, как у вас, а у меня это уже не первый случай, правда, после этого обычно больше ничего не происходит. Понятно, что это какой-то код авторизации, но понять,...

Прессуем WordPress

Аккумулируем базовые знания, методы атак и нюансы самой популярной open-source CMS в рамках одного доклада. 9 декабря 2022 года я выступил на митапе «Клуба неанонимных багхантеров» от BI.ZONE. Там я рассказал об экосистеме WordPress: затронул структуру этой CMS, перечислил ее сильные и слабые...

Прессуем WordPress

Аккумулируем базовые знания, методы атак и нюансы самой популярной open-source CMS в рамках одного доклада. 9 декабря 2022 года я выступил на митапе «Клуба неанонимных багхантеров» от BI.ZONE. Там я рассказал об экосистеме WordPress: затронул структуру этой CMS, перечислил ее сильные и слабые...

[Перевод] Эксплойтинг браузера Chrome, часть 3: анализ и эксплойт уязвимости CVE-2018-17463

Это третья и последняя часть серии статьей про эксплойтинг браузера Chrome. Основная задача этой серии заключалась в том, чтобы познакомить читателя с внутренним устройством браузера и погрузиться в тему эксплойтинга Chrome в Windows. В первой части мы изучили внутреннюю работу JavaScript и V8. В...

[Перевод] Эксплойтинг браузера Chrome, часть 3: анализ и эксплойт уязвимости CVE-2018-17463

Это третья и последняя часть серии статьей про эксплойтинг браузера Chrome. Основная задача этой серии заключалась в том, чтобы познакомить читателя с внутренним устройством браузера и погрузиться в тему эксплойтинга Chrome в Windows. В первой части мы изучили внутреннюю работу JavaScript и V8. В...

Как угнать данные за 15 минут

Привет, Хабр! Осенью состоялась десятая, юбилейная кибербитва Standoff. Три дня десять команд этичных хакеров со всего мира пытались ограбить банк, нарушить работу нефтегазовой отрасли и транспорта или реализовать другие недопустимые события в виртуальном Государстве F, построенном на настоящих...

Как угнать данные за 15 минут

Привет, Хабр! Осенью состоялась десятая, юбилейная кибербитва Standoff. Три дня десять команд этичных хакеров со всего мира пытались ограбить банк, нарушить работу нефтегазовой отрасли и транспорта или реализовать другие недопустимые события в виртуальном Государстве F, построенном на настоящих...

Аутсорсинг ИБ. Плюсы, минусы, подводные камни

Рассматриваем основные преимущества от передачи функции обеспечения информационной безопасности профессионалам «со стороны». Рассказываем, что предусмотреть при заключении договора аутсорсинга для его максимальной эффективности Читать далее...

Аутсорсинг ИБ. Плюсы, минусы, подводные камни

Рассматриваем основные преимущества от передачи функции обеспечения информационной безопасности профессионалам «со стороны». Рассказываем, что предусмотреть при заключении договора аутсорсинга для его максимальной эффективности Читать далее...