Jenkins + Android

Нередко управление «мобильным» CI/CD ложится на плечи разработчиков, хотя это и не относится к их основным обязанностям напрямую. Тогда возникают проблемы, связанные со снижением производительности и неэффективным расходованием времени. Чтобы оптимизировать управление «мобильными» CI/CD, важно...

Детектируем горизонтальное перемещение с PsExec

Привет, Хабр! Сегодня мы хотели бы поговорить о Lateral Movement - тактике, активно используемой злоумышленниками для продвижения по сети. Часто во время атак или тестирований на проникновение атакующие перемещаются не вверх по привилегиям, а вбок по машинам, "перескакивая" от одной машины к...

Детектируем горизонтальное перемещение с PsExec

Привет, Хабр! Сегодня мы хотели бы поговорить о Lateral Movement - тактике, активно используемой злоумышленниками для продвижения по сети. Часто во время атак или тестирований на проникновение атакующие перемещаются не вверх по привилегиям, а вбок по машинам, "перескакивая" от одной машины к...

Bleeding-edge обход блокировок: настраиваем сервер и клиент XRay с XTLS-Reality быстро и просто

В серии предыдущих статей я описывал, почему повсеместно используемые VPN- и прокси-протоколы такие как Wireguard и L2TP очень уязвимы к выявлению и могут быть легко заблокированы цензорами при желании, обозревал существующие гораздо более надежные протоколы обхода блокировок, клиенты для них, а...

Bleeding-edge обход блокировок: настраиваем сервер и клиент XRay с XTLS-Reality быстро и просто

В серии предыдущих статей я описывал, почему повсеместно используемые VPN- и прокси-протоколы такие как Wireguard и L2TP очень уязвимы к выявлению и могут быть легко заблокированы цензорами при желании, обозревал существующие гораздо более надежные протоколы обхода блокировок, клиенты для них, а...

Privacy Day 2023: приватность во время кризисов и рост утечек данных

Читайте об опыте стран евразийского региона, русском парадоксе приватности, а также интервью с писателем-фантастом Cory Doctorow и директором по исследованиям OONI Maria Xynou. Делимся с вами итоговым материалом с выводами и выдержками с прошедшей Международной конференции Privacy Day 2023. Это...

Privacy Day 2023: приватность во время кризисов и рост утечек данных

Читайте об опыте стран евразийского региона, русском парадоксе приватности, а также интервью с писателем-фантастом Cory Doctorow и директором по исследованиям OONI Maria Xynou. Делимся с вами итоговым материалом с выводами и выдержками с прошедшей Международной конференции Privacy Day 2023. Это...

70+ бесплатных приманок для ловли хакеров

Сегодня я хочу поделиться подборкой open source ханипотов, которые можно использовать для защиты своих серверов и локальных сетей от кибератак. Но для начала давайте разберемся, что такое ханипот и зачем он нужен. Honeypot — это приманка для хакеров, которая имитирует реальную цель атаки. Он может...

70+ бесплатных приманок для ловли хакеров

Сегодня я хочу поделиться подборкой open source ханипотов, которые можно использовать для защиты своих серверов и локальных сетей от кибератак. Но для начала давайте разберемся, что такое ханипот и зачем он нужен. Honeypot — это приманка для хакеров, которая имитирует реальную цель атаки. Он может...

XSS атакует! Не краткий обзор где и как искать уязвимости

Казалось бы, XSS уязвимостям уже 100 лет в обед: написано огромное количество материала на эту тему, браузеры и инструменты которые мы используем тоже развиваются и добавляются новые уровни защиты. Но тема не перестает быть актуальной, ведь в новой версии Top 10 Web Application Security Risks...

XSS атакует! Не краткий обзор где и как искать уязвимости

Казалось бы, XSS уязвимостям уже 100 лет в обед: написано огромное количество материала на эту тему, браузеры и инструменты которые мы используем тоже развиваются и добавляются новые уровни защиты. Но тема не перестает быть актуальной, ведь в новой версии Top 10 Web Application Security Risks...

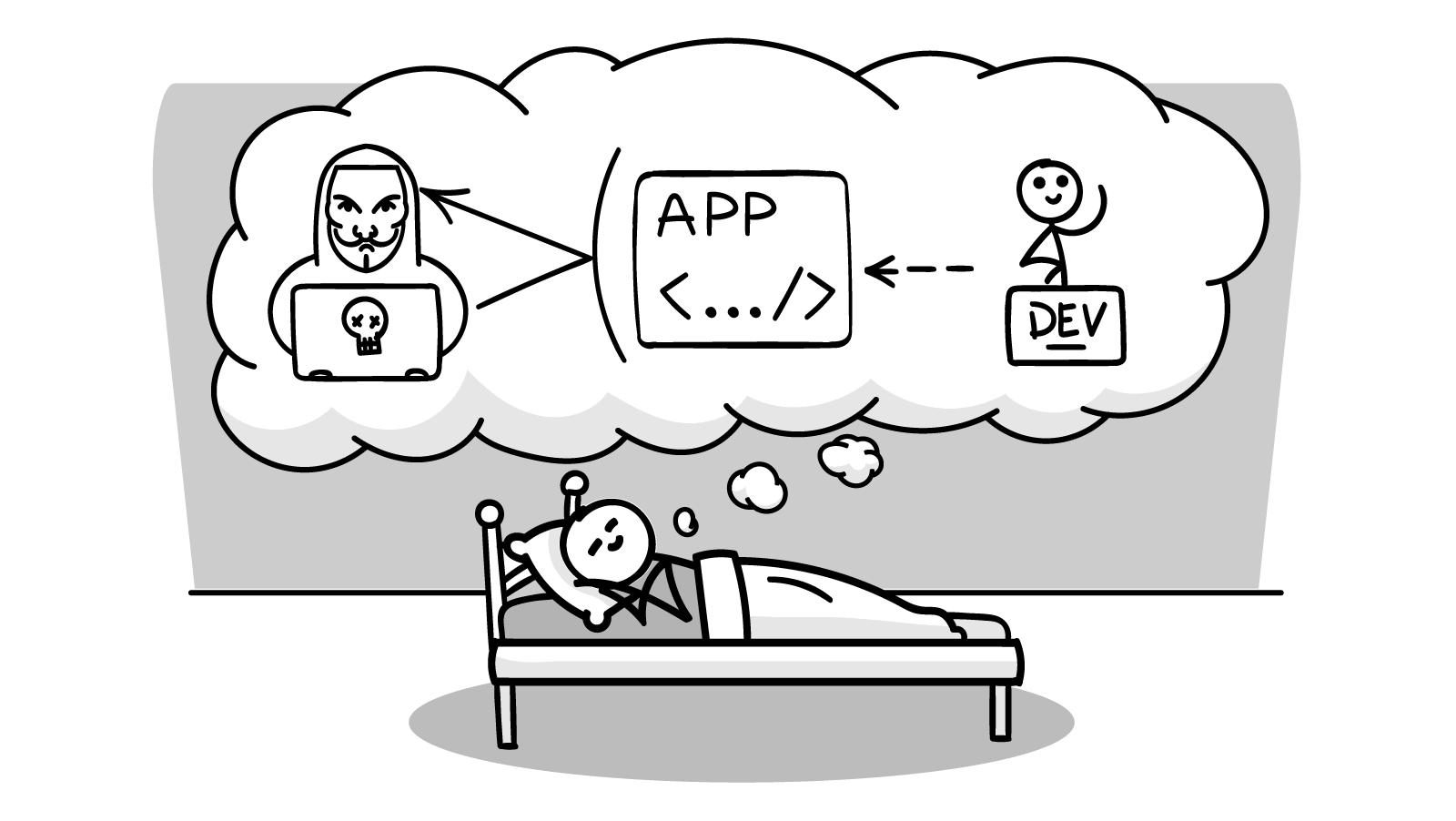

Снятся ли разработчикам безопасные приложения?

Волнует ли разработчиков безопасность кода? Для меня вопрос открыт. Эта статья — своего рода опрос: хочу собрать мнения как разработчиков, так и специалистов по безопасности. Поможете? Читать дальше →...

Снятся ли разработчикам безопасные приложения?

Волнует ли разработчиков безопасность кода? Для меня вопрос открыт. Эта статья — своего рода опрос: хочу собрать мнения как разработчиков, так и специалистов по безопасности. Поможете? Читать дальше →...

[Перевод] Пасхалки — самовыражение или баловство?

Представьте, что в софте, веб‑сервисах и фильмах внезапно пропали бы все пасхалки. Что случилось бы с миром тогда? Кажется, что ничего. Разве что он стал бы чуть‑чуть менее смешным. Или нет? Давайте поговорим о том, почему возникли скрытые возможности в программах, есть ли от них польза или вред....

[Перевод] Пасхалки — самовыражение или баловство?

Представьте, что в софте, веб‑сервисах и фильмах внезапно пропали бы все пасхалки. Что случилось бы с миром тогда? Кажется, что ничего. Разве что он стал бы чуть‑чуть менее смешным. Или нет? Давайте поговорим о том, почему возникли скрытые возможности в программах, есть ли от них польза или вред....

Облачная HIPAA инфраструктура

Сегодня мы попытаемся понять в общих чертах, что такое HIPAA и как соответствовать этому стандарту в сфере программного обеспечения и инфраструктуры. Несмотря на то что это стандарт с достаточно четкими техническими требованиями, его реализация может варьироваться от проекта к проекту, поэтому мы...

Облачная HIPAA инфраструктура

Сегодня мы попытаемся понять в общих чертах, что такое HIPAA и как соответствовать этому стандарту в сфере программного обеспечения и инфраструктуры. Несмотря на то что это стандарт с достаточно четкими техническими требованиями, его реализация может варьироваться от проекта к проекту, поэтому мы...

Security Week 2317: подробности атаки supply chain на компанию 3CX

В начале апреля мы писали об атаке на компанию 3CX. Эта атака относится к классу supply chain: в таких случаях не только компрометируется корпоративная сеть жертвы, но и возникает опасность заражения других компаний по цепочке поставок. В данном случае некоторое время с сайта 3CX распространялись...