Еще один пример использования IDAPy в REMA

Привет, Хабр! На примере малвары, используемой группировкой Kimsuky в 2021 году, я покажу, как можно упростить себе анализ, используя IDAPy для декодирования строк при статическом анализе сэмпла (или если и не упростить, то хотя бы сделать его более изящным:)). Рассматриваемый образец доступен на...

Почему новые домены .zip и .mov — подарок «Гугла» мошенникам

В последние годы обширный список доменов первого уровня (top level domains, TLD) регулярно пополняется: всё чаще в дополнение к обычным доменам .com, .org, .ru, .net стали встречаться домены .aero, .club итд. Следуя за спросом, Google анонсировал в мае 8 новых доменов, включая два неотличимых от...

Почему новые домены .zip и .mov — подарок «Гугла» мошенникам

В последние годы обширный список доменов первого уровня (top level domains, TLD) регулярно пополняется: всё чаще в дополнение к обычным доменам .com, .org, .ru, .net стали встречаться домены .aero, .club итд. Следуя за спросом, Google анонсировал в мае 8 новых доменов, включая два неотличимых от...

Топ самых интересных CVE за май 2023 года

Внимание! Вся представленная информация предназначена для ознакомления. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Ниже представлена подборка самых интересных уязвимостей за май 2023 года! Читать далее...

Топ самых интересных CVE за май 2023 года

Внимание! Вся представленная информация предназначена для ознакомления. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Ниже представлена подборка самых интересных уязвимостей за май 2023 года! Читать далее...

Supply Chain Security: Chainloop. краткий обзор решения

Привет! Меня зовут Михаил Черешнев, я работаю в компании Swordfish Security, где занимаюсь вопросами внедрения DevSecOps. Сегодня мы в команде много внимания уделяем направлению Software Supply Chain Security. Если заглянуть в Рунет, можно найти в нем немало статей, рассказывающих о проблемах в...

Supply Chain Security: Chainloop. краткий обзор решения

Привет! Меня зовут Михаил Черешнев, я работаю в компании Swordfish Security, где занимаюсь вопросами внедрения DevSecOps. Сегодня мы в команде много внимания уделяем направлению Software Supply Chain Security. Если заглянуть в Рунет, можно найти в нем немало статей, рассказывающих о проблемах в...

Core Werewolf: легитимное ПО против ОПК и критической инфраструктуры

Группировка Core Werewolf — один из новых представителей той части киберпреступности, которая в сегодняшней обстановке занимается активным шпионажем. Как минимум с 2021 года она предпринимала атаки на российские организации, связанные с оборонно-промышленным комплексом (ОПК) и критической...

Core Werewolf: легитимное ПО против ОПК и критической инфраструктуры

Группировка Core Werewolf — один из новых представителей той части киберпреступности, которая в сегодняшней обстановке занимается активным шпионажем. Как минимум с 2021 года она предпринимала атаки на российские организации, связанные с оборонно-промышленным комплексом (ОПК) и критической...

Как бесплатно запустить DAST на базе OWASP ZAP Automation Framework на своем проекте

Привет, меня зовут Олег Рыбченко, я работаю QA инженером в hh.ru. Количество атак на IT-инфраструктуру сегодня растет в геометрической прогрессии — об этом свидетельствуют многочисленные упоминания во всевозможных СМИ, так что не будем в очередной раз приводить графики и статистику. Разумеется, в...

Как бесплатно запустить DAST на базе OWASP ZAP Automation Framework на своем проекте

Привет, меня зовут Олег Рыбченко, я работаю QA инженером в hh.ru. Количество атак на IT-инфраструктуру сегодня растет в геометрической прогрессии — об этом свидетельствуют многочисленные упоминания во всевозможных СМИ, так что не будем в очередной раз приводить графики и статистику. Разумеется, в...

Книга «Аппаратный хакинг: взлом реальных вещей»

Привет, Хаброжители! Встроенные системы трудно атаковать. Различных конструкций плат, процессоров и операционных систем слишком много, и это затрудняет их реверс-инжиниринг. Но теперь все станет проще — вас обучат два ведущих мировых эксперта по взлому аппаратного обеспечения. Пройдите ускоренный...

Книга «Аппаратный хакинг: взлом реальных вещей»

Привет, Хаброжители! Встроенные системы трудно атаковать. Различных конструкций плат, процессоров и операционных систем слишком много, и это затрудняет их реверс-инжиниринг. Но теперь все станет проще — вас обучат два ведущих мировых эксперта по взлому аппаратного обеспечения. Пройдите ускоренный...

История одной уязвимости

Всем привет. Сегодня я поведаю о дыре в безопасности одного открытого проекта — от выявления до устранения, а также как решая заявку с багом, невольно стал исследователем уязвимостей. Читать дальше →...

История одной уязвимости

Всем привет. Сегодня я поведаю о дыре в безопасности одного открытого проекта — от выявления до устранения, а также как решая заявку с багом, невольно стал исследователем уязвимостей. Читать дальше →...

Есть проблемы гораздо сложнее, чем NP-Complete

Люди часто сравнивают P и NP в таком духе, что проблемы P простые, а NP — сложные. Но это чрезмерное упрощение. На самом деле проблемы могут быть намного, намного сложнее, чем NP. В этом смысле можно вспомнить интеллектуально-фантастический триллер Travelling Salesman (Коммивояжёр, 2012) о четырёх...

Есть проблемы гораздо сложнее, чем NP-Complete

Люди часто сравнивают P и NP в таком духе, что проблемы P простые, а NP — сложные. Но это чрезмерное упрощение. На самом деле проблемы могут быть намного, намного сложнее, чем NP. В этом смысле можно вспомнить интеллектуально-фантастический триллер Travelling Salesman (Коммивояжёр, 2012) о четырёх...

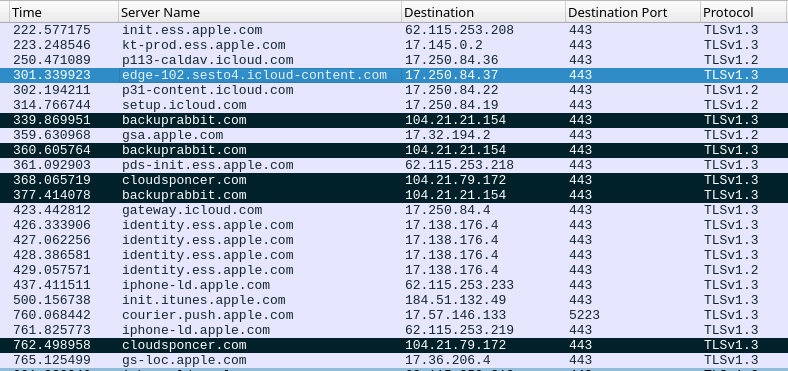

Security Week 2323: целевая атака на устройства под управлением iOS

1 июня эксперты «Лаборатории Касперского» опубликовали первый отчет о новой целевой атаке на мобильные устройства Apple. Атаку обнаружили в корпоративной сети компании и назвали «Операция Триангуляция». Отчет можно считать предварительным — он дает только общие сведения о процессе атаки. Кроме...