Обзор первого заседания экспертов по технологиям ДЭГ

Информационная служба «Хабра» посетила первое заседание экспертов по технологиям дистанционного электронного голосования (ДЭГ). Заседание проходило при участии специалистов из «Ростелеком», представителей Центральной избирательной комиссии РФ, специалистов «Криптонит» и специалистов «КриптоПРО»....

Обзор первого заседания экспертов по технологиям ДЭГ

Информационная служба «Хабра» посетила первое заседание экспертов по технологиям дистанционного электронного голосования (ДЭГ). Заседание проходило при участии специалистов из «Ростелеком», представителей Центральной избирательной комиссии РФ, специалистов «Криптонит» и специалистов «КриптоПРО»....

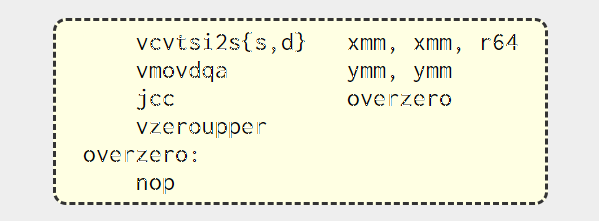

Security Week 2331: аппаратная уязвимость в процессорах AMD

На прошлой неделе исследователь Тавис Орманди из команды Google Information Security опубликовал подробности о новой уязвимости в процессорах AMD поколения Zen 2. Эта аппаратная проблема связана с ошибкой в логике работы процессоров, которую AMD, к счастью, решает обновлением микрокода. Исправление...

Security Week 2331: аппаратная уязвимость в процессорах AMD

На прошлой неделе исследователь Тавис Орманди из команды Google Information Security опубликовал подробности о новой уязвимости в процессорах AMD поколения Zen 2. Эта аппаратная проблема связана с ошибкой в логике работы процессоров, которую AMD, к счастью, решает обновлением микрокода. Исправление...

Как взломать антиплагиат? — Безопасность и уязвимости NLP -классификаторов. Часть 1

Всем привет! Меня зовут Артём Семенов, я занимаюсь пентестами в компании RTM Group. Известная поговорка гласит: «Словом можно ранить, а словарём – убить». Это особенно актуально для темы, которую мы сегодня рассмотрим, ведь для атак мы будем использовать либо слово, либо огромный текст. В начале...

Как взломать антиплагиат? — Безопасность и уязвимости NLP -классификаторов. Часть 1

Всем привет! Меня зовут Артём Семенов, я занимаюсь пентестами в компании RTM Group. Известная поговорка гласит: «Словом можно ранить, а словарём – убить». Это особенно актуально для темы, которую мы сегодня рассмотрим, ведь для атак мы будем использовать либо слово, либо огромный текст. В начале...

Детектируем горизонтальное перемещение с SMBExec и AtExec

Привет, Хабр! Сегодня мы бы хотели продолжить наш рассказ о различных инструментах горизонтального перемещения. И на этот раз мы затронем не слишком сложные (говоря об исполнении атаки), но все еще довольно распространенные инструменты: SMBExec и AtExec , разберем их принцип работы и возможный...

Детектируем горизонтальное перемещение с SMBExec и AtExec

Привет, Хабр! Сегодня мы бы хотели продолжить наш рассказ о различных инструментах горизонтального перемещения. И на этот раз мы затронем не слишком сложные (говоря об исполнении атаки), но все еще довольно распространенные инструменты: SMBExec и AtExec , разберем их принцип работы и возможный...

ТОП-26 программ мониторинга и контроля работы сотрудников за компьютером 2023. Полный обзор

Автоматизация рабочего процесса заметно сокращает объем обязанностей сотрудников, но важно, чтобы она еще и повышала их эффективность. Если этого не произошло, то правильным решением будет следить за продуктивностью персонала в течение дня. Для этого существуют программы, которые контролируют, чем...

ТОП-26 программ мониторинга и контроля работы сотрудников за компьютером 2023. Полный обзор

Автоматизация рабочего процесса заметно сокращает объем обязанностей сотрудников, но важно, чтобы она еще и повышала их эффективность. Если этого не произошло, то правильным решением будет следить за продуктивностью персонала в течение дня. Для этого существуют программы, которые контролируют, чем...

Пароли здорового человека (part I)

Сегодня мы в очередной раз потрогаем тему защиты критичных данных в дозволенных местах. Здравствуйте, меня зовут Виктор и у меня больше 200 паролей. Прошли те счастливые времена, когда зажиточный помещик мог обойтись всего 1 ключом от сундука, где лежат все его NFT червонцы. Современный мир диктует...

Пароли здорового человека (part I)

Сегодня мы в очередной раз потрогаем тему защиты критичных данных в дозволенных местах. Здравствуйте, меня зовут Виктор и у меня больше 200 паролей. Прошли те счастливые времена, когда зажиточный помещик мог обойтись всего 1 ключом от сундука, где лежат все его NFT червонцы. Современный мир диктует...

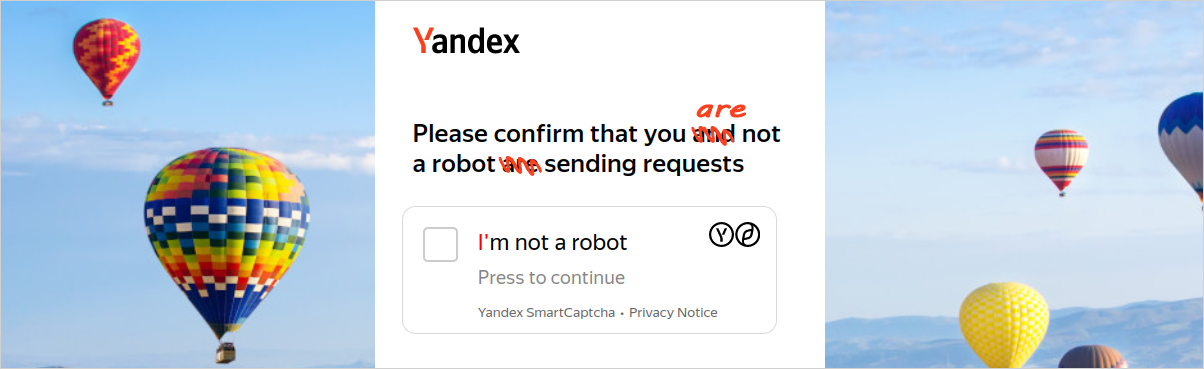

Open Redirect на Яндексе. Часть вторая

А вы уверены, что вы не робот? Капча это проверит! Здравствуйте, дорогие хабровчане. Это вторая часть статьи про уязвимость Open Redirect страницы аутентификации Яндекса. Первая часть здесь. На этот раз я расскажу, как получилось сделать честный редирект на внешний ресурс. Важное примечание: я...

Open Redirect на Яндексе. Часть вторая

А вы уверены, что вы не робот? Капча это проверит! Здравствуйте, дорогие хабровчане. Это вторая часть статьи про уязвимость Open Redirect страницы аутентификации Яндекса. Первая часть здесь. На этот раз я расскажу, как получилось сделать честный редирект на внешний ресурс. Важное примечание: я...

«Port Knocking» на устройствах MikroTik

Port Knocking - это метод, который позволяет скрыть открытые порты на сервере, а также скрыть сам факт существования сервера в сети. Он основывается на использовании последовательности подключений к определенным портам, которые заранее определены администратором. Если эта последовательность верна,...

«Port Knocking» на устройствах MikroTik

Port Knocking - это метод, который позволяет скрыть открытые порты на сервере, а также скрыть сам факт существования сервера в сети. Он основывается на использовании последовательности подключений к определенным портам, которые заранее определены администратором. Если эта последовательность верна,...

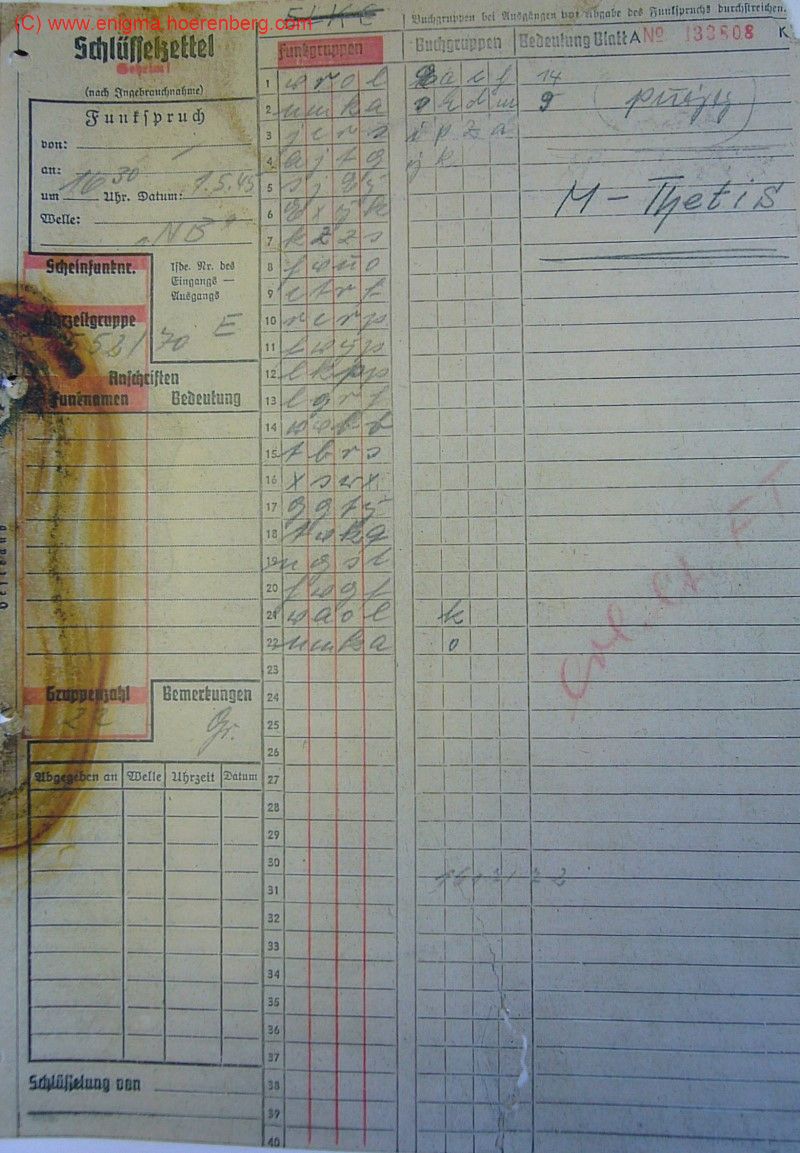

Нерасшифрованное сообщение «Энигмы»

Как известно, одной из главных уязвимостей шифровальной машины «Энигма» было то, что она никогда не кодировала буквы исходного сообщения в те же самые буквы шифротекста. Именно эта слабость стала ключом для взлома алгоритма и реконструкции хитроумного механизма. Несмотря на это, до сих пор осталось...

Где больше вирусов: в интернете или на ободке унитаза?

Неразрешенная загадка человечества. Вопрос, ответа на который не знает искусственный интеллект и гугл. Ему посвящали жизнь древние мыслители, ломали голову Евклид и Аристотель. А ведь и правда, где? На первый взгляд может показаться, что вокруг нас на каждом кусочке поверхности проживают миллионы и...