Хакните HL и заработайте 125.000 рублей

При разработке безопасных и/или анонимных приложений всегда наступает такой момент, когда становится необходимым выйти из своих сугубо теоретических размышлений, выйти из скованного дебагом одиночества, выйти из затворничества программных реализаций в открытое общество, безжалостно указывающее на...

Хакните HL и заработайте 125.000 рублей

При разработке безопасных и/или анонимных приложений всегда наступает такой момент, когда становится необходимым выйти из своих сугубо теоретических размышлений, выйти из скованного дебагом одиночества, выйти из затворничества программных реализаций в открытое общество, безжалостно указывающее на...

Когда вам достаточно базового файрвола

Безопасность проекта может обрушиться, как в дженге, от одного халатно не закрытого порта. Тысячи ботов обшаривают интернет в поисках таких лазеек, чтобы угнать доступы. Для фильтрации трафика между зонами сети провайдеры внедряют межсетевые экраны (МЭ). Они помогают разграничивать права доступа,...

Когда вам достаточно базового файрвола

Безопасность проекта может обрушиться, как в дженге, от одного халатно не закрытого порта. Тысячи ботов обшаривают интернет в поисках таких лазеек, чтобы угнать доступы. Для фильтрации трафика между зонами сети провайдеры внедряют межсетевые экраны (МЭ). Они помогают разграничивать права доступа,...

Фаерволы: какие бывают и как они могут быть реализованы

Фаервол, брандмауэр, межсетевой экран — это некая функция, которая определяет пропускать пакет или не пропускать пакет, основываясь на его содержимом. В этой статье разберемся, как фаервол может быть реализован с аппаратной точки зрения. Читать далее...

Фаерволы: какие бывают и как они могут быть реализованы

Фаервол, брандмауэр, межсетевой экран — это некая функция, которая определяет пропускать пакет или не пропускать пакет, основываясь на его содержимом. В этой статье разберемся, как фаервол может быть реализован с аппаратной точки зрения. Читать далее...

Зачем ИТ-компании клуб по информационной безопасности и как его запустить

Занимаясь разработкой программного обеспечения, мы в МойОфис знаем, как важны высокие стандарты информационной безопасности. Наши продукты сертифицированы ФСТЭК, что позволяет использовать их для работы с конфиденциальной информацией и в аттестованных системах. Подход, при котором безопасность...

Зачем ИТ-компании клуб по информационной безопасности и как его запустить

Занимаясь разработкой программного обеспечения, мы в МойОфис знаем, как важны высокие стандарты информационной безопасности. Наши продукты сертифицированы ФСТЭК, что позволяет использовать их для работы с конфиденциальной информацией и в аттестованных системах. Подход, при котором безопасность...

Топ самых интересных CVE за июль 2023 года

В этой подборке представлены самые интересные уязвимости за июль 2023 года. Подведем вместе итоги прошедшего месяца, поехали! Читать далее...

Топ самых интересных CVE за июль 2023 года

В этой подборке представлены самые интересные уязвимости за июль 2023 года. Подведем вместе итоги прошедшего месяца, поехали! Читать далее...

14 глаз против VPN: что нужно знать про то, как главные разведки мира совместно шпионят за пользователями

«Пять глаз», «Девять глаз» и «Четырнадцать глаз» — это реально существующие международные альянсы по массовому наблюдению, включающие в себя, соответственно, 5, 9 и 14 западных стран, а также партнёрские страны-сателлиты. На основе соглашений в основе этих альянсов, спецслужбы развитых стран...

14 глаз против VPN: что нужно знать про то, как главные разведки мира совместно шпионят за пользователями

«Пять глаз», «Девять глаз» и «Четырнадцать глаз» — это реально существующие международные альянсы по массовому наблюдению, включающие в себя, соответственно, 5, 9 и 14 западных стран, а также партнёрские страны-сателлиты. На основе соглашений в основе этих альянсов, спецслужбы развитых стран...

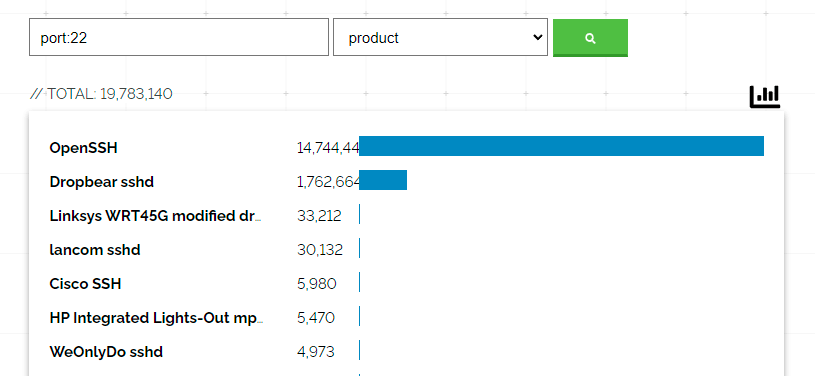

OpenSSH против SSH

Рис. 1. Разные реализации SSH, источник: Shodan Формально протокол SSH определён в ряде стандартов RFC (список ниже). В то же время есть много реализаций этого протокола. OpenSSH — самая популярная из них, хотя не единственная. Например, вот альтернативная реализация SSH на Go (и несколько примеров...

OpenSSH против SSH

Рис. 1. Разные реализации SSH, источник: Shodan Формально протокол SSH определён в ряде стандартов RFC (список ниже). В то же время есть много реализаций этого протокола. OpenSSH — самая популярная из них, хотя не единственная. Например, вот альтернативная реализация SSH на Go (и несколько примеров...

Аттракцион невиданной щедрости: как мы потеряли и раздали скинов из игры на миллионы долларов

Привет! Меня зовут Миша Малашин, я продакт-менеджер маркетплейса игровых предметов CS.MONEY. Сегодня расскажу, как год назад у нас украли почти 1 миллиард рублей — это история о том, что нужно вовремя менять пароли, не давать избыточных доступов кому попало, и внимательно следить за развёрнутыми...

Аттракцион невиданной щедрости: как мы потеряли и раздали скинов из игры на миллионы долларов

Привет! Меня зовут Миша Малашин, я продакт-менеджер маркетплейса игровых предметов CS.MONEY. Сегодня расскажу, как год назад у нас украли почти 1 миллиард рублей — это история о том, что нужно вовремя менять пароли, не давать избыточных доступов кому попало, и внимательно следить за развёрнутыми...

Импортозамещение NAC: обзор российского решения WNAM

Сегодня расскажем про российскую разработку WNAM от Netams. Мы знакомы с этим вендором много лет, и они заметно выросли после 2022 года. Сейчас это отечественный ACS/NAC-продукт, который является альтернативой ушедшим с рынка импортным решениям. И несмотря на название, реализует авторизацию не...

Импортозамещение NAC: обзор российского решения WNAM

Сегодня расскажем про российскую разработку WNAM от Netams. Мы знакомы с этим вендором много лет, и они заметно выросли после 2022 года. Сейчас это отечественный ACS/NAC-продукт, который является альтернативой ушедшим с рынка импортным решениям. И несмотря на название, реализует авторизацию не...