Обновись сейчас! ТОП-5 самых опасных уязвимостей сентября

Обновись сейчас! ТОП-5 самых опасных уязвимостей сентября В этой заметке расскажем о самых опасных уязвимостях сетевого периметра, которые мы в CyberOK отслеживали в сентябре 2023 года. Сегодня в ТОП-5: ● Гонки на Битриксе (BDU:2023-05857); ● Экспериментальный разгласитель почты (ZDI-23-1473 и их...

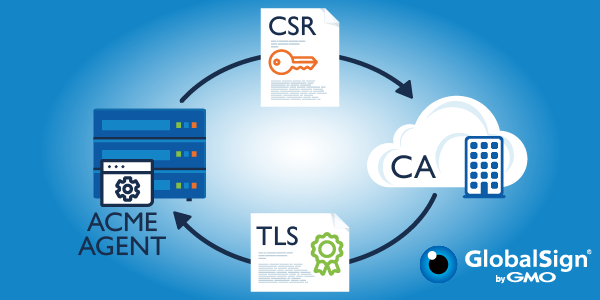

Многие компании не готовы к автоматизации PKI

На рынке инфраструктуры открытых ключей (PKI) в ближайшее время могут произойти значительные изменения. Самое главное из них — предложение Google по сокращению срока службы сертификатов SSL/TLS. Максимально допустимым сроком сертификата станет 90 дней. Это потребует от владельцев веб-сайтов полной...

Как работают киберкриминалисты: расследование инцидента

В киберкриминалистике есть золотое правило: мы связаны рамками строгих положений NDA, чтобы избежать рисков атак со стороны хакеров в адрес наших клиентов. Поэтому кейсы в информационной безопасности - огромная редкость. Но все же команда киберкриминалистов Angara SOC в этом материале поделилась...

CTF как швейцарский нож специалиста

Всем привет, в этой статье мы рассмотрим CTF как некоторый инструмент, в частности такой универсальный швейцарский нож, составляющие которого обозначим следующим образом: 1) CTF как рождение будущего тимлида 2) CTF как шпаргалка HR-у 3) CTF как отладчик руководителя Читать далее...

Неструктурированные данные: что это, в чем их опасность и как защититься?

Объемы, разнообразие, а главное, ценность информации продолжают расти. Особенно выделяются неструктурированные данные, которые не имеют четкой организации, структуры или формата. Этим они отличаются от структурированных данных, которые обычно хранятся в базах данных и подчиняются строгим схемам и...

Как сделать СКУД на стойку своими руками за 20 тыс. рублей

Привет! Меня зовут Иван, я отвечаю за СКУД, видеонаблюдение и системы противопожарной безопасности в дата-центре Nubes Alto. Сегодня расскажу о том, как своими руками и за вменяемые деньги установить СКУД на стойку в серверной или в ЦОД. Решение буду показывать на примере стоек Vertiv. Если у вас...

Зачем нужны и какими могут быть дискуссионные ИТ-конференции — обсуждаем наше видение вопроса и планы

Егор Бигун, директор по информационной безопасности beeline cloud, делится видением относительно нового формата ИТ-конференций. Такой подход мы будем использовать в рамках бесплатного мероприятия Deep cloud dive, которое состоится 12 октября. Читать далее...

Десять самых громких кибератак в странах Ближнего Востока

Некоторое время назад мы стали знакомить вас с нашими аналитическими исследованиями. Мы уже давно изучаем актуальные киберугрозы в России и мире и регулярно делимся важными для рынка цифрами и фактами, анализируем тренды и даже предсказываем будущее кибербезопасности. С недавних пор мы стали делать...

Поднимаем собственный узел в анонимной сети Hidden Lake

Хоть анонимные сети и являются определённого рода остатком, придатком куда большего множества всеразличных коммуникаций, тем не менее их можно рассматривать как некого рода островки приватности, абстрагированные от всего остального мира и завораживающие своей технической ухищрённостью и...

Современное состояние инструментов поиска утечек памяти

Несмотря на большое количество доступных инструментов поиска утечек памяти, в том числе от таких гигантов ИТ как FaceBook, существуют ряд ограничений применимости этих инструментов. В данном статье приводится сравнение существующих инструментов и их границы применимости. Читать далее...

К2 Кибербезопасность выходит на рынок коммерческих SOC в партнерстве с «Лабораторией Касперского»

К2 Кибербезопасность запускает Центр мониторинга информационной безопасности (Security Operations Center, SOC). Он объединит экспертизу К2 Кибербезопасность в области защиты информации и передовые технологии “Лаборатории Касперского”. Используя платформу Kaspersky Unified Monitoring and Analysis...

Минцифрова гора, суверенная мышь и 0,0037%-ное импортозамещение

Процесс обилечивания российских сайтов суверенными TLS-сертификатами идет в лучших традициях плановой экономики: бодрые рапорты с дутыми цифрами. Читать дальше →...

Подписываем образы контейнеров с помощью cosign, garantir и skopeo

Открытые контейнерные платформы, такие как OpenShift, стали неотъемлемой частью современной разработки и управления приложениями. Они обеспечивают удобство и надежность развертывания приложений в контейнерах, обеспечивая изоляцию, масштабируемость и управление ресурсами. Однако, для того чтобы...

Cloud, Big Data, Security: чего ждать от первой дискуссионной конференции Deep cloud dive

12 октября состоится первая дискуссионная конференция Deep cloud dive от beeline cloud. Регистрируйтесь здесь и мы пришлем вам ссылку на онлайн-трансляцию. Далее расскажем, чем наше мероприятие отличается от любой другой ИТ-конференции, что будет на повестке и почему вам стоит принять участие....

Истории из жизни вредоносов: прячемся в автозагрузку ОС Windows

Основной задачей, которую необходимо решить вредоносному файлу сразу после запуска является закрепление в системе, то есть обеспечение возможно постоянной работы данного процесса в системе. То есть, злоумышленнику необходимо, чтобы процесс, с помощью которого он может получить доступ в систему...

Запуск потенциально опасного кода в изолированном окружении. Как мы сохраняем безопасность на macOS

Мы запустили облачный тест-раннер Emcee. Теперь другие компании могут тестировать приложения, не разворачивая у себя локальную версию раннера. Правда, запуск стороннего кода на наших серверах — это небезопасно. Но мы решили этот вопрос — рассказываем, как это было. Читать далее...

ПЛК Mitsubishi: как разобрать сетевой протокол и найти уязвимости в устройстве без использования прошивки

Нас окружают умные устройства. Внутри каждого — микросхемы и прошивки с программным кодом, который содержит уязвимости. Представьте, что в руки исследователя безопасности попадает устройство с недокументированным сетевым протоколом. Возникают задачи: разобрать протокол, научиться общаться с...

Экзамен для начинающих. PWN. bookshelf PatriotCTF 2023

Недавно прошел PatriotCTF 2023. Таски хорошие особенно для начинающих. Зацепил меня таск по разделу PWN. Чтобы его решить необходимы знания в: 1. Реверсе 2. ROP-цепочках 3. Базовых понятиях интов 4. Знать что такое переполнение буффера Это экзамен для начинающих, потому что в таске включены все...