Yggdrasil-mesh глазами пентестера

В наше время растет популярность децентрализованных альтернатив современным подходам к маршрутизации трафика в вычислительных сетях (например, для обхода санкционных блокировок недружественных стран и анонимизации трафика). Одним из примеров такого подхода является Yggdrasil. Новые подходы обещают...

Истории из жизни вредоносов: знакомимся с Remnux

Представим следующую ситуацию, у нас имеется файл, который скорее всего содержит вредоносный код. Варианты с отправкой этого файла сазу на virustotal.com мы пока рассматривать не будем, так как это слишком просто не спортивно. Можно конечно, поднять виртуалку/контейнер с Windows/Linux и в нем с...

Фаззинг на пальцах. Часть 1: идея, техника и мера

О чем вы думаете, когда слышите слово «фаззинг»? Одни вспоминают о приказе ФСТЭК России № 239, другие — об утилитах с пугающими отчетами, а кто-то и вовсе озадаченно пожимает плечами. Рассказываем, для чего нужен фаззинг, зачем его применять и каким он бывает. Навигация по статье: • Ввод понятия •...

Автоматизация выявления вредоноса в реестре Windows

В работе с компьютерными инцидентами, специалисты по информационной безопасности часто сталкиваются с необходимостью глубокого и быстрого анализа операционной системы, для выявления мест закрепления вируса. Обычно они обращаются к журналам событий, однако при недостатке информации приходится...

[Перевод] Гитхаб вас сдаст: идентификация пользователей SSH-серверов

Недавно в своих ежедневных чтениях я наткнулся на явление, о котором думал уже много лет: феномен утечки информации людей, использующих SSH. Этот тип утечки информации не является новым явлением. Я давно предупреждал об этой опасности своих друзей, использующих SSH, но мой голос услышали лишь...

Устройство кучи для проженных самоваров. Часть 1

В реалиях нашего мира, программисты пользуются ООП и препочитают динамическую память, а не статическую. В нашей жизни, вне CTF, все работает именно в куче, потому что это удобно и практично. Речь пойдет о динамической памяти - куча (heap). Если взглянуть на статистику cvedetails, то можно увидеть,...

Будь что будет, или как я получила сертификат GCFA

Лада Антипова, специалист по киберкриминалистике Angara SOC, совсем недавно вернулась из Казахстана с отличными новостями: сдала свой первый экзамен на сертификат международного уровня – GIAC Certified Forensic Analyst (GCFA). В материале она рассказала, как готовилась, как пережила epic fail и...

Безопасная разработка, управление рисками и внутренний контроль

В настоящее время все больше компаний перестраивают свои процессы с учетом выгод от цифровизации. Потребность рынка России в цифровых продуктах растет. А с учетом текущих реалий и уходом основных производителей программного обеспечения с российского рынка возрастает проблема эффективности и...

Gryffine — история одного пет-проекта

Как-то раз один знакомый сисадмин пожаловался мне на жизнь суровую. Он рассказал об одном инциденте в его конторе. Стоит оговориться, что контора небольшая и такой сущности как отдельный специалист по информационной безопасности там нет. Инцидент стандартный до банальности. Случайно заметили...

Обратный отсчёт пошёл: последний шанс поучаствовать во взломе года

Кого убил Энтони? Время идёт, а правильного ответа до сих пор нет. Это закономерно — никто не обещал, что будет легко. Но моё терпение заканчивается. Я запускаю обратный отсчёт: с этого момента у вас есть ровно сутки, по истечении которых предложение аннулируется. Напоследок хотел сказать лишь...

Настраиваем Git server hook в GitLab On-Premise для защиты кода от вмешательства злоумышленников

Как убедиться в том, что коммиты в продуктовых репозиториях «настоящие»? То есть отправлены тем человеком, имя которого указано в коммите. Мы с коллегами из команды DevOps задались целью построить процесс, который будет давать нам полностью прозрачную картинку, и у нас это получилось. Эта статья...

Искусство создания безопасных и надежных приложений

Как сказал в свое время известный программист Эдсгер Вибе Дейкстра: «Программирование – это искусство контроля сложности». Чтобы достичь этого контроля необходимо не только уметь писать код, но и понимать, какие уязвимости могут возникнуть в процессе его выполнения. Поэтому среди множества проблем...

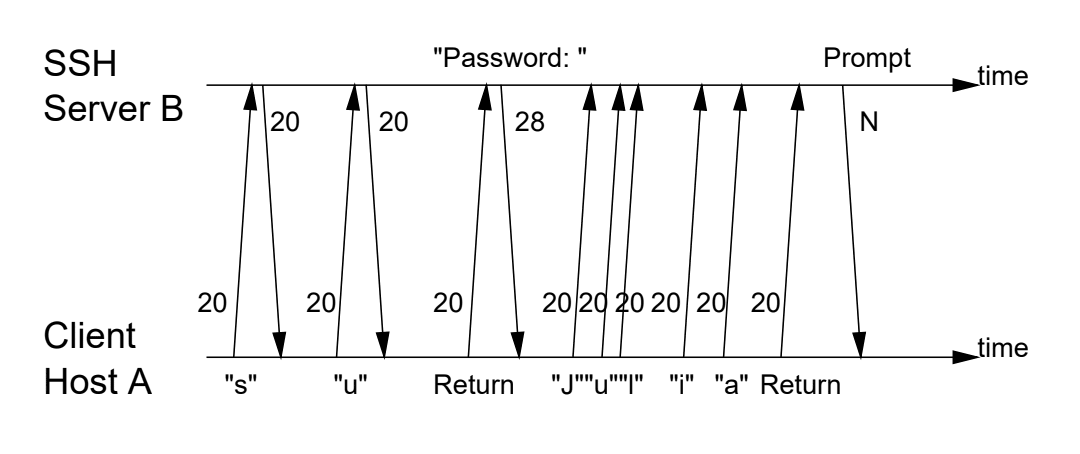

Не набирайте тексты в интернете, или Обфускация времени между нажатиями клавиш в SSH

В августе этого года в ssh(1) (клиент OpenSSH) внесено изменение с поддержкой обфускации тайминга нажатий клавиш, то есть интервалов между временем нажатия клавиш на клавиатуре. Спрашивается, почему разработчики озаботились такими нюансами информационной безопасности? Но причина есть. И на самом...

Детектируем горизонтальное перемещение с WMIExec

Привет, Хабр! Ранее мы рассказывали о возможных способах выявления горизонтального перемещения (Lateral Movement) с помощью таких инструментов, как PsExec, SMBExec и AtExec. Сегодня мы продолжим "работать" с данной техникой и рассмотрим еще один инструмент - WMIExec. В статье мы разберем его...

Почему ChatGPT пишет код с уязвимостями и как это исправить: наблюдение белого хакера

Всем привет! Я Артемий Богданов, занимаюсь практической безопасностью и работаю в Start X (ex-Антифишинг). А в прошлом находил уязвимости в Uber, Yahoo и ВКонтакте, занимал призовые места в конкурсах PHDays, NeoQUEST и других CTF. Как-то раз для одной отраслевой конференции по кибербезопасности мне...

(Не) безопасный дайджест: слив через подрядчика, взлом авиакомпании и корпоративное мошенничество

В конце месяца традиционно собрали для вас подборку ИБ-инцидентов. Сегодня в программе: инсайдер из японской телекоммуникационной компании, утечка данных сотрудников французского ритейлера и мошенница, потратившая деньги работодателя на роскошную жизнь. Читать далее...

Краткий обзор форума GIS DAYS 2023. День информационной безопасности

Продолжаем обзор программы форума GIS DAYS. Завершающий день форума был посвящен теме информационной безопасности, методике защиты от злоумышленников в период внедрения ИИ, а также обсуждению реальных потребностей бизнеса в области ИБ в условиях импортозамещения. Читать далее...

Тестируем инфраструктуру и приложение на устойчивость к DDoS-атакам

Сегодня расскажу, как можно протестировать свою ИТ-инфраструктуру или приложение на предмет устойчивости к DDoS-атакам на уровнях L4 и L7. Сразу скажу, что это нельзя назвать серьезным нагрузочным тестированием, это простой и бесплатный метод теста. У него две задачи: 1. Узнать, какой минимальной...