Куда движется российский рынок ИБ и как современная защита реагирует на актуальные киберугрозы

Привет, дорогой хабровчанин! Приближается конец года, и вроде бы до праздничного звона бокалов еще далековато, но итоги уходящего года подвести уже хочется. Чем мы с удовольствием и занялись в своем прошлом посте. В этой статье речь пойдет о рынке кибербезопасности и ИТ, а также о том, как строится...

Капитан ФСБ, шпионы и подставной гендиректор: разбираем атаку на нашего топ-менеджера

Привет! Пока мы разрабатывали продукты по кибербезопасности, на нас самих напали мошенники. Стандартный телефонный скам уже всем известен и с каждым годом работает все хуже, поэтому мошенники придумали новую схему с предварительной атакой на жертву через мессенджер. Именно под такую схему попали...

Папа-шпион создаёт креветок: угадываем профессии специалистов Positive Technologies по рассказам их детей

«Где-то в Москве, где много этажей, кафешек и офисов, а на входе логотип, находится папина работа. Обычно папин день выглядит как подъём, кофе, он много печатает и сохраняет файлы, и так до вечера. Таким образом папа улучшает программу для защиты телефонов и компьютеров». Так ребёнок описал работу...

Создаём HoneyBot в Telegram

Всем привет! В этой статье мы рассмотрим, как создать Telegram HoneyBot для идентификации анонимных пользователей «самого безопасного» мессенджера. А на примере такого бота заодно и наглядно покажем, как избегать деанонимизации в Telegram, и напомним о необходимости сохранять бдительность, кликая...

Анализ безопасности приложений, использующих GraphQL API

Привет! Меня зовут Даниил Савин. Летом я участвовал в программе стажировки для безопасников от Бастион и в процессе глубоко исследовал тему безопасности приложений, использующих GraphQL. Так появилась статья, из которой вы узнаете: — какие встроенные функции есть у GraphQL; — как тестировать...

Анализ виртуальной машины на примере VMProtect. Часть 1

В этой статье мы рассмотрим, как может выглядеть работа виртуальной машины VMProtect, а также посмотрим, что можно сделать для понимания защищенного функционала (в зависимости от того, как далеко вы готовы зайти в этом не всегда благодарном деле). Ожидается, что данный материал поможет тем, кто в...

[Перевод] Обеспечение безопасности Kubernetes с помощью Open Policy Agent (OPA)

Kubernetes — это мощный инструмент, который помогает нам эффективно и надежно управлять и развертывать наше программное обеспечение. Однако по мере того как наши системы становятся все более сложными, может возникнуть проблема с обеспечением их безопасности и соответствия правилам и нормам. Именно...

[Перевод] Иголка в стоге сена: ищем следы работы C2-фреймворка Sliver

Привет, Хабр, на связи лаборатория кибербезопасности компании AP Security! Не так давно на нашем канале вышла статья по использованию фреймворка постэксплуатации Sliver C2 от Bishop Fox. Сегодня мы представляем вам исследование компании Immersive Labs по детектированию и анализу нагрузок и туннелей...

Инфобез в компаниях: обучать или не обучать?

Привет, Хабр! Нас давно занимает вопрос, как в компаниях обстоят дела с информационной безопасностью в IT. Так что мы решили спросить у пользователей Хабра: что там у вас с ИБ? Читать далее...

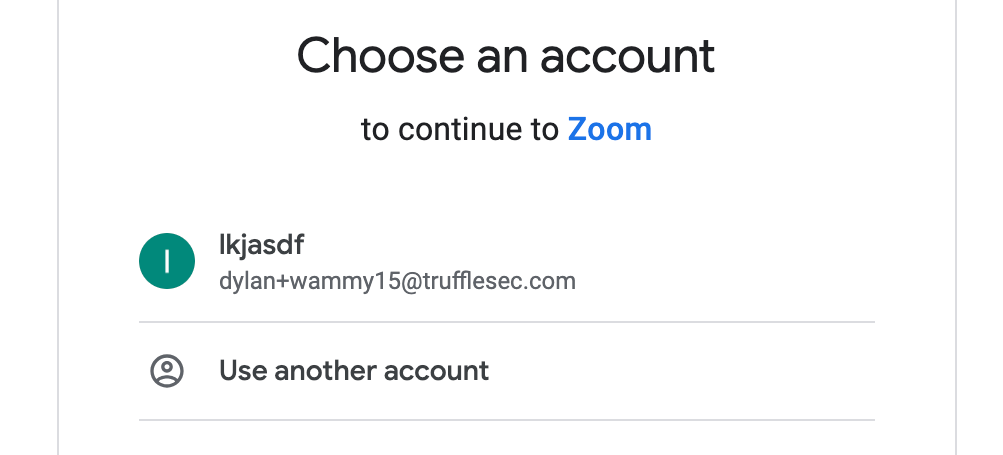

Security Week 2351: фантомные корпоративные учетки в экосистеме Google

На прошлой неделе исследователь Дилан Эйри из команды Truffle Security обнародовал детали уязвимости в протоколе OAuth компании Google. Ошибка в логике системы авторизации угрожает прежде всего компаниям, которые используют для совместной работы инфраструктуру Google Workspace. Дилан описывает...

Хостинг по паспорту все ближе: новые изменения в законодательстве

Всем привет! Меня зовут Леонид, я - владелец проекта по подбору виртуальных серверов Поиск VPS, и внимательно слежу за рынком хостинга. В декабре вступил в силу федеральный закон, регламентирующий работу провайдеров хостинга, и организации, в том числе зарубежные, не вошедшие в соответствующий...

Пора делать нормальных телеграм-ботов #3

Очень неочевидные вещи, о которых никогда не приходится задумываться, пока не сталкиваешься с реальными проблемами использования ботов (иногда очень злонамеренного и неправильного). Узнать, о чём речь...

Инвестиции в кибербезопасность: удачный выбор или верный шаг к потере финансовых активов?

Этот вопрос тревожит меня последние 3 дня, а именно с того момента, как наткнулся на одну статейку в VC. Но обо всем по порядку… С 2022 года утекло немало воды. Инвестициями в крипту я увлекался и имел некоторые позитивные результаты. Однако, был и негативный опыт, о котором и вспоминать не...

Как польские математики взломали Энигму

Когда речь заходит о взломе Энигмы, то всегда вспоминают об успехе британцев в Блетчли-парк. Но менее известно, что этот успех был построен на фундаменте, который заложили польские криптографы. История о том, как польские математики первыми смогли взломать легендарную Энигму. Читать далее...

Какую модель информационной безопасности выбрать?

Разграничение доступа к ресурсам системы - это важная часть информационной безопасности и управления доступом в компьютерных системах. Эта курсовая работа рассматривает методы и принципы разграничения доступа на уровне ресурсов и на уровне пользователей. Изучим различные аспекты этой проблемы,...

Зачем на камере и видеорегистраторе нужен криптоблок и как его восстановить

Представьте себе ситуацию, когда на камере наблюдения испортилась флэшка с прошивкой, и камера нуждается в ремонте. Берём копеечную флэшку и меняем, а прошивку скопируем с точно такой же камеры. Пять минут рекламы, и теперь камера работает и показывает видеопоток вновь. Но есть нюанс. Дело в том,...

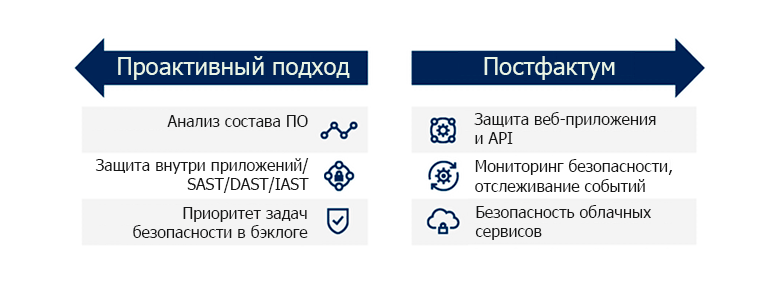

Безопасность DevOps. Обучение сотрудников

В предыдущей статье мы упомянули основную проблему современных практик DevOps и конвейера CI/CD (Continuous Integration/Continuous Delivery). Основная проблема с точки зрения безопасности в том, что проверка уязвимостей и мониторинг безопасности стоят в конце цикла разработки, перед развёртыванием...

Боремся с блокировками с помощью Trojan TCP на слабых устройствах c OpenWRT

В данной статье рассмотрим как: Настроить обход блокировок с помощью Trojan TCP, tun2socks и bird2 (BGP) на устройствах с 8 Мб ПЗУ и 64 ОЗУ (8/64); Настроить существующее подключение к OpenVPN серверу, которое могло или может перестать работать, через Trojan TCP туннель (Websocket этой реализацией...