Компьютерная безопасность страдает от устаревших технологий

Летом 2023 года известный специалист по безопасности Мэтью Грин написал в твиттере: «Проблема компьютерной безопасности будет решена на 80%, если мы просто уберём из продакшна все технологии, изображённые на этой диаграмме» (полная версия картинки под катом). При взгляде на перечисленные...

Устанавливаем владельцев сайтов методами OSINT

Всем привет! В этой обзорной статье мы расскажем как установить владельца сайта с помощью OSINT. Материал рассчитан на неспециалистов. Так что начнeм с самых элементарных вещей, а затем пройдeмся и по неочевидным методам, которые позволят нам узнать, кто владеет тем или иным веб-ресурсом. За...

Как мы обеспечиваем безопасность прикладных API с помощью Platform V Synapse

Привет, Хабр! Я Наталья Грачева, владелец продукта в СберТехе, ведущий руководитель ИТ-направления. Мы с командой развиваем продукт Platform V Synapse — децентрализованную платформу для задач интеграции. Я расскажу, почему важно обеспечивать безопасность API прикладных решений и как мы помогаем...

Кибербезопасность — ахиллесова пята африканского континента

Наше кибертурне по разным частям мира продолжается! Мы уже успели рассказать вам про путешествия по Ближнему Востоку и Азии, сегодня на очереди регион с огромным потенциалом — Африка. За последние пару десятков лет объединенный ВВП африканских стран увеличился более чем в пять раз. Цифровизация...

Авторизация в CLI приложении с помощью OAuth

Как выглядит процесс авторизации через OAuth в Command-line interface приложении? В стандартном сценарии провайдер перенаправляет обратно на сайт или в мобильное приложение (в случае с OAuth 2), а как перенаправлять в программу в терминале? В статье будет рассмотрен процесс OAuth авторизации в CLI...

Libre/OpenPGP vs OpenSSH/age

Я использую GnuPG (реализацию OpenPGP и LibrePGP) каждый день на протяжении более чем десяти лет. У меня накопилось почти две сотни публичных ключей разных людей с которыми я общался и общаюсь по почте. Почти три сотни публичных ключей для проверки дистрибутивов операционных систем и архивов...

Как IT-специалисты помогли выиграть суд у банка

Статья о том, как в суде при помощи разработчиков удалось оспорить кредитный договор, оформленный на человека жуликами. Автор статьи выражает благодарность разработчикам Роману и Александру. Специалисты проделали огромную и кропотливую работу, нашли выход в безнадежной (с точки зрения юристов)...

ARP Spoofing | Отравление ARP

ARP протокол предназначен для автоматического определения MAC-адреса по IP-адресу в режиме запрос ответ. Как злоумышленник может получить ваши учетки с его помощью? Читать далее...

Использование машинного обучения для борьбы с DDoS атаками

В настоящее время фиксируются реальные атаки DDoS более 1 Тбит/с. Так, например, атака 2018 год на GitHub достигла пикового объема трафика в 1,35 терабит в секунду, превосходя любую ранее зарегистрированную атаку. При этом растет количество сложных атак на протоколы прикладного уровня. Эти атаки...

HTB Pilgrimage. Получаем reverse-shell с помощью уязвимости в Binwalk

Привет, Хабр, на связи лаборатория кибербезопасности компании AP Security! Сегодня пройдем с вами Linux-машину на HackTheBox под названием Pilgrimage. Читать далее...

Обычный Client Side с необычной эксплуатацией

Это статья о клиентских уязвимостях, которые мне показались интересными. Целью статьи является показать, что иногда из, казалось бы, скучных уязвимостей с низким импактом, можно выжимать больше, чем кажется. Читать далее...

Топ самых интересных CVE за декабрь 2023 года

Всем привет! По следам ушедшего года публикуем подборку самых интересных CVE за последний месяц 2023-го. В декабре засветился ворох уязвимостей в Chrome и Firefox, вынудивших компании выпускать экстренные патчи. А также критические уязвимости в OpenSSH, фреймворке Apache Struts и маршрутизаторе...

Взаимодействие ИТ и ИБ: средства защиты

Ярослав Ясенков, инженер по информационной безопасности, Отдел развития Производственного департамента Security Vision Практика показывает, что цель достижения информационной безопасности возникает перед компаниями, достигшими определенного уровня зрелости. На пути к достижению этой зрелости...

Тренды облачных технологий в мире и России. Меню на 2024 год

В декабре мы активно поглощали мандарины и ежегодные прогнозы по облакам. В какой-то момент и того, и другого оказалось слишком много. На сегодня мандарины наконец-то закончились, а вот аналитических отчетов стало больше. Мы собрали их, изучили и выделили общие мировые тренды на 2024 год. А на...

Простой и сложный Always On VPN от Microsoft. Опыт внедрения

VPN обеспечивает доступ удаленных пользователей в корпоративную сеть. Решений много, но выбор оптимального не всегда очевиден. В данной статье хотел бы поделиться опытом внедрения и использования такого продуктового решении как Always On VPN от компании Microsoft. Подчеркну, что это не просто...

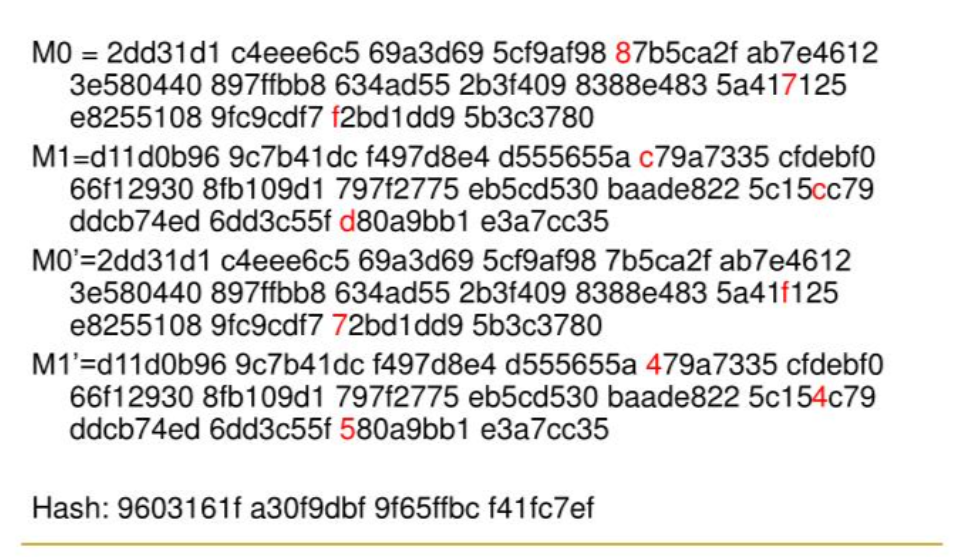

[Перевод] Юристы продолжают пользоваться MD5 только из-за своего консерватизма

Недавно я узнала один загадочный факт: Международный уголовный суд хэширует электронные доказательства при помощи MD5. Что в этом плохого? MD5 ужасно поломан. Настолько поломан, что специалисты уже больше десятка лет говорят, что никто не должен пользоваться MD5. Учитывая широкий выбор альтернатив,...

«Синий» путь: инструменты, обучение и Open SOC

Всем привет! На связи Макар Ляхнов, аналитик по информационной безопасности в Innostage. Продолжаем наш цикл статей по глобальным направлениям ИБ. Сегодня мы погрузимся в мир blue team и посмотрим, как подготовиться защитнику, сделав упор на эффективные инструменты, обучение и создание открытого...

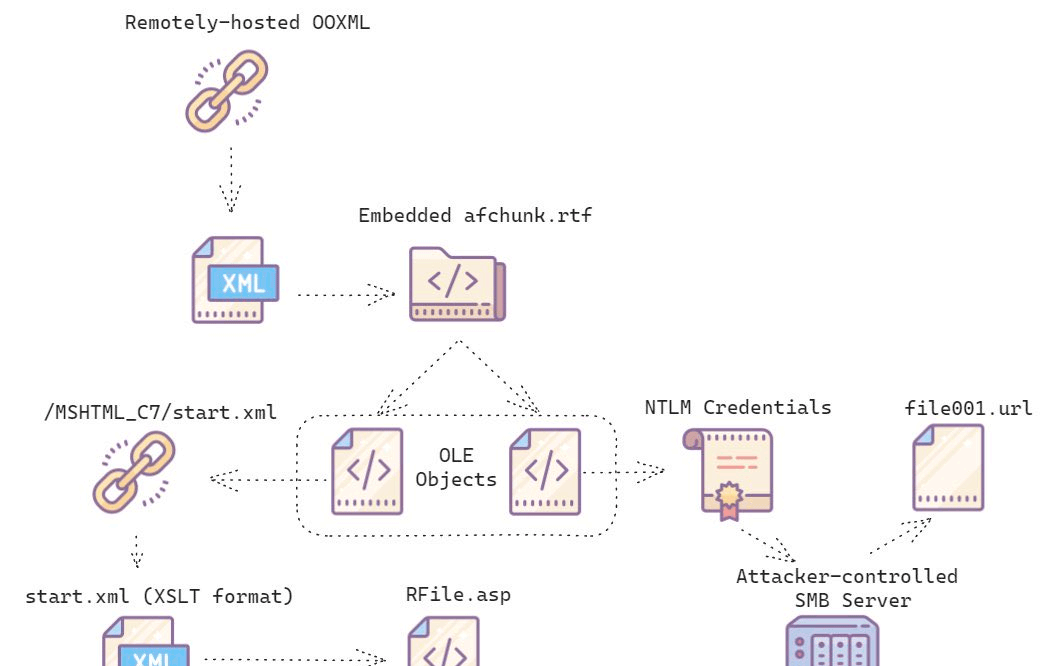

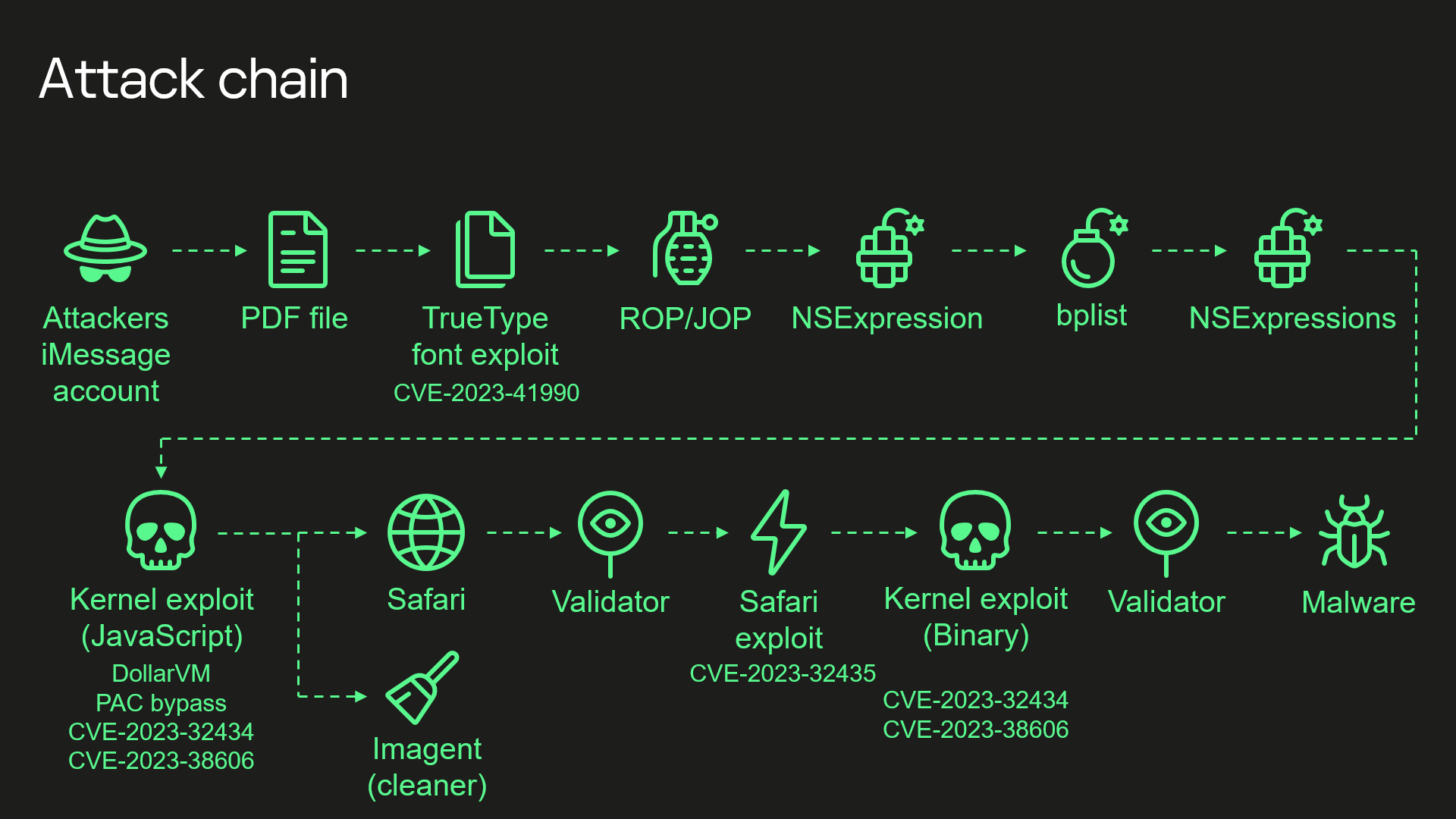

Security Week 2402: атака «Триангуляция» и аппаратная уязвимость в iPhone

В конце прошлого года исследователи «Лаборатории Касперского» опубликовали новую статью, в которой разбирают детали атаки «Триангуляция» (см. также новость на Хабре и видео с конференции 37c3). Про эту атаку мы писали в прошлом году дважды. В июне был опубликован общий отчет, из которого впервые...