Как ломать сайты на «1С-Битрикс»

Привет! Вероятно, тебе когда-нибудь попадались веб-приложения, построенные на «1С-Битрикс: Управление сайтом», и ты задавался вопросом: как это ломать? Вроде бы прошелся по всем известной методичке, но все равно пусто. На прошлой работе я намучился ломать такие сайты, и вследствие выживания в дикой...

Неочевидные угрозы: как защититься от атак на десериализацию, XSS и чтение произвольных файлов

Злоумышленники могут успешно атаковать 98% веб-приложений. И это не просто громкие цифры, а данные из исследования Positive Technologies. Как такое возможно, если есть инструменты и практики типа SAST, DAST и WAF, а разработчики вроде бы нормально кодят? Давайте я объясню, как устроены опасные...

По шагам: подход к киберустойчивости на практике

Сегодня кажется, что безопасность – это вопрос высоких затрат и непрерывной гонки за новыми средствами защиты. Но многочисленные инструменты и решения не гарантируют безопасности, ведь в мире информационных угроз нет универсальной таблетки или коробки, способной обеспечить полную защиту — здесь...

[Перевод] Последствия небезопасной цепочки поставок ПО

Сегодня программное обеспечение регулярно интегрирует открытый код от сторонних источников в приложения. Хотя эта практика позволяет разработчикам создавать более функциональное ПО в более короткие сроки, она также несет риск внедрения недостаточно проверенного кода. Насколько вы осведомлены о...

Смотрим шире. Бесплатные инструменты для комплексной работы с уязвимостями

«Чем можно контролировать уязвимости? Подскажи, плиз», — обратился недавно знакомый. Вроде ничего странного. Но к концу обсуждения я вдруг понял, что человек ждет список инструментов, которые только находят и закрывают уязвимости... Читать далее...

Как содержать пароли. Мой сетап

Я долго собирал информацию о том, как организовать свои аккаунты. Как сделать доступ к ним достаточно надёжным и стойким к утере девайсов. Меня интересовало, как я могу залогиниться туда, где многофакторная авторизация через телефон, в случае потери телефона. Или, как обезопасить себя от забывания...

Новая блокировка OpenVPN и Wireguard замедляет интернет в России

Позавчера, 15 января ночью, по всему Рунету пошли сигналы, что протоколы WireGuard/OpenVPN массово «отвалились». Судя по всему, с понедельника Роскомнадзор снова взялся за VPN, экспериментируя с блокировками OpenVPN и Wireguard в новом масштабе. Мы в Xeovo заметили это по большому наплыву...

Удары по корневой инфраструктуре, медленные атаки и хактивизм: как менялись DDoS-атаки в нулевых

Частота и масштаб DDoS-атак увеличиваются ежегодно. Услуги DDoS as a service позволяют всем желающим относительно легко проводить продолжительные атаки, которые трудно нейтрализовать. В CloudMTS мы уделяем пристальное внимание защите инфраструктуры и хотим ближе познакомить вас с истоком проблем...

Плохой-хороший ИИ: как алгоритмы помогают хакерам и специалистам по ИБ

Компании активно используют ИИ-системы и чат-ботов в рабочих процессах, например, для создания регулярных выражений, паттернов проектирования и уточнения запросов. Роль таких решений продолжает расти и в сфере кибербезопасности — а также кибератак. Мы в beeline cloud достаточно часто рассматриваем...

Что общего между PetitPotam, NTLM Relay и PrintNighmare? Рассказываем, к чему может привести отсутствие обновлений

Команда Центра кибербезопасности УЦСБ продолжает рассказывать о самых интересных практиках пентеста. Напоминаем, что в прошлой статье мы писали о том, как нам удалось пробить периметр с двух точек: Windows- и Linux-серверов, а также захватить внутреннюю инфраструктуру компании. В этот раз мы...

Современная безопасность контейнерных приложений

Чем раньше команда задумается о проблеме безопасности, тем лучше. В этой статье обсудим, какие проблемы ИБ есть в стандартном контейнерном приложении, поговорим о безопасности использования Docker, Kubernetes и Terraform и разберём, как можно встроить проверки в стандартный пайплайн деплоя....

Взлет и падение Гектора «Sabu» Монсегура: опасного хакера и главного информатора ФБР

Чаще всего на преступления людей толкает жажда наживы, ревность и прочие темные чувства. Куда реже — гордыня. Еще реже их преступления становятся настолько масштабными, что за ними охотится ФБР сразу в нескольких странах, а от имени нарушителей вздрагивают крупные корпорации. Наш сегодняшний...

Чтение Micro QR Code версии М3 (кириллица, первый тип библиотек)

Задание: необходимо прочитать Micro QR Code версии М3, содержащий кодовое слово, на примере закодированных слов – АБВГДЕ, абвгде, АБВГ и абвг (почему именно такое количество символов будет расшифровано далее), на основе алгоритмов, приведенных в ГОСТ Р ИСО/МЭК 18004-2015 (п. 7.4, алфавитно-цифровой...

Полиграф: проблемы найма и информационной безопасности

Хочу поделиться своим опытом прохождения полиграфа в качестве кандидата, а так же тем какие проблемы я увидел в этом процессе, какие есть пути решения, а так же почему вам оно точно не нужно. Началось все как обычно: перед Новым годом очередной сорсер написал мне в телеграм, что есть интересная...

Оцифровка бизнес-процессов как неотъемлемая часть современного бизнес-ландшафта

«Если вашего бизнеса нет в интернете, то вас нет в бизнесе», – эту фразу Билла Гейтса помнят, пожалуй, все. Она оказалась пророческой: без сети жить может лишь такой бизнес, у которого нет конкурентов. Например, “сельпо” в далёкой деревне, в которой прекрасная продавщица знает клиентов поимённо и...

Как нашли бэкдор в радиосвязи TETRA — подробный разбор

Неприступных крепостей не бывает. Опасную брешь, то есть бэкдор, недавно обнаружили в шифрованном стандарте радиосвязи TETRA. А ведь он вот уже 25 лет используется военными, экстренными службами и объектами критической инфраструктуры по всему миру. Самое интересное, что на технические детали и...

Тиражируемое решение IDM корпоративного уровня. Часть 3: функциональные модули

Мы продолжаем рассказывать о собственном продукте — информационной системе управления учётными данными и правами доступа, которая внедрена в крупной организации с несколькими сотнями тысяч пользователей. В прошлых статьях мы описали, что побудило заказчика отказаться от готовых фреймворков в пользу...

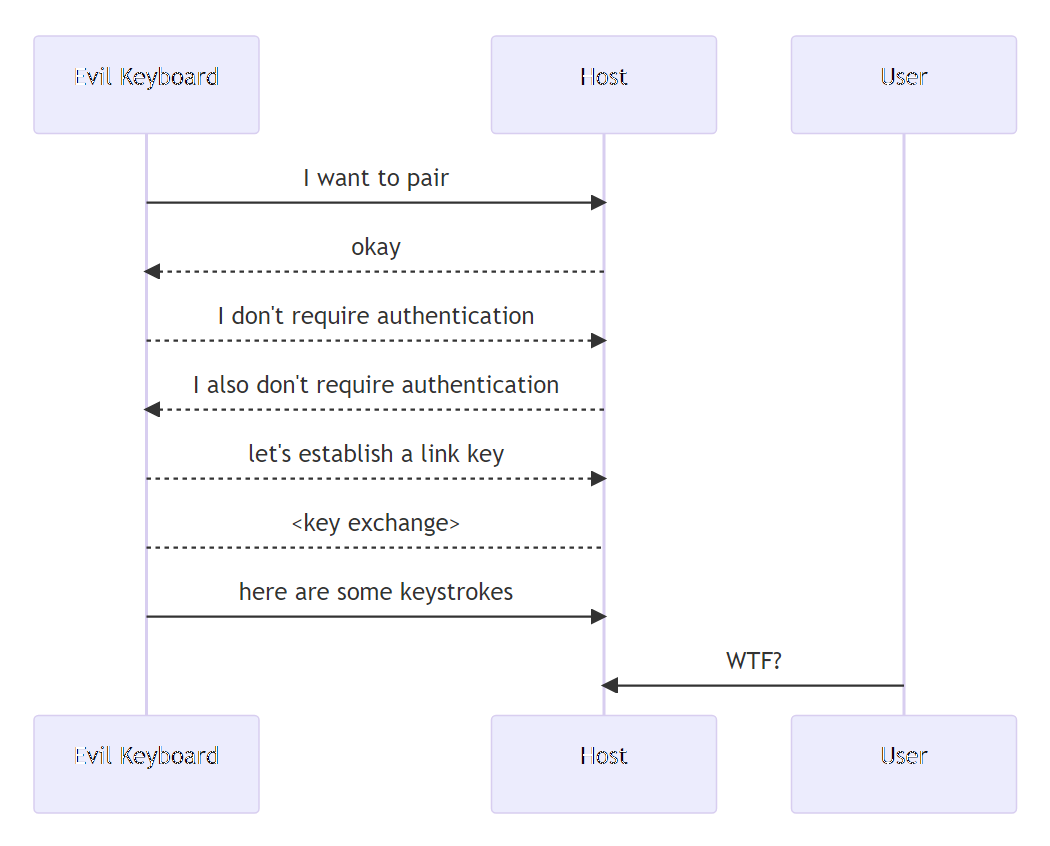

Security Week 2403: Bluetooth-уязвимости в Windows, Linux, Android, iOS и Mac OS

На прошлой неделе исследователь Марк Ньюлин в подробностях рассказал об уязвимостях в стеке Bluetooth, которые затрагивают в той или иной степени практически все ПК, смартфоны и другие мобильные устройства. Его статья и выступление на конференции ShmooCon дополняют опубликованное еще в декабре...