Истории, достойные экранизации или День защиты персональных данных

Накануне Дня защиты персональных данных наш *** который занимается в Хабре как раз *** и сейчас постоянно проживает в ***, номер паспорта ***, носился по виртуальному офису и допрашивал кураторов, как они собираются отметить его почти профессиональный праздник. Кураторы пролистали любимые...

[Перевод] Виды, инструменты и лучшие практики тестирования безопасности

Перевод статьи «Security Testing: Types, Tools, and Best Practices». Тестирование безопасности позволяет проверить уязвимость программного обеспечения к кибератакам и влияние вредоносных или неожиданных входных данных на его работу. Оно гарантирует, что системы и информация безопасны и надежны и не...

CVSS 4.0: аналитический обзор новой версии популярного стандарта

Всем привет! В эфире команда Cyber Analytics Positive Technologies. В компании мы занимаемся разработкой методологии результативной кибербезопасности и подготовкой консалтинговых отчетов по проектам, связанным с проведением тестирований на проникновение и анализом защищенности. Мы сделали обзор...

[Перевод] Вредоносная реклама на приложения для обмена сообщениями нацелена на китайских пользователей

Продолжающаяся кампания вредоносной рекламы нацелена на китайских пользователей, предлагая им популярные приложения для обмена сообщениями, такие как Telegram или LINE, с целью распространения вредоносного ПО. Интересно, что программное обеспечение, подобное Telegram, сильно ограничено и ранее было...

История одной уязвимости в Google Chrome

Эта статья посвящена уязвимости, которую мне удалось обнаружить в браузере Google Chrome в конце прошлого года, а также рассказывает об истории её возникновения. Уязвимость существовала в течение продолжительного периода и была устранена 31 октября 2023 года. Компания Google оценила её в 16000$...

Действительно ли C++ — лучший язык, чтобы выстрелить себе в ногу?

В 2023 году одной из главных IT-новостей стала публикация гайда от Агентства национальной безопасности (NSA) США, в котором языки С/C+ признавались «опасными» и требующими перехода на «безопасные» C#, Go, Java, Ruby и Swift. В этой статье я с позиции Security Champion в KasperskyOS, собственной...

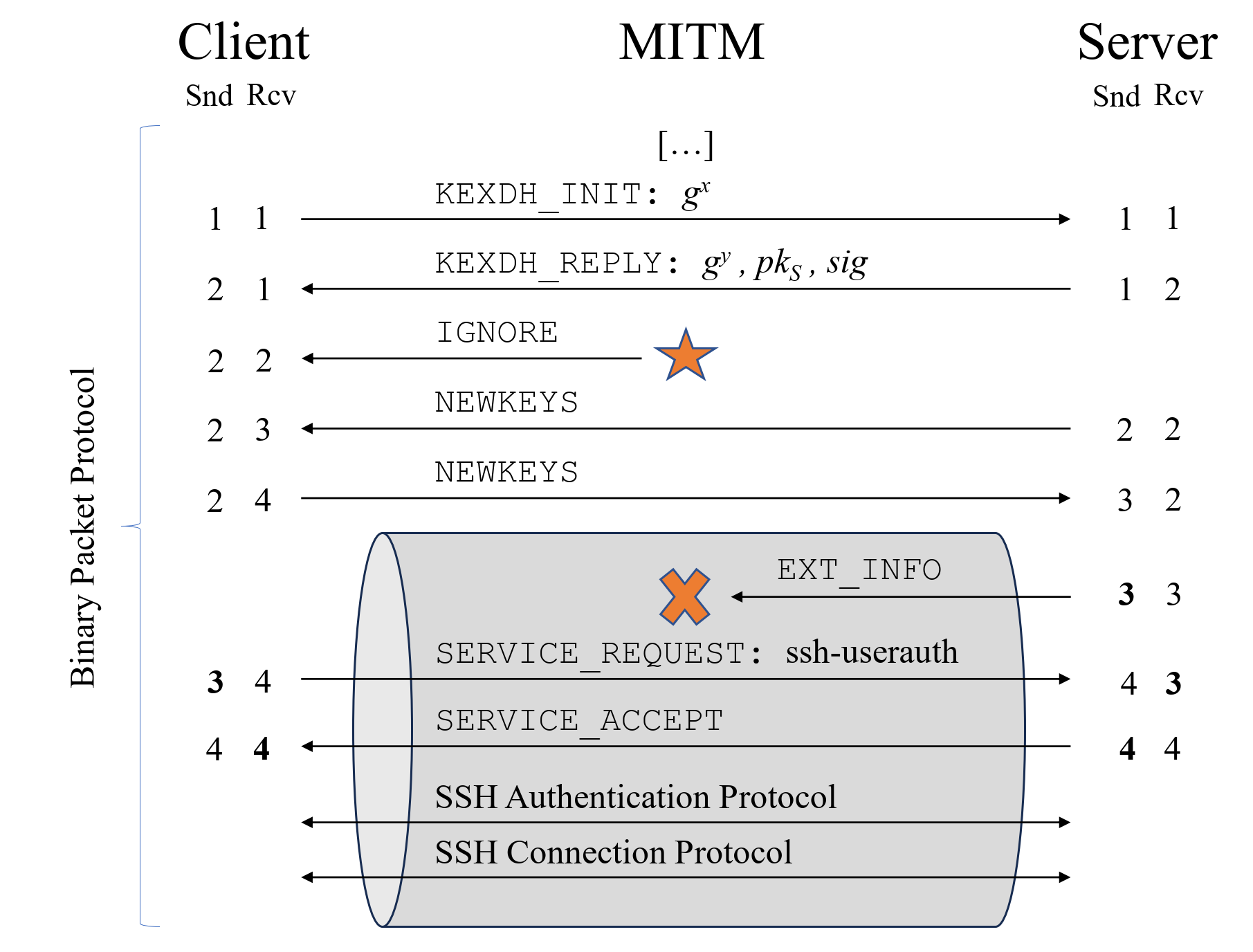

Атака на SSH и взлом туннелей VPN

SSH стал практически стандартом де-факто для подключения к серверу или удалённому десктопу. Поэтому уязвимости вызывают определённое беспокойство. Тем более в нынешних условиях, когда весь трафик в интернете записывается и сохраняется в хранилищах провайдеров и хостеров. То есть в будущем его могут...

Биометрия для готовой еды: 8 причин провала

Я Саша и я работаю аналитиком домена «Развивающиеся бизнесы» в X5 Tech. В этой статье на реальном примере я расскажу о проекте, который мы запускали в одном из наших бизнесов – на Фабрике готовой еды (бизнес-единица “X5 Еда”). Запускали, запускали – да не выпустили. Но уроков при этом извлекли...

Тиражируемое решение IDM корпоративного уровня. Часть 4: интеграционные интерфейсы и отчетность

Делимся с вами заключительной статьей цикла о системе управления учетными или идентификационными данными, разработанной нами на собственной платформе ЦРП («Цифровое Рабочее Пространство»). Решение применяется в крупной транспортной компании с сотнями тысяч пользователей для управления несколькими...

Когда пользователь устал, или как хакеры обходят MFA

В начале января от действий скамера пострадала Mandiant — ИБ-дочка Google. Злоумышленник взломал аккаунт компании в Twitter* и использовал его для криптографического мошенничества. Оказалось, что в инциденте виноваты сотрудники Mandiant и некий «переходный период». Специалисты банально запутались в...

Особенности цифровых коммуникаций на Руси

И сопутствующие проблемы… В октябре на Видео+Конференции 2023 прошел круглый стол про то, как много стало разных инструментов для работы и общения и как тяжело с этим жить. Вел беседу Юрий Синодов, директор по развитию СМИ2, известный многим по Roem.ru. Читать далее...

Когда SIEM бесполезна: что важно учесть до внедрения системы

Существует несколько факторов, без которых использование даже самой продвинутой SIEM-системы не даст ожидаемого результата. Тем, кто планирует внедрить решение, важно оценить, насколько инфраструктура и процессы компании готовы к этому. Практика показывает, что в большинстве случаев обращать...

Эксплуатируем уязвимость внедрения шаблонов на стороне сервера в обход песочницы

Привет, Хабр, на связи лаборатория кибербезопасности компании AP Security! Сегодня речь пойдет о том, как можно использовать уязвимость внедрения шаблонов на стороне сервера (SSTI), когда сервер жертвы находится в изолированной среде (песочнице), при которой можно добиться удаленного выполнения...

Как мы защищаем абонентов от телефонных мошенников и спама

Всем привет! Я Александр Фадеев, руководитель проектов по безопасности мобильного оператора «Тинькофф Мобайл». Наверняка вы периодически получаете звонки от мошенников, которые прикидываются специалистами банка. Или надоедливые звонки и СМС с предложениями сменить интернет-провайдера, стать...

Между буквой и духом законов: как международной компании защитить ПДн клиентов и избежать санкций

Большинство международных компаний ходит по тонкому льду — когда твои сотрудники и пользователи разбросаны по всему миру, хранение и обработка их персональных данных становится сложной юридической проблемой. Если пытаться досконально вникнуть в законы сразу всех стран, можно превратиться в...

Ваших соседей пошифровали! Прямой репортаж с места событий

Такие истории редко оказываются публичными: мало кто любит хвастаться тем, как их пошифровали (даже если это хэппиэнд). Но пора признать — эти истории есть, они ближе, чем мы думаем, и их абсолютно точно в разы больше, чем все привыкли считать. Шифровальщики все еще остаются в топе угроз среди атак...

Как не стоит обрезать изображения. aCropalypse (CVE-2023-21036)

В январе 2023 года экспертами Саймон Ааронс и Дэвид Бьюкенен была обнаружена уязвимость в линейке смартфонов google pixel. При работе во встроенном редакторе изображений Markup и редактировании файлов .png данные исходника не удалялись полностью и подлежали восстановлению. Читать далее...

Важные советы backend-разработчику: защити себя от нежелательных проблем

Чем больше у backend-разработчика знаний в своей области, тем лучшим специалистом он является. Но опыт показывает: самые классные программисты подобны Сократу, который не стеснялся заявлять во всеуслышание «scio me nihil scire», что в переводе на общенародный - «я знаю, что ничего не знаю»....