PT MaxPatrol VM. Большой обзор

Коллеги, добрый день! Сегодняшняя статья является обзором одного из продуктов вендора Positive Technologies MaxPatrol VM. MaxPatrol VM — система нового поколения для управления уязвимостями. Решение позволяет построить полноценный процесс vulnerability management и контролировать защищенность...

Каскадное шифрование редуцированным алгоритмом RSA

Данная публикация была написана в результате применения общей идеи каскадирования, взятой из радиотехники, к широко известному теоретико-числовому алгоритму RSA, но, правда, в его облегченном (редуцированном) виде. Облегчение RSA компенсируется идеей каскадирования. Таким образом возник вариант...

DUST ATTACK транзакция в блокчейне с подтверждением изоморфизма на общую сумму 10000 BTC

В этой статье мы раскроем обширную тему: “Dust Attack” известная как: "Dusting Attack" или "Crypto Dust". Возможно каждый пользователь криптовалют или держатель большой суммы монет BTC, ETH замещал на своем криптовалютном кошельке поступление незначительно малой суммы монет в satoshi, это...

Стеганоанализ в компьютерно-технической экспертизе

В 1999 году на встрече по обмену опытом с представителями правоохранительных органов США я узнал о существовании цифровой стеганографии. Тогда демонстрация работы S-Tools произвела на меня эффект, сравнимый с тем, что производят фокусы Копперфильда, однако после «разоблачения» все стало понятно....

Предупрежден — значит вооружен: подборка открытых ресурсов с информацией о выявленных уязвимостях

Мы уже писали о методах борьбы с DDoS и «слабых местах» Wi-Fi. Сегодня продолжим тему и поговорим о ресурсах, где можно найти актуальную информацию о сетевых уязвимостях и не только. Это — наша компактная подборка открытых баз, которые предлагают собственные API для получения данных и отправки...

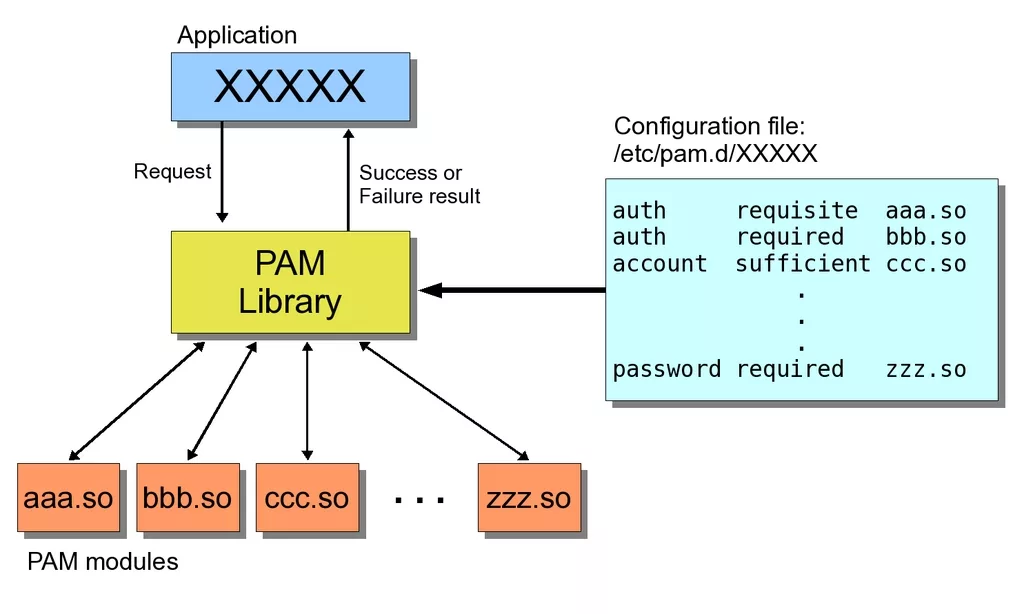

PAM backdoor by artrone ЧАСТЬ 1/2

Внимание! Статья несёт исключительно информативный характер. Подобные действия преследуются по закону! Привет! В двух статьях мы сфокусируемся на том, как злоумышленники могут использовать модуль PAM для создания backdoor'ов, погрузимся в мир аутентификации, раскроем работу PAM под капотом,...

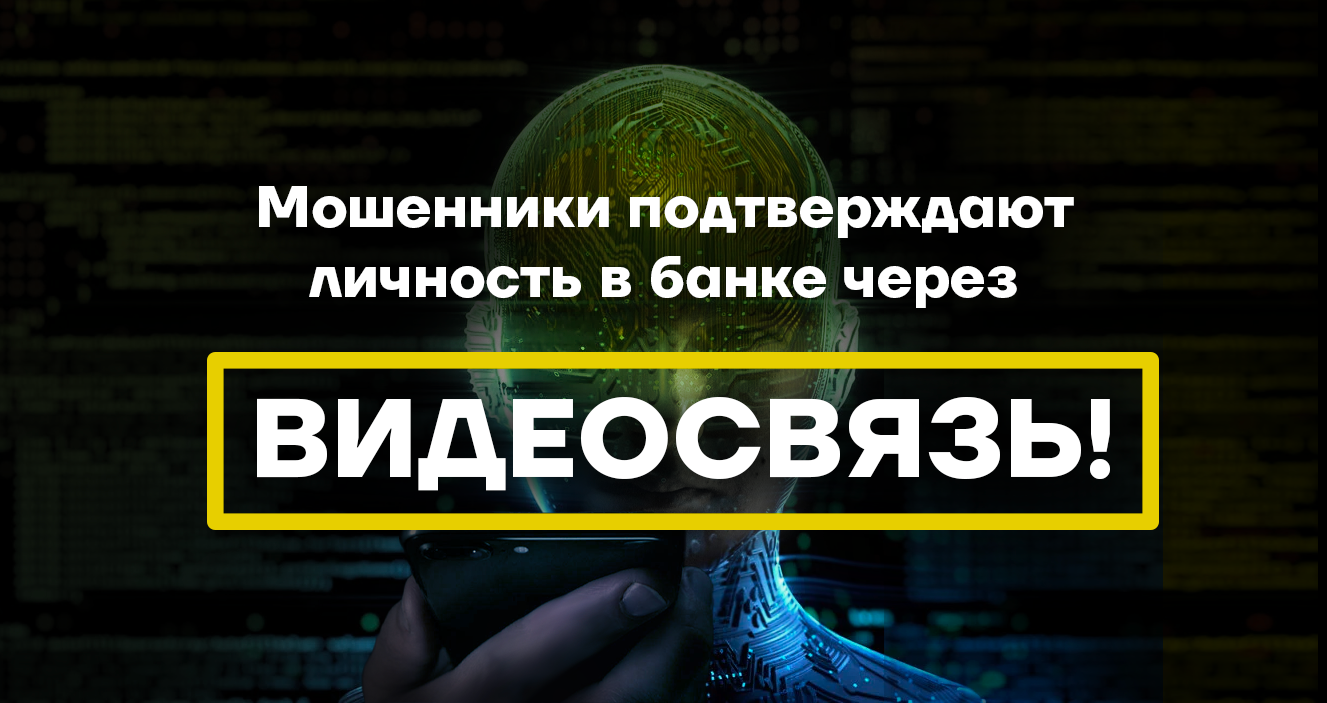

Как мошенники научились подтверждать личность в банке через видеосвязь

Наступил 2024 год. Год технологий и новых мошеннических схем! 25 января Все началось в четверг, когда мне не удалось войти в личный кабинет Тинькофф Банка. Заподозрив неладное, я тут же обратился в службу поддержки. Сотрудник проверил информацию и сообщил, что возникла проблема с мобильным...

СЕО с вашей прошлой работы: к тебе придет ФСБ

Это небольшой пост про очередной вид мошенничества и способы борьбы с ним. Для человека информационно чистоплотного я ничего нового не скажу. Но все-таки считаю важным об этом рассказать и предложить способы проверки. В целом типичный телефонный развод, но удивила таргетированность: выяснить где...

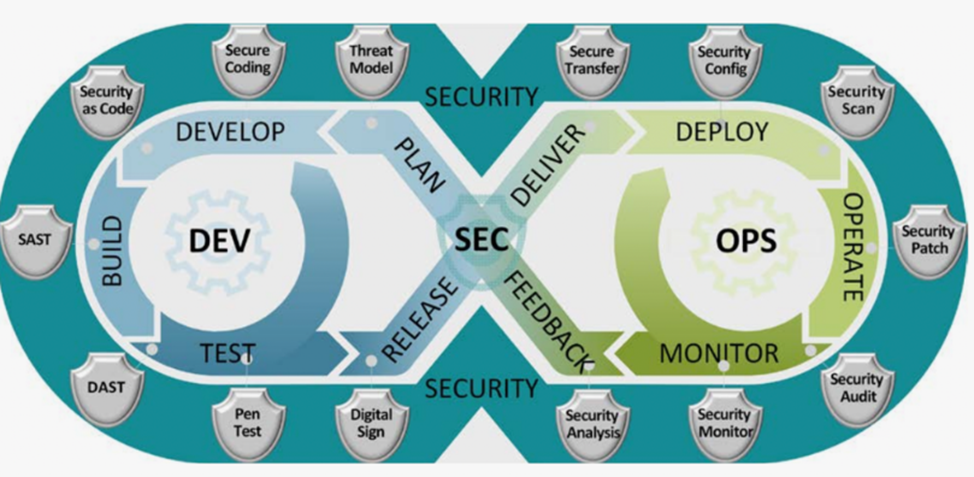

Инструменты автоматического тестирования безопасности QA

На тему автоматизации тестирования написано множество статей, посвященных различным инструментам QA в рамках процессов DevOps. В этой статье мы тоже будем говорить об автоматизации тестирования, но уже в контексте процессов DevSecOps. DevSecOps по своей сути является логичным дополнением...

«Привет, у вас новый инцидент!» или зачем мы написали SIEM-чатбота для MaxPatrol

Привет, Хабр! Меня зовут Кирилл Орлов, я CISO Oxygen Data Centers & Clouds и в этом посте я поделюсь с вами нашим опытом внедрения MaxPatrol (MP): расскажу, как удобно настроить защиту разных сегментов инфраструктур на базе этого решения, объясню, зачем мы сделали своего чат-бота, и расскажу, как...

[Перевод] Ладья на XSS: как я хакнул chess.com детским эксплойтом

Шахматы – это одно из многих моих хобби, за которыми я провожу свободное время, когда не ковыряюсь с какой-нибудь электроникой. При этом играю я так себе, и когда мне изрядно надоело проигрывать, я решил заняться тем, что у меня получается гораздо лучше… хакнуть систему! В этой статье я расскажу о...

На GitHub больше 1 000 уязвимых репозиториев: в чём суть угрозы и что с этим делать

Привет, Хабр! На связи технический директор MTC RED Денис Макрушин и команда Advanced Research Team: Павел Гусь, Иван Бессарабов и Андрей Сомсиков. В январе разработчики GitLab нашли в своей системе две критические уязвимости. Из-за ошибок в верификации злоумышленники могут захватывать учётки...

Развертывание KSMG 2.0 в Yandex Cloud. Использование шлюза безопасности электронной почты

Построение локальной почтовой инфраструктуры не всегда отвечает требованиям к надежности и бесперебойной работе, поэтому в таких случаях оптимальным решением является использование публичного облака одного из местных провайдеров. В данной статье мы рассмотрим использование шлюза безопасности...

Как не облажаться при выборе российского NGFW

Исследование российского рынка NGFW показало, что только 16% опрошенных довольны установленными российскими межсетевыми экранами. Наше общение с клиентами это подтверждает. При этом ошибка при выборе межсетевого экрана нового поколения может стать фатальной, так как именно NGFW отвечает за...

Почему PASETO лучше для аутентификации, чем JWT

В веб-разработке одним из наиболее популярных решений является аутентификация на основе токенов. Чаще всего для создания системы аутентификации используют JWT (порой даже там, где это не нужно). Но несмотря на популярность, JWT имеет ряд недостатков. Поэтому появляются новые решения для...

Разбираемся с MavenGate, новой атакой на цепочку поставок для Java и Android-приложений

Всем привет! Сегодня с вами Юрий Шабалин, генеральный директор «Стингрей Технолоджиз», и я хотел бы разобрать в этой статье новый тип атаки на цепочку поставок под названием «MavenGate». А что в ней, собственно, такого? Ну хотя бы то, что ей подвержены более 18% всех Java-библиотек, соответственно,...

Основано на реальных событиях: как шифровальщики ведут переговоры и что советуют жертвам

Программы-вымогатели — одна из главных киберугроз для российских компаний. Только в прошлом году, по данным F.A.C.C.T., количество атак шифровальщиков на бизнес увеличилось в 2,5 раза. В некоторых случаях суммы выкупа достигали 321 млн рублей. Мы изучили реальные переписки с вымогателями за...

За пределами номера телефона: Использование TOTP для усиления безопасности

Двухфакторная аутентификация, хоть и добавляет шаг в процессе распознавания пользователя со стороны системы или сайта, но все же становится необходимой мерой для безопасной коммуникации. Большинство крупных веб-ресурсов мира сделало этот метод обязательным ввиду расширения списка возможных...