Неужели Banki.ru сливают ваши данные спамерам? Или как не угодить в ловушку микрозаймов

Кейс, казалось бы, серьезной структуры, которая скатилась в пропасть «мошенников и спамеров» со сливом ваших данных. И сейчас я это докажу. Читать далее...

Кто такие специалисты по безопасной разработке и где на них учиться

Привет, Хабр! В этой статье мы разберемся, кто такой специалист по безопасной разработке, какие требования к нему предъявляют работодатели, сколько специалисты этой профессии сегодня зарабатывают и куда можно пойти учиться на AppSec-специалиста. Давайте знакомиться! Меня зовут Света Газизова, и я...

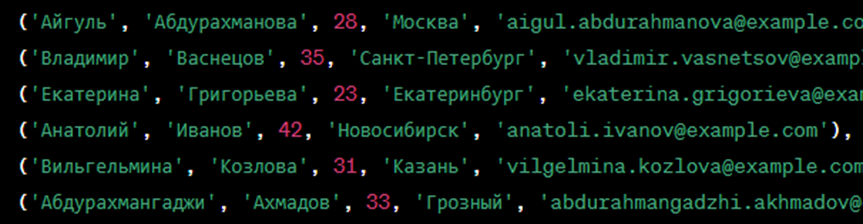

Как я искал ПДн в 300 базах данных [и сохранил рассудок]

Пришли как-то ко мне парни из службы безопасности и говорят: «Надо обойти все БД и собрать с них персональные данные». Потому что в России изменилось законодательство и теперь их нужно хранить в особо защищённых хранилищах. Если этого не сделать, то рано или поздно данные могут утечь и ещё можно...

Комбинаторный ядерный взрыв: что грозит системе инвентаризации уязвимостей CVE в 2024 году

Если вы занимаетесь программированием или, скажем, системным администрированием уже не первый год, то вы наверняка видели аббревиатуру "CVE" в статьях или новостях об информационной безопасности. База CVE (Common Vulnerabilities and Exposures) — это самая известная и популярная в мире база данных...

Облако для тех, кому нельзя в облака: как мы в ОТП Банке развернули закрытое облако на платформе Яндекса

Серьёзно, банк на облачной платформе? Те читатели, кто занимается инфобезом в финтехе, сейчас, наверное, или смеются, или в ужасе думают о последствиях такого решения. И тем не менее мы в ОТП Банке полтора года назад взялись за эту задачу — и сейчас в Yandex Cloud чувствуем себя отлично. Привет, я...

Тёмные боги корпоративной архитектуры

Многие пользовались разными мобильными приложениями С7 и фишечками вроде автоматической сдачи багажа, даже болтали с нашим ботом в чатике. Всем этим мы занимаемся у себя в подразделениях. Меня зовут Андрей Жуков, я директор по ML, AI и другим высокотехнологическим базвордам в ИТ-дочке авиакомпании...

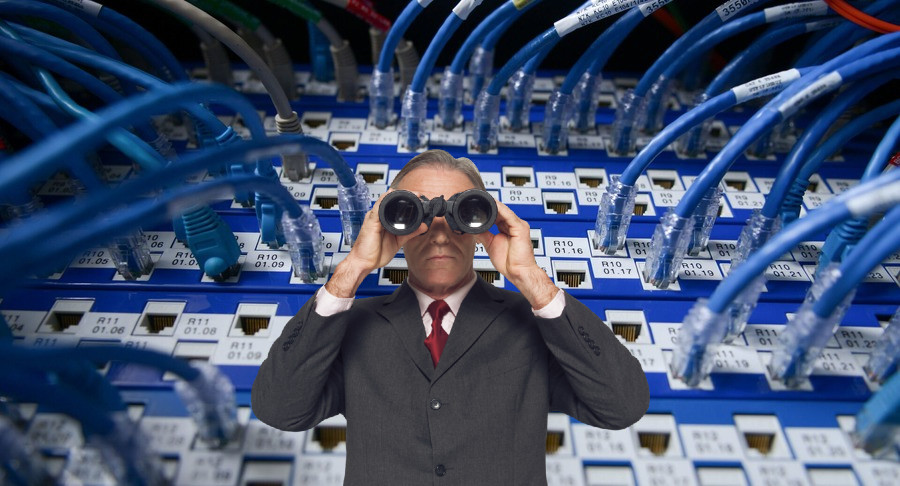

[Перевод] Обфускация сетевого трафика и автоматическая интернет-цензура

Интернет‑цензоры ищут способы выявить и заблокировать доступ в интернете к информации, которую они считают нежелательной. Для этих целей они часто используют такие сетевые инструменты, как глубокая проверка пакетов (Deep packet inspection, DPI), которые позволяют выявить такие соединения. В ответ...

Почему вам не нужна Kali Linux

Многие хотят поработать с Kali linux. По-прежнему в интернете множество запросов посвящено ей . Она всегда на слуху, когда говорят о взломах и хакерах, а также о совершенных мастерах IT( тех самых, что и микропроцессор запрогают и сеть настроят, и чайник со стиралкой отремонтируют). Но, насколько...

В поисках ПАК: импортозамещаем немецкое «железо» в российском ЦОД

Привет, Хабр! Меня зовут Артем, я инженер по виртуализации в Oxygen Data Centres & Clouds. Любой облачный провайдер и оператор ЦОД может столкнуться с задачей проброса USB-портов виртуальным машинам, которым нужен доступ к определенным устройствам. И чем серьезнее требования к безопасности этих...

Автоматическое обновление зависимостей в GitLab-проектах с помощью Renovate

Автоматическое обновление зависимостей становится все более важным аспектом в процессах непрерывной интеграции и непрерывной доставки (CI/CD) в сфере разработки программного обеспечения. В статье описана настройка автоматического обновления зависимостей в GitLab-проектах с помощью Renovate. Читать...

От подрядчика с любовью, или Топ-5 фишинговых тем

Привет, Хабр! С вами Екатерина Косолапова. Я занимаюсь аналитикой в Positive Technologies и сегодня хочу поговорить с вами про фишинг. Этот вид мошенничества никогда не устаревает, киберпреступники любят его до слез, и в 2023 году почти половина всех успешных атак на организации была проведена с...

Как провести фаззинг REST API с помощью RESTler

Привет, Хабр! С вами Владимир Исабеков, руководитель группы статического тестирования безопасности приложений в Swordfish Security. Современная разработка программного обеспечения требует не только функционального, но и безопасного API. Сегодня мы расскажем, как провести фаззинг-тестирование API c...

Установка обратного VPN: нет ничего проще

Сейчас многие граждане РФ, которые находятся за границей, испытывают проблемы с доступом к некоторым российским ресурсам. По каким-то причинам несколько десятков российских сайтов запрещают доступ с IP-адресов за пределами РФ. К счастью, эту проблему довольно легко решить, если поднять свой сервер...

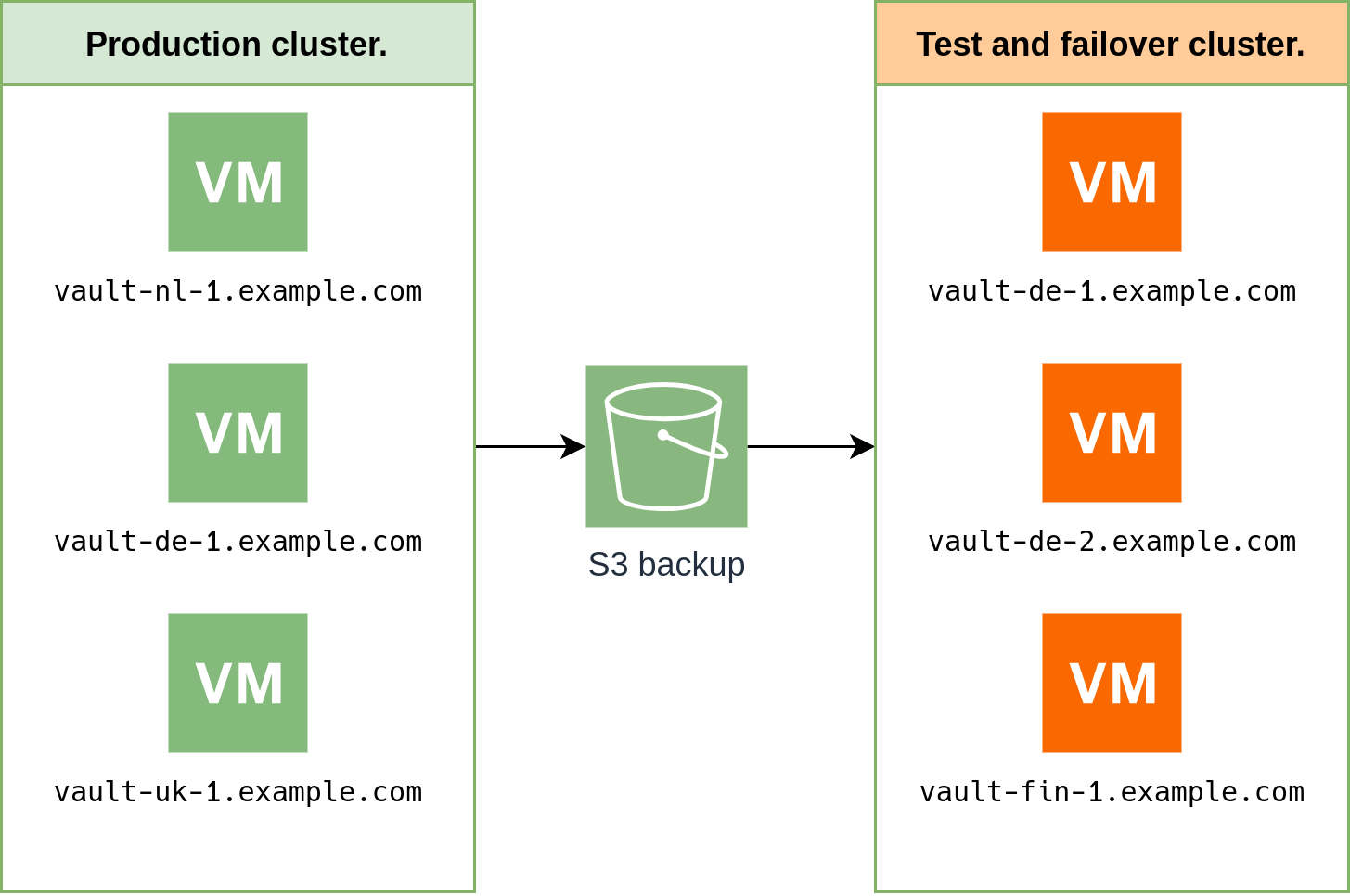

Hashicorp Vault — собираем непрямую репликацию через ведро

Hashicorp Vault - прекрасный продукт для централизованного хранения всех паролей и других секретов компании. При этом, многие знают, что удобная ключница - это идеальный способ потерять все ключи одновременно. Когда я работал в крупном телекоме, то DRP-протоколы с восстановлением данных учитывали...

Книга «Kali Linux в действии. Аудит безопасности информационных систем. 2-е издание»

Привет, Хаброжители! В этой книге рассматриваются методы обхода систем безопасности сетевых сервисов и проникновения в открытые информационные системы. Информационная безопасность, как и многое в нашем мире, представляет собой медаль с двумя сторонами. С одной стороны, мы проводим аудит, ищем...

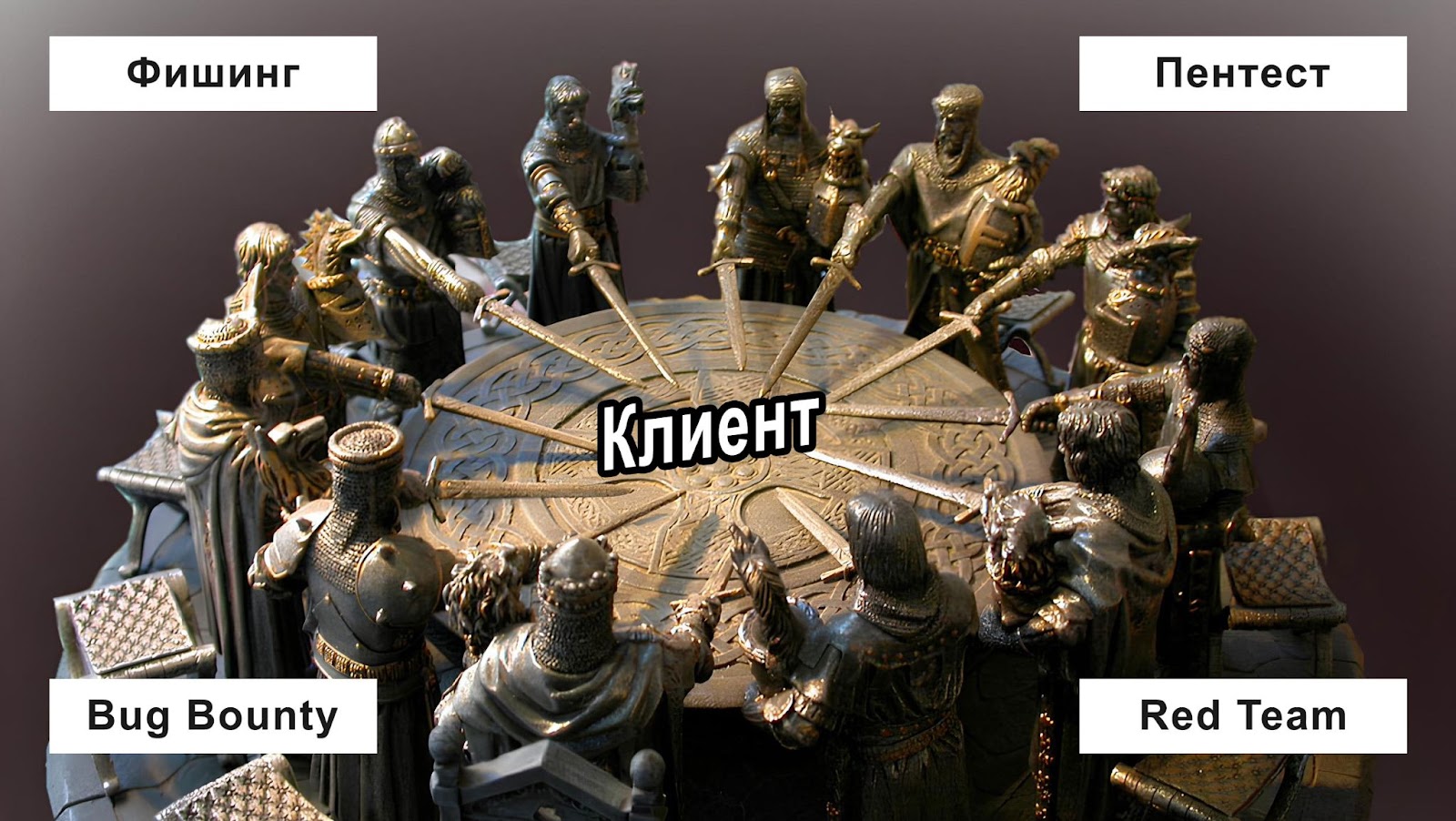

Все об Offensive Security: о чем говорили на круглом столе AM Life

Лучшая защита – это нападение, причем на себя любимого. Все чаще бизнес выстраивает информационную безопасность именно по такому принципу. Своевременный пентест или Read Teaming, когда привлеченные подрядчики пытаются взломать корпоративную IT-инфраструктуру, помогает команде ИБ заранее обнаружить...

Доступ к эндпоинтам Java Spring Reactive WebFlux со списка разрешенных IP адресов/подсетей

Пример настройки безопасности по разрешенному списку IP адресов/подсетей в Java Spring Reactive Security (WebFlux). Посмотреть полностью...

Клуб КиберДеда && CyberOffice.pro

Сообщество «Клуб КиберДеда» приглашает на стрим «CyberOffice.pro»: * Начало стрима: вторник, 13.02.2024, 19:00 msk * Анонс сообщества: https://t.me/deedcoin_club Содержание стрима: * Презентация CyberOffice.pro и его перспектив * Ответы на вопросы, замечания, предложения Дополнительно...