Еще больше ИБ-статистики: актуальные тренды, прогнозы и аналитика

Привет, Хабр! Собрали для вас статистику и тренды в сфере информационной безопасности по итогам минувшего года. Показываем исследования, которые показались нам наиболее объективными, а заодно делимся парочкой собственных. Читать далее...

Внутренняя разведка Active Directory через Cobalt Strike

С ростом автоматизированных вычислительных систем и с увеличением атак на данные системы резко возник вопрос мониторинга за операционными системами на базе которых и работает любая информационная система в компании. В данных операционных системах устанавливаются/подключаются новые классы средств...

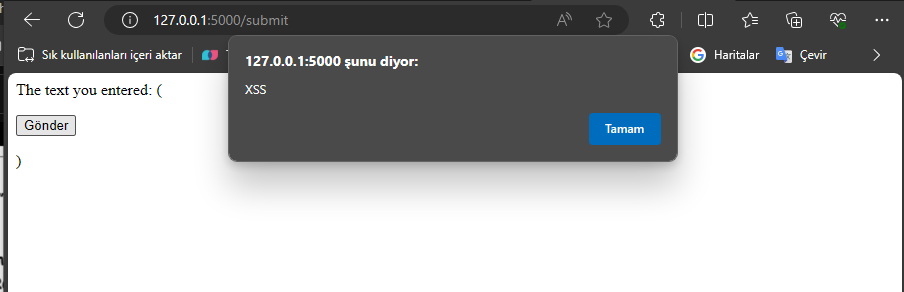

[Перевод] Обнаружение XSS-уязвимостей (межсайтовый скриптинг) с помощью Python

Эта статья посвящена тому, как обнаружить уязвимости межсайтового скриптинга (XSS) в веб-приложениях с помощью Python. XSS - это серьезный недостаток безопасности, который позволяет злоумышленникам внедрять вредоносные скрипты в веб-страницу. Такие атаки могут скомпрометировать конфиденциальные...

[Перевод] Взламываем головное устройство автомобиля Nissan

В комплекте с моим Nissan Xterra поставлялось современное (на то время) головное устройство с сенсорным экраном, встроенной навигацией, дисплеем камеры заднего вида, мультимедийными функциями и возможностью подключения смартфона. Некоторые из самых продвинутых функций доступны только через...

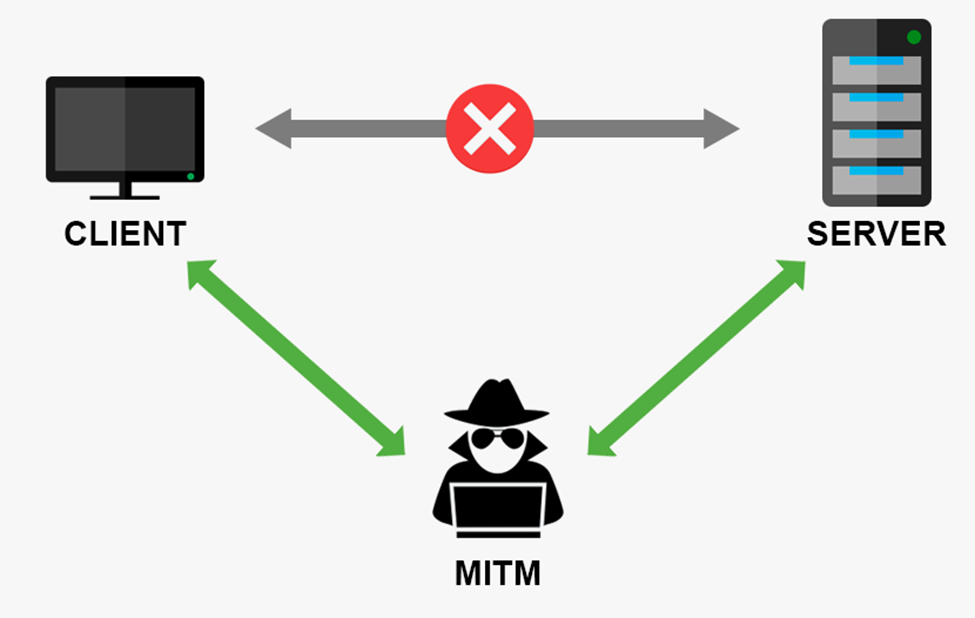

Использование PKI для безопасности IoT

Устройства интернета вещей в последнее десятилетие получили широкое распространение. Их используют и в системах умного дома и в более важных промышленных системах. При этом, массовое развертывание приводит к угрозам безопасности, последствия которых растут с увеличением количества развернутых...

2FA для 1С по протоколу OpenID Connect на базе Keycloak

Очередной пост о том, что мы делаем. В этот раз расскажу вам о том, как мы обеспечили безопасность информационных баз 1С с использованием сервиса аутентификации Keycloak через протокол OpenID Connect и настройку двухфакторной аутентификации с помощью OTP‑кода. Читать далее...

Стажёры рулят или Почему не надо бояться доверять молодым сотрудникам

Боитесь стажёров? Не хотите тратить своё время на обучение начинающих специалистов? Задач много, а специалистов по ИБ мало? Делюсь опытом построения стажёрского конвейера на базе SOC. Может, это решит ваши проблемы. Многие российские современные IT-компании имеют стажёрские программы. Я знаком с...

[Перевод] Как сделать сканер Bluetooth-устройств на Python

Освойте сканирование Bluetooth-устройств с помощью Python: Краткое руководство по использованию PyBluez для обнаружения и анализа близлежащих Bluetooth-устройств, необходимое для кибербезопасности и этичного взлома. В этом уроке мы познакомимся с увлекательным миром обнаружения Bluetooth-устройств...

Польза ИT-систем в работе ИБ-аналитика

Это вторая статья из цикла «Взаимодействие ИТ и ИБ». Первую статью можно прочитать здесь. Зачем ИБ-шникам ИТ-системы? Нередко при работе с инцидентами аналитику приходится сталкиваться с таким страшным зверем, как обогащение и поиск дополнительной информации. Любые улики, зацепки и мелочи могут...

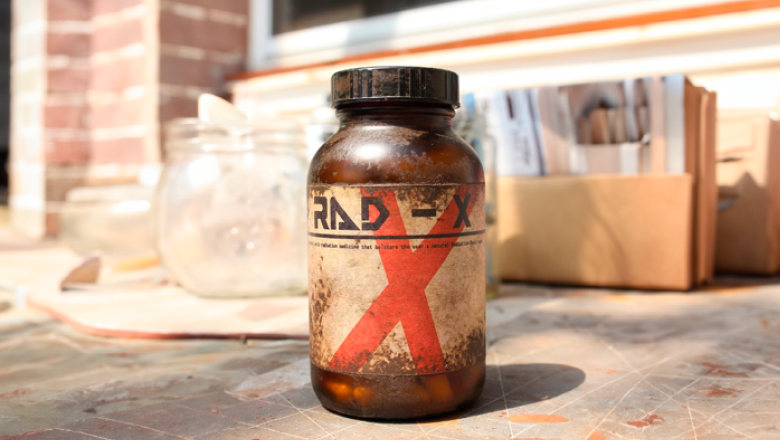

Тот самый RAT-троян за 200 рублей: как защититься от RADX

Всем привет! Меня зовут Валерий Слезкинцев, в Positive Technologies я руковожу направлением реагирования на конечных точках в отделе обнаружения вредоносного ПО в PT Expert Security Center. Наша команда занимается исследованиями MaxPatrol EDR в части выявления и реагирования на вредоносную...

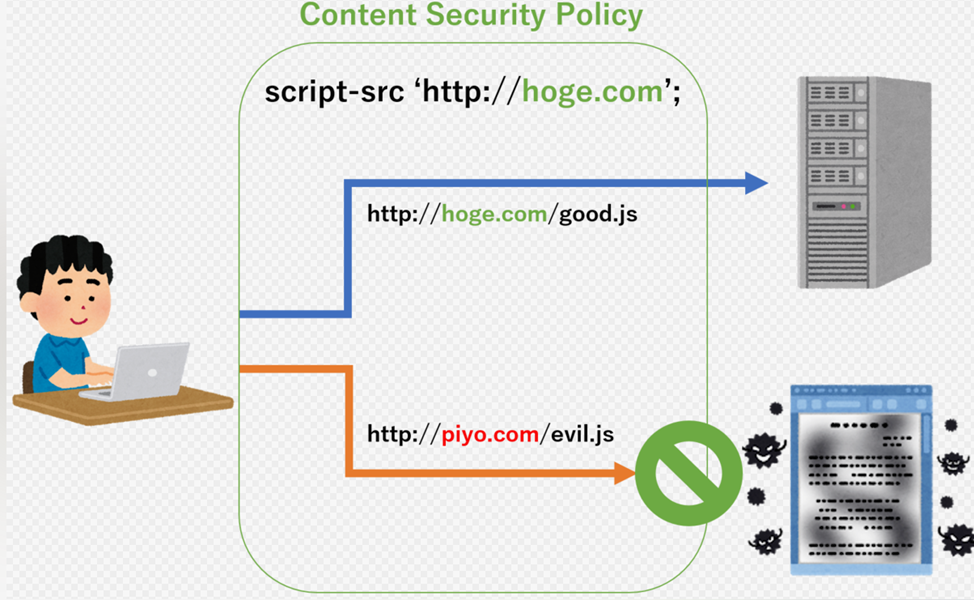

CSS и безопасность данных

Различные компоненты фронтенда традиционно являются вотчиной веб разработчиков и дизайнеров и они не всегда задумываются о безопасности контента. В этой статье я предлагаю поговорить о безопасности CSS. Для начала вспомним, что такое кросссайтскриптинг (CSS). XSS это тип атаки на веб-ресурсы,...

Протокол защищенного обмена для индустриальных систем CRISP: поддержка в устройствах Рутокен

Приветствую уважаемую публику Хабра от лица условно анонимного представителя компании «Актив», занимающейся производством небезызвестных средств аутентификации и электронной подписи. В этой статье хотелось бы рассказать об одном из менее известных направлений деятельности подразделения Рутокен,...

Аутентификация в 1С через OpenAM по протоколу OAuth2/OIDC

1С поддерживает “из коробки” несколько способов аутентификации - например по логину и паролю и аутентификацию операционной системы. Но иногда этих способов недостаточно для удобства пользователей и удовлетворения требований безопасности. Например, 1С не поддерживает аутентификацию по коду из СМС...

Что такое Data diode и зачем он нужен?

Представьте, что у вас есть две сети, которые необходимо защитить от несанкционированного доступа, ddos-атак и утечек информации, но в то же время нужно передавать данные между ними. Здесь и приходит на помощь Data diode. Data diode (диод данных) или однонаправленный шлюз — это устройство, которое...

Грубая сила. Брутим RDP, SSH, VNC, Instagram и стандартные формы веб-аутентификации

Приветствую всех читателей наших статей, с сегодняшнего дня хочу объявить ещё одну новую рубрику: "Грубая сила". В серии таких статей мы будем обозревать различные инструменты, методы, вспомогательные инструменты для атак методом "грубой силы" откуда и название, или под более привычным для нас...

Quantum Force — новая серия шлюзов безопасности Check Point

Компания Check Point с конца 2023 года продолжает обновлять модельный ряд своих программно-аппаратных комплексов. Ранее уже были представлены новые версии устройств Small Business and Branch Offices (далее SMB). В них используются ARM процессоры и облегченная версия операционной системы GAIA — Gaia...

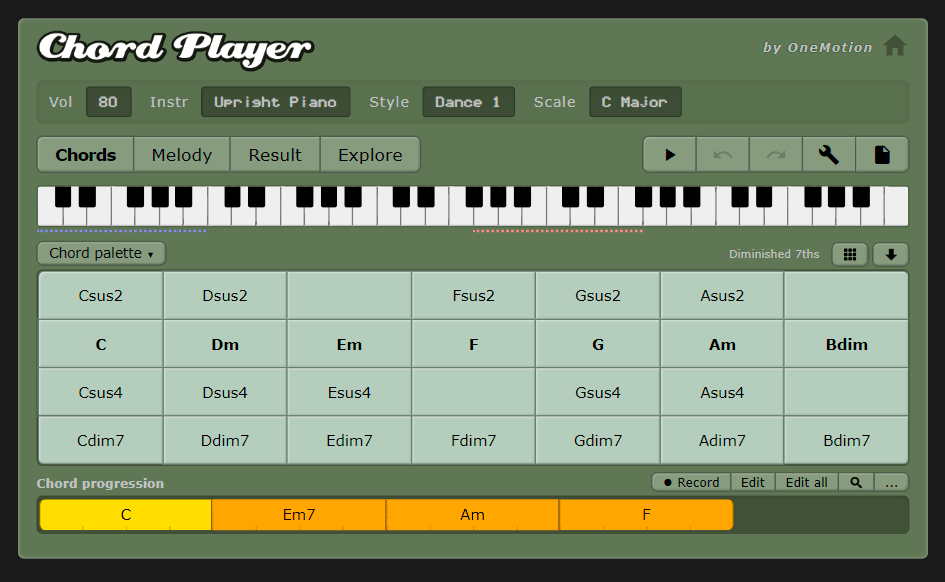

Пароль как мелодия. Генерация стойких паролей в музыкальных аккордах

Несмотря на популярность парольных менеджеров, никто не отменяет необходимость в реальном запоминании длинных стойких паролей. В крайнем случае, мастер-пароль для самого парольного менеджера ведь надо запомнить. К сожалению, человеческая память не приспособлена для запоминания абсолютно случайных...

[Перевод] США не скрывают от общественности инопланетян или технологии НЛО, заявляет Пентагон

Министерство обороны опубликовало отчет, в котором назвало массу сообщений и заявлений о правительственных технологиях обратного проектирования «неточными». Одна из знаменитых фотографий НЛО в Макминвилле, сделанная недалеко от Макминвилля, штат Орегон, 11 мая 1950 года. Согласно отчету...