Нормализация событий информационной безопасности и как ее можно выполнять с помощью языка eXtraction and Processing

Всем привет! На связи Михаил Максимов, я — ведущий эксперт департамента развития технологий в R&D Positive Technologies. За плечами у меня многолетний опыт по развитию экспертизы в нашей системе MaxPatrol SIEM и процессов вокруг нее. И сегодня я хочу поговорить про один из видов экспертизы в...

[Перевод] Настройка OAuth2/OIDC федерации в OpenAM

В данном руководстве мы настроим федерацию между двумя инстансами OpenAM по протоколу OAuth2/OIDC. Один инстанс будет являться OAuth2/OIDC сервером (Identity Provider), другой - клиентом (Service Provider). Таким образом, вы можете аутентифицироваться в клиентском инстансе OpenAM (SP) используя...

Снова про выбор DLP-системы и нужен ли он (выбор)

Вводное слово Уважаемый читатель, добрый день! Для меня публикация статьи на Хабре было закрытием гештальта. Поэтому решил написать третью статью - и баста (данная статья под номером 3). Выбрал для себя написать про DLP-системы. Почему? Мне казалось, что тема настолько стара и неактуальна, что уже...

Как я ищу себе сотрудников в команду DevSecOps и AppSec

Привет! Меня зовут Михаил Синельников. Я DevSecOps TeamLead в РСХБ‑Интех. Тружусь в ИТ‑сфере уже 25 лет, немалую часть из которых — на руководящих должностях. Сегодня расскажу, как я ищу специалистов к себе в команду DevSecOps и AppSec, на что обращаю внимание и как общаюсь с соискателями, которые...

Это база. MITRE ATT&CK

Полезного контента по проекту MITRE ATT&CK в сети огромное количество, с чего начать новичку? Чтобы сократить время на поиск и чтение (зачастую перепечатанного друг у друга материала), я собрал и агрегировал статьи, видео и книги, чтобы вы могли последовательно познакомиться с проектом. Читать далее...

Обозреваем и практикуем популярные OSINT инструменты

Введение Рад вновь приветствовать читателей в своей любимой рубрике "ШХ" что является сокращением от "Шерлок Холмс" и разумеется серия таких статей напрямую относится к OSINT. Сегодня на практике попробуем некоторые инструменты и попробуем узнать больше о человеке исходя из его никнейма. В качестве...

Почему соединения WPA3 разрываются через 11 часов

В 2018 году началась сертификация первых устройств Wi-Fi с поддержкой нового протокола безопасности WPA3, а в последующие года WPA3 стал привычной функцией для всего нового оборудования, включая маршрутизаторы, одноплатники вроде Raspberry Pi и т. д. Но иногда технология вызывает совершенно...

Первые способы защиты компьютерных игр от пиратства

За несколько десятилетий ЭВМ эволюционировали от «100 квадратных метров площади, 25 человек обслуживающего персонала и 30 литров спирта ежемесячно» до вполне миниатюрных образцов: Commodore-64, Atari 800XL, Apple II, Электроника БК-0010… Проблема была в цене: все эти модели весьма били по карману...

KSMG 2.0. Интеграция с Kaspersky Anti Targeted Attack Platform (KATA). Настройка интеграции и тестирование

В этой статье мы настроим интеграцию Kaspersky Secure Mail Gateway c Kaspersky Anti Targeted Attack Platform (KATA). В результате интеграции Kaspersky Secure Mail Gateway сможет отправлять сообщения электронной почты на проверку Kaspersky Anti Targeted Attack Platform и получать результат проверки....

Лучшие бесплатные ресурсы для изучения этичного хакинга и кибербезопасности

Информационная безопасность (ИБ) или кибербезопасность – это одна из самых важных и актуальныхобластей современной науки и технологий. В условиях постоянного развития интернета, киберпреступности и глобальной информатизации, специалисты по информационной безопасности востребованы как никогда. ИБ...

Приглашение с «сюрпризом»

Закончился ежегодный CTF от HackTheBox Cyber Apocalypse 2024: Hacker Royale - After Party и конечно, там снова были интересные задания по форензике, которые удалось решить за отведённое на CTF время. В этом райтапе хочу поделиться решением задания "Game Invitation" по форензике уровня Hard. Заодно...

Манифест Киберправды

Данный текст является ответом на опубликованную накануне «Оду бесполезности споров» с целью рассказать о проекте, который намерен принципиально решить проблему анализа достоверности информации в Интернете и оценки репутации ее авторов. Я считаю, что новые никогда ранее не существовавшие...

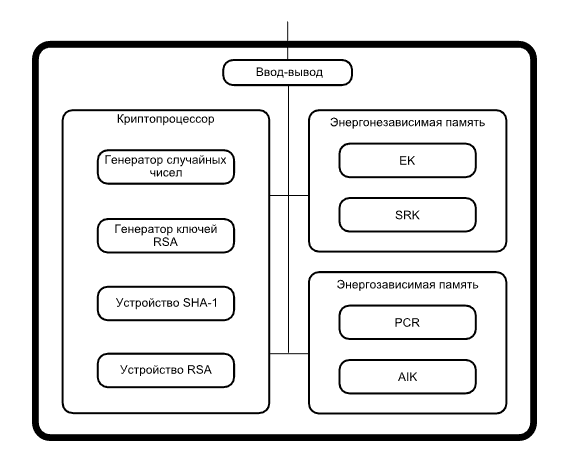

[Перевод] Знакомство с TPM (доверенным вычислительным модулем)

TPM (Trusted Platform Module) — это международный стандарт, обеспечивающий доверенную работу с вычислительными платформами в целом и предоставляющий ряд возможностей обеспечения безопасности в компьютерных системах, в частности: хеширование, шифрование, подписывание, генерацию случайных чисел и...

От концентратора к PDU

Говорят, что старый друг лучше новых двух. С корпоративно-айтишной точки зрения это означает, что продукция проверенного вендора предпочтительней даже очень соблазнительных новинок незнакомых брендов. И мы в этом ещё раз убедились. Читать далее...

JetBrains TeamCity CI/CD CVE-2024-27198

В феврале 2024 года группа исследователей уязвимостей Rapid7 выявила уязвимость, затрагивающую сервер JetBrains TeamCity CI/CD и представляющую собой обход аутентификации в веб-компоненте TeamCity. Уязвимость получила идентификатор CVE-2024-27198 и балл CVSS равный 9,8 (критический). Наличие...

Респонс по да Винчи: как мы перевернули систему работы security-аналитика и что из этого вышло

Как обычно происходит стандартное реагирование в SOC? Получил аналитик оповещение об инциденте от какой-то системы безопасности, посмотрел логи SIEM, чтобы собрать дополнительные данные, уведомил заказчика и составил для него короткий отчет о произошедшем. А что дальше? А дальше — переключился на...

Tinkoff CTF 2024: разбор демозадания

В апреле пройдет второй Tinkoff CTF для ИТ-специалистов. В этой статье мы рассказываем о соревновании и разбираем одно из демозаданий CTF. Статья поможет лучше подготовиться, даже если вы никогда не участвовали в подобных мероприятиях. Если хочется узнать больше деталей, заходите на сайт: там мы...

Ыыыы ыыыыыыыыыы с помощью AmneziaЫЫЫ

Ну что теперь будем писать про VPN вот так? Кстати, в Китае вместо слова VPN вы часто можете встретить "Science Online"(科学上网), “ladder”(梯子), или “Internet accelerator”(上网加速器), все это обозначает VPN. В России, кажется еще все не так плохо, но это не точно. С первого марта писать о VPN на...